2022年12月のテクてく Lotus 技術者夜会は DominoHub に合流します

2022/11/16 - 読み終える時間: ~1 分

HCL は12月8日オンライン、9日東京会場で開催される "DominoHub 2022" にセッションで参加いたします。

https://www.dominohub.net/session-agenda/

HCL担当セッションは以下となります。他のセッションと合わせてぜひご参加ください。

- 12月8日(木) 16:20-17:00 (T207) オープンな Domino を実現する RESTAPI (Project KEEP) の解説

- 12月9日(金) 14:45-15:45 モバイル&Webアプリからクラウドネイティブ、REST API まで!! 最新版 12.0.2 でさらに進化したHCLのご紹介(前半)、HCL Software と Notes/Domino 3年半の進化と、将来に向けて。(後半)

さらに 16:00-16:30 の「Link to HCL」では、弊社メンバーが皆様からの質問に直接お答えいたします。

2022年12月の「テクてくLotus技術者夜会」はありませんが、”Domino Hub 2022” で皆様とお会いできることを楽しみにしております。

次回の「テクてく Lotus 技術者夜会」は1月20日(金)の開催を予定しております。

サポート技術情報: 2022/11/07 - 2022/11/13

2022/11/14 - 読み終える時間: 4 分

新しい試みのトライアルとして、1週間分のサポート技術情報更新のインデックスを作成してみました。しばらく継続してみます。新規追加と内容更新したものが含まれています。システム上、軽微な修正であってもリストに含まれてしまいます。予めご了解ください。

- KB0101532 (Connections Docs) (参考) Docs で、ppt、doc、xls などの古い Microsoft ファイルと PDF ファイル拡張子を表示できない

- KB0042090 () HCL カスタマーサポートポータル へようこそ

- KB0101433 (Client Application Access) クライアントのブックマーク(bookmark.nsf)と連絡先(names.nsf)が英語表記になっている

- KB0028675 (Domino) (参考)会議室予約データベースをアップグレードする方法

- KB0098119 (Domino) DJX 管理ツールでメールデータベースが作成不要なユーザー登録でエラーが発生する

- KB0101455 (Domino) HCL Notes/Domino の問題のデバッグ/トラブルシューティングを支援するツール (Notes INI Playbook)

- KB0092283 (Domino) "Warning: Cannot locate design template 'StdR9Discussion' used by 'テンプレート名' for design element 'oneui_idx_v1.3.theme'" のメッセージが出力される

- KB0097224 (Domino) XPages 等で icu4j.jar のクラスを使用するとエラーが発生する

- KB0101462 (Domino) Notes ID パスワード変更後、インターネットパスワードが変更されるまでに時間がかかる

- KB0025468 (Domino) Domino for i を即時終了させると NSD ログが出力される

- KB0086133 (Domino Designer) 多数のアクションがある場合や Notes クライアントのウィンドウの幅を小さくした場合にアクションボタンの一部に枠が表示される

- KB0099997 (iNotes) 会議室やリソースの検索画面で [OK] と [キャンセル] ボタンが上部フィールドに重なっている

- KB0101403 (Nomad) HCL Nomad Mobile アプリ開発セミナー (リプレイ、資料、サンプルアプリのダウンロード)

- KB0030208 (Notes) ホステッド仮想デスクトップ環境に対する Notes および iNotes のサポートポリシー

- KB0025111 (Notes) データベースやメールファイルの操作中に「I001 USE の循環が不正です」というエラーが発生する

- KB0101463 (Notes) インターネットメールの本文が途中までしか表示されません

- KB0025774 (Notes) 受信確認通知を送信するかどうか Notes で制御する設定はありますか

- KB0085437 (Notes) 「指定したフィールドを複数の段落に分割することはできません」エラーが発生する

- KB0025529 (Notes) エラー「文書の段落が多すぎます。複数の文書に分割してください。」が表示される

- KB0029122 (Notes) [よいパスワードを作成するためのヒント] のメッセージについて

- KB0086568 (Notes) 「連絡先(日本語)」ビューを開くと「文書が無効またはありません」エラーが発生する

- KB0098519 (Unica Interact) Unica Interact APIからICが認識されないというエラーが起きる

- KB0101477 (Unica Interact) HCL Unica Interact内でイベントパターンが使用できない時のUACI_EventPatternStateの利用について

- KB0101504 (Unica Interact) インタラクティブチャネル内でのテーブルの読み込みが遅い

- KB0101459 (Unica Plan) HCL Unica Planでプロジェクトリストの検索フィルター追加時にエラーコード5000が発生する

Notes/Domino 9 と 10 のインストーラーのダウンロードは 2022年11月末で終了します

2022/11/11 - 読み終える時間: ~1 分

2022年11月末をもって、Notes/Domino 9 と 10 のインストーラーファイルがダウンロードサイトから削除されます。今後、必要なお客様にありましては、早めのダウンロードをお願いします。「サポート」は 2024年5月末までですが、「ダウンロード」は 2022年11月末までです。

もっと読む

HCL ZIE Transformation でアプリケーションからメールを送信する

2022/11/11 - 読み終える時間: 2 分

Sending e-mails from the application in ZIE Transformation の翻訳版です。

HCL ZIE Transformation でアプリケーションからメールを送信する

2022年11月10日

著者: Shobith R / Software Engineer Lab Services, HCL ZIE

HCL ZIETrans (HCL Z and I Emulator Transformation) を使用すると、3270/5250アプリケーションに使いやすいグラフィカル・ユーザー・インターフェース(GUI)を提供するWebアプリケーションを作成できます。

HCL ZIETransは、ホストからデータをスクレイピングし、必要に応じてフォーマットし、フォーマットされたデータをメールで送信し、ユーザーのアクションによって自動的にメールが送信されるようにプログラムされたアプリケーションを構築することが可能です。

これを実現するために、ユーザーはGmail(smtp.gmail.com)、Microsoft Outlook(smtp-mail.outlook.com)、Yahoo (smtp.mail.yahoo.com) など、SMTPサーバーを必要とします。

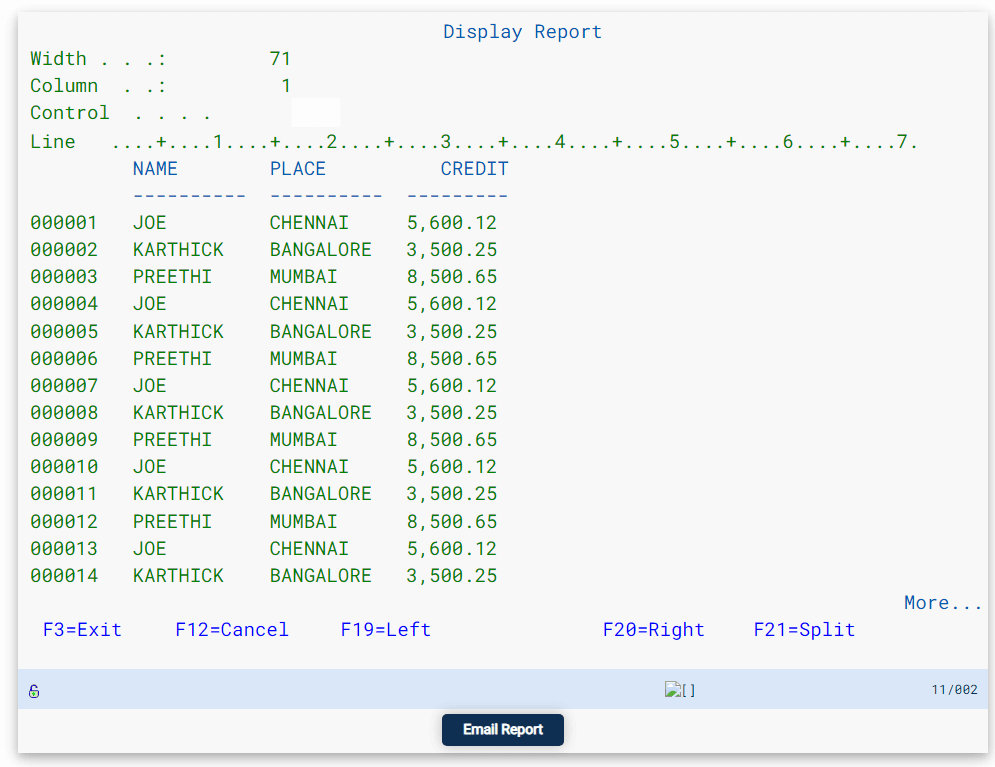

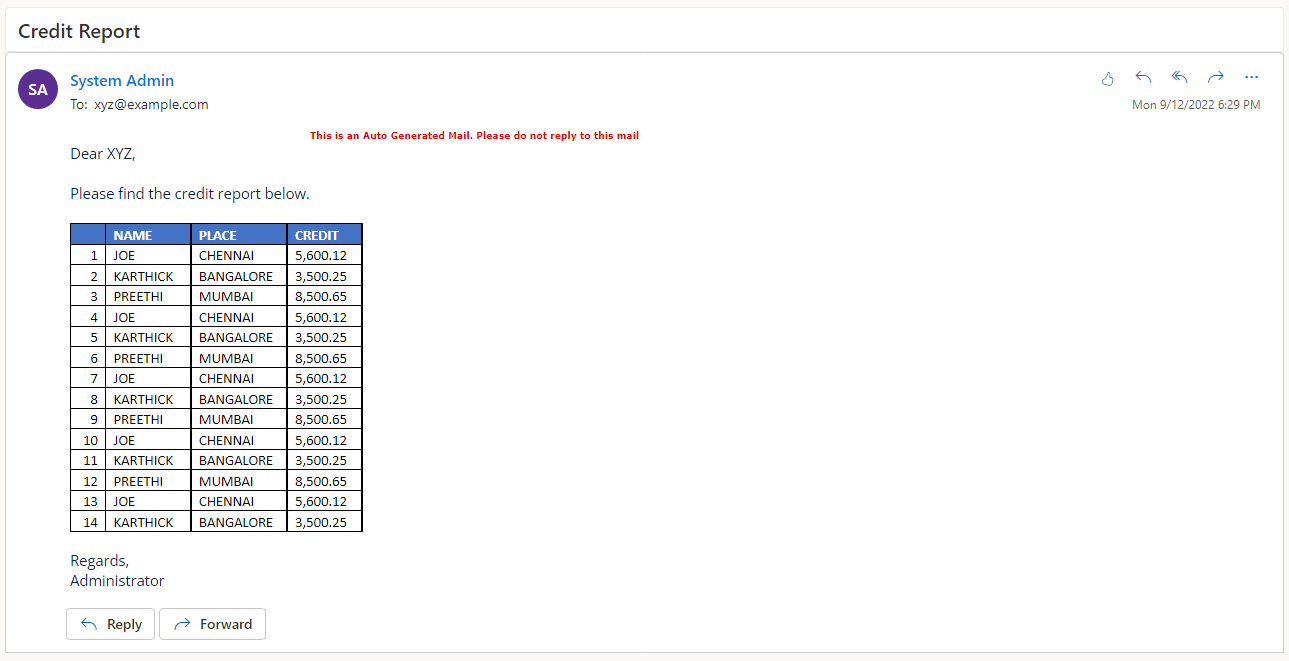

以下のHOST画面は、信用情報を持っていると考えてみましょう。

図1:HCL ZIETransで変換された、信用報告書を表示する画面。

図1:HCL ZIETransで変換された、信用報告書を表示する画面。

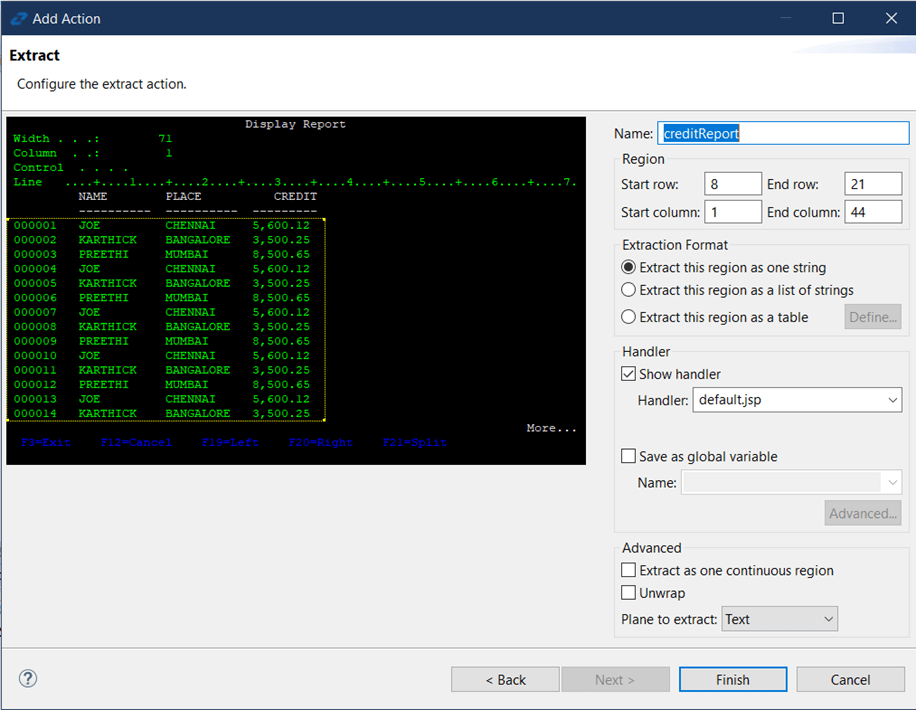

まず、ユーザーはHost画面からデータを抽出するHCL ZIETransのマクロを作成する必要があります。

図2:マクロの抽出動作例。

図2:マクロの抽出動作例。

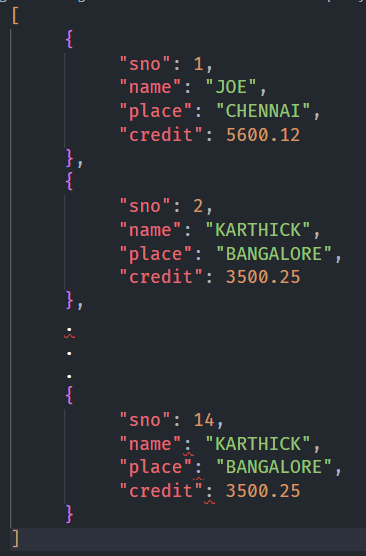

そして、このように抽出したデータをJSON配列に変換します。

図3: 変換後のJSON配列の例。

図3: 変換後のJSON配列の例。

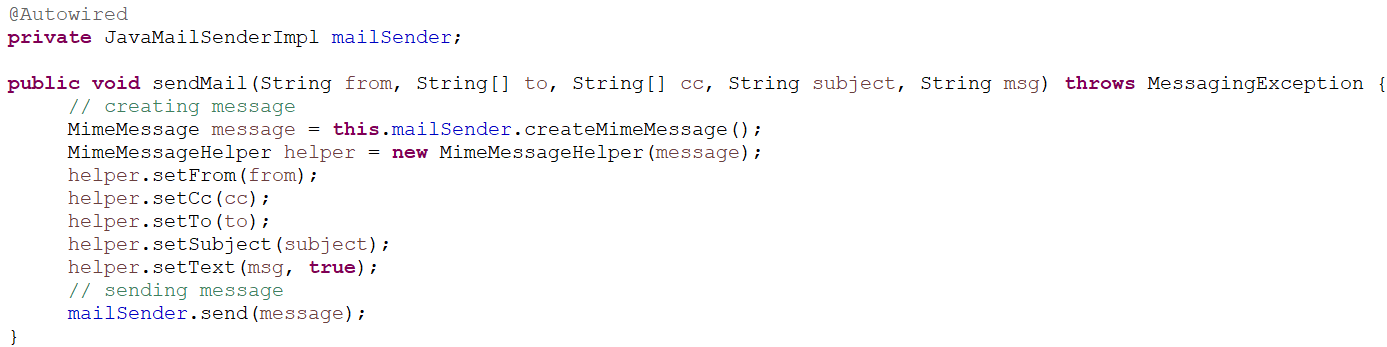

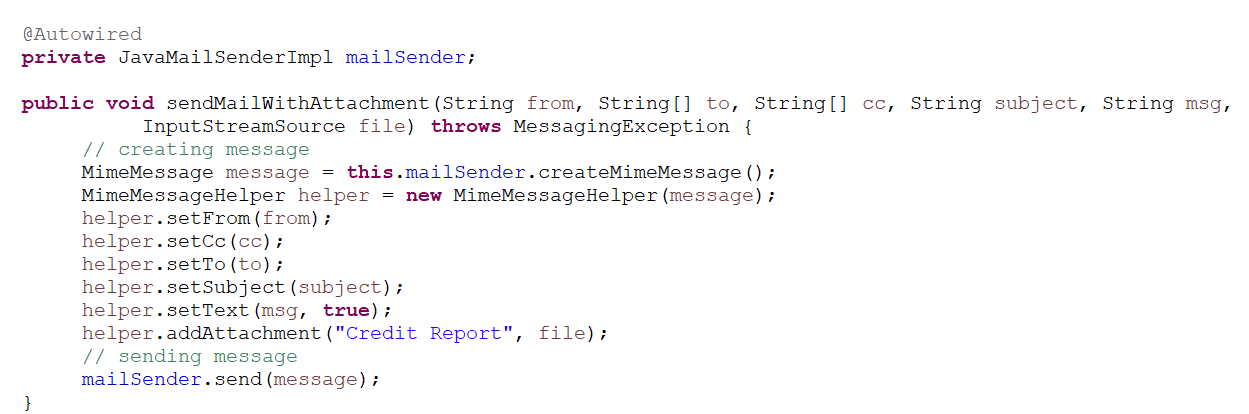

次に、Spring Mailのような一般的なライブラリの助けを借りて、ユーザーはメールをトリガーできます。

以下は、メールにホストデータを表示するいくつかの方法です。

- 以下のコードを使用すると、ユーザーはそれをフォーマットして、図5に示すように、メールの本文に直接埋め込めます。

グラフィカル・ユーザー・インターフェース、テキスト、アプリケーション 説明文の自動生成

図4:埋め込み抽出のためのコードスニペット

図4:埋め込み抽出のためのコードスニペット

図5:抽出物を埋め込んだメールのイメージ図

図5:抽出物を埋め込んだメールのイメージ図

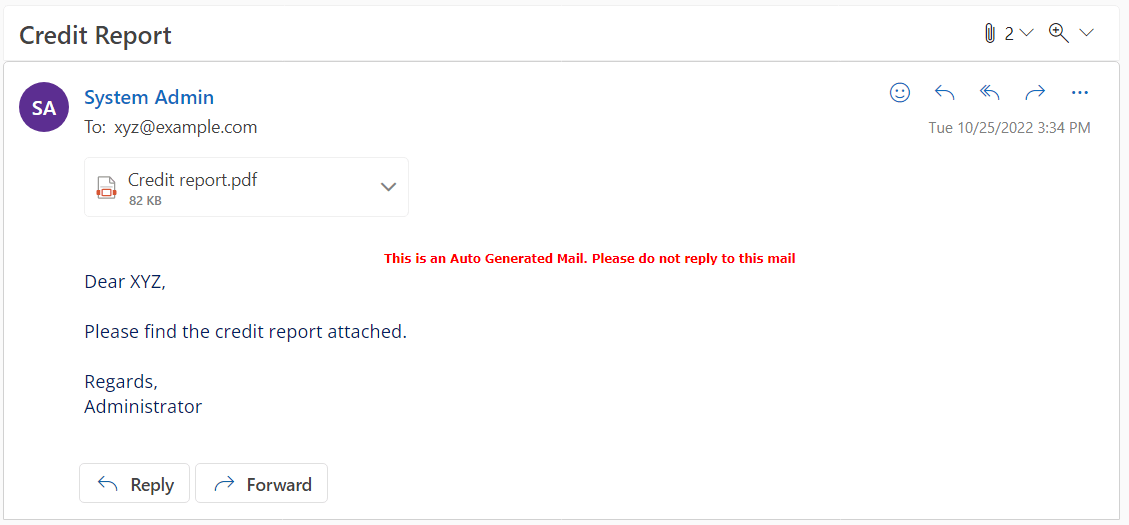

- 以下のコードを使って、図7のようにpdf/jpeg/png/などにフォーマットし、メールに添付できます(例ではpdfでフォーマットされています)。

図6:添付ファイルとして抽出するためのコードスニペット。

図6:添付ファイルとして抽出するためのコードスニペット。

図7:添付ファイルとして抽出物が追加されたメールの図解。

図7:添付ファイルとして抽出物が追加されたメールの図解。

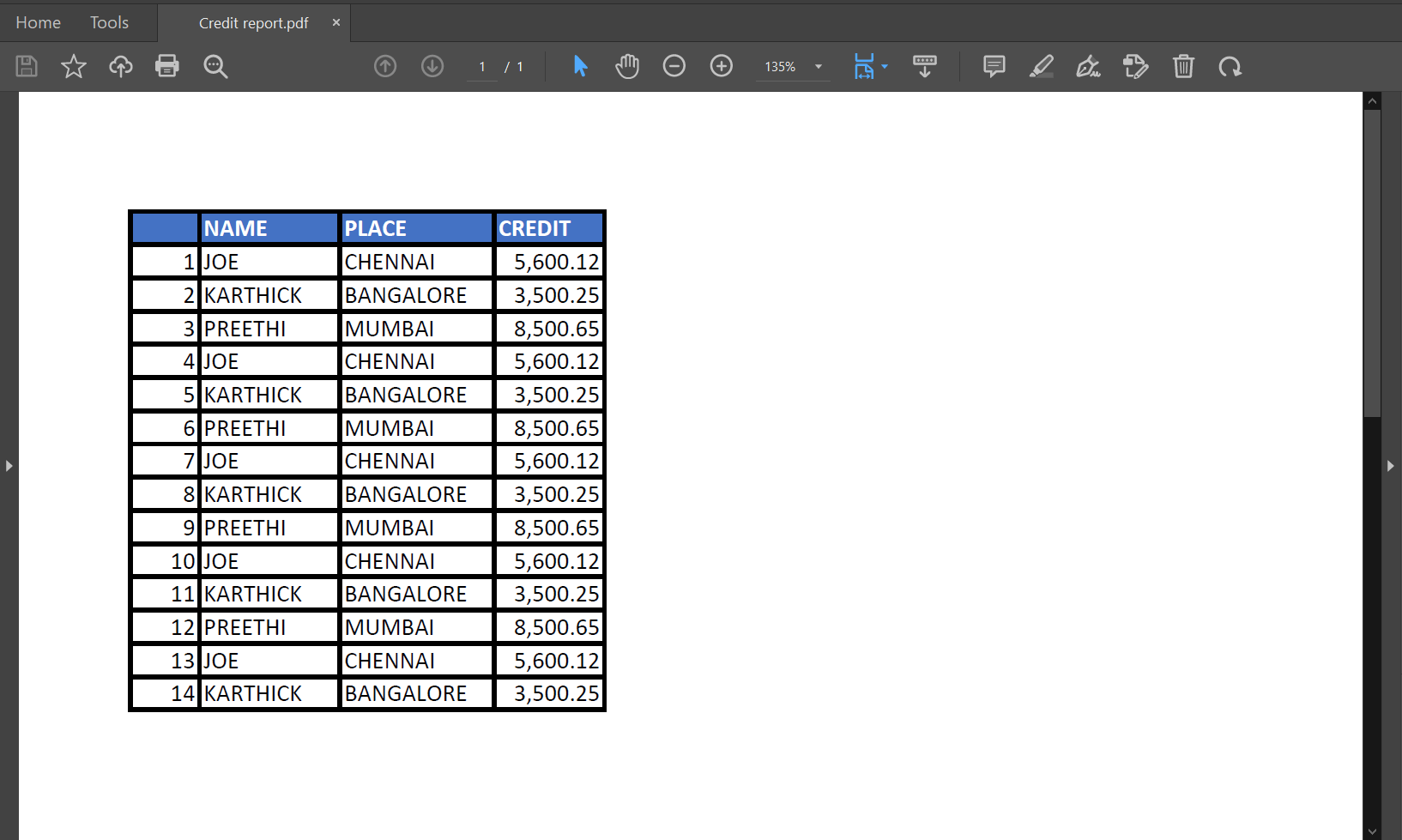

例のPDFはこのような感じです。

図8: PDFを抽出する。

図8: PDFを抽出する。

HCL AppScan Source SAST + ASoC SAST イノベーションワークショップ - ここで学べること

2022/11/11 - 読み終える時間: ~1 分

HCL AppScan Source SAST + ASoC SAST Innovation Workshop - What You’ll Learn の翻訳版です。

HCL AppScan Source SAST + ASoC SAST イノベーションワークショップ - ここで学べること

2022年11月9日

著者: Peter Lee / Senior Manager

AppScan Sourceは、企業がより安全なソフトウェアを開発し、開発ライフサイクルの後半に表面化するコストのかかる脆弱性を回避することを支援します。開発サイクルの早い段階でセキュリティテストを統合することで、つまりシフトレフトセキュリティにより、AppScanはリスク露出を減らし、修復コストを削減します。AppScan Sourceは、機械学習ベースのIntelligent Finding Analytics(IFA)技術を活用し、お客様が重要なセキュリティ脆弱性と是正のための最適な手段を迅速に特定できるよう支援します。その結果、開発サイクルの後半や本番稼動時にコストのかかる修復を回避することができます。

2022年11月10日のセミナー では、AppScan on CloudがWeb、モバイル、オープンソースソフトウェア向けに静的、動的、対話型のテストを含む一連のセキュリティテストツールをどのように提供しているかをご紹介します。広範なセキュリティ脆弱性を検出し、修復を促進します。AppScan on Cloudは、ソフトウェアがデプロイされる前の開発段階で脆弱性を排除することにより、シフト・レフト・セキュリティを実現します。包括的な管理機能により、セキュリティ専門家、開発者、DevOps、コンプライアンス担当者は、アプリケーションのセキュリティ状況を継続的に監視し、規制要件へのコンプライアンスを維持することができます。主な機能は以下の通りです。

- SASTスキャンのセットアップ方法の紹介

- AppScan SASTツールの主な機能と使用上のヒントとコツ

- SASTスキャンのベストプラクティス

- 内蔵のA.I.を使用したトリアージのための所見の解釈と時間短縮の方法について理解する。

- AppScan on CloudでSASTとOSAのスキャンをセットアップする方法を紹介します。

- コードをクラウドに安全にインポートするためのさまざまな方法

- AppScan on Cloudを使用するための主な機能とTips&Tricks

- AppScan on CloudのSASTとOSAのソリューションがCI/CDにどのようにフィットするのか?

- AppScan SASTとCloud SASTソリューションの開発ライフサイクルへの適合性

HCL BigFix: 100%安全なコンピュータ: サイバーリスクに関する経営管理に関する FOCUS

2022/11/10 - 読み終える時間: 3 分

The 100% Secure Computers: FOCUS on Business Management of Cyber Risk の翻訳版です。

HCL BigFix: 100%安全なコンピュータ: サイバーリスクに関する経営管理に関する FOCUS

2022年11月7日

著者: Robert Leong / Senior Director and Head of Product Management

対象者 サイバーセキュリティの専門家、CEO/ビジネスユニットのリーダー、SecOps.

休日になると、いつもある家族の動きが繰り返されることをご存知でしょうか。例えば、休日の集まりに医者がいれば、必ず医学的な質問をされます。私はサイバーセキュリティに携わっているので、どんな質問を受けるか想像してみてください。そう、私はいつもサイバーセキュリティの質問をされるのです。もしかしたら、あなたにも同じことが起こるかもしれません。

ある休日の集まりで、成功したビジネスマンである家族が私に尋ねました。「ロバート、自分の会社がハッキングされないか心配なんだ。最も安全なコンピュータは何?私はこう答えました。「最も安全なコンピューター?ユタ州のローガンに行って、そこの埋立地に埋まっている Apple Lisa コンピュータを引き取ることだ。100%安全なコンピュータは、電源を切って地中深く埋められたものだけだからね」。皆で笑った後、ビジネスパーソンとしてビジネス上の判断でサイバーリスクを減らすことがいかに難しいかを話し合いました。その結果、彼の組織でサイバーリスクを明らかに減らすには、どのような戦略が有効かという話になりました。この会話は、彼や他の人々が直面している問題についての分析を呼び起こしました。どうすれば、リーダーはサイバーリスクを管理するためのビジネス上の意思決定を行うことができるのか?

では、分析してみましょう。私の家族は、自分たちの組織がハッキングされるかもしれないと心配していました。ハッキングされると、明らかな損害以外に何が起こるでしょうか?ハッキングされたとき、誰もサイバーセキュリティ技術の数やコスト、肩書きに「サイバーセキュリティ」を持つ人の数であなたを評価しようとはしません。あなたが導入しているツールやプロセスの正当性に基づいて、厳しく判断されるでしょう。明確に論理的で防御可能な、バランスの取れたアプローチを示す戦略とフレームワークが必要です。では、具体的にどのようにすれば、正当化可能でバランスのとれたサイバーリスク戦略を構築できるのでしょうか。

まず、問題点について説明する必要があります。サイバーセキュリティの状況を見渡すと、ベンダーと防衛側の両方が、ある能力や性能を達成するためにツールやプロセスを導入していることが大部分を占めています。ここで、優れた標準である CIS、特に CIS Control 7 「継続的脆弱性管理」を見てみましょう。CIS コントロール 7、つまり継続的な脆弱性管理は、組織に以下を要求しています。

- 7.1 脆弱性管理プロセスを確立し、維持する

- 7.2 改善プロセスの確立と維持

- 7.3 自動化されたオペレーティングシステムのパッチ管理の実施

- 7.4. 自動化されたアプリケーションのパッチ管理を行う

- 7.5. 内部企業資産の自動脆弱性スキャンの実施

- 7.6. 外部に公開された企業資産の自動脆弱性スキャンを実施する

- 7.7. 検出された脆弱性を修正する

この管理策は、組織が脆弱性管理機能を論理的に実装し、攻撃の試み中に敵対者に悪用されないようにするための指針として、非常に優れた役割を果たします。このコントロールが議論していないことに注意してください。CISの管理策7やその他の管理策の実施によるサイバーリスクの低減をどのように評価しますか。成功をどのように定義し、どのようにそれを測定するのでしょうか。

この問題は、サイバーセキュリティの旅路における次の段階、すなわち測定と証明の段階に進むためのものです。CIS のようなフレームワークは、サイバーセキュリティの分野で素晴らしいスタートを切るために必要な体制やガイドラインを整える上で、非常に有効な手段です。これらのフレームワークは、ステークホルダーに対して正当化できるレベルを持つために必要なものを教えてくれます。しかし、重要なのは、CISのようなものを導入した後、それを理解する前に侵害が発生することを最も避けなければならないことです。"私のサイバーセキュリティはうまく機能しているのか?"その答えは、多くの場合、"NO!"なのです。

私たちが望むのは、侵害される前に、正当で測定可能な効果的でバランスの取れた管理ができているかどうかを把握し、インシデントが発生する前にサイバーセキュリティツールとプロセスにおいて修正措置を講じる機会を持つことです。ですから、私たちは、CIS(およびその他の優れたモデルやフレームワーク)に従うべきではないと言っているのではなく、次のステップを踏み出す必要があると言っているのです。

さて、あなたがCEOだとします。自分に問いかけてみてください。「サイバーリスクを管理するために、私はどんなビジネスツールを使っているだろうか?もしあなたの答えが、「うーん、何も思いつかない」なら、ぜひ読み進めてください。私たちは、今、サイバーリスク管理の責任を問われている相当数のCEOにインタビューしてきました。問題は、その中で「良い方法がある」と言った人すらいないことです。

これは、ビジネス上の意思決定と、サイバーセキュリティとビジネスの遂行との間のバランスを見つけることに関する基礎的な原則を作成する機会を提供するものです。ビジネスとセキュリティの間には、明らかに動的な緊張関係があります。一例を挙げましょう。今朝、ビデオ会議に参加しようとしたら、ノートパソコンから「パスワードを再入力してから、携帯電話で多要素認証を行う必要があります」と言われました。あらら。携帯は1階にあるので、1階から探し出してロックを解除し(やばい!電池が切れそう!)、プラグを差し込んでから、携帯に指紋をつけた。そのせいで電話に2分ほど遅れてしまった。そう、ビジネスを成功させることと、優れたサイバーセキュリティの間には、摩擦があるのです。

さて、サイバーセキュリティとビジネスのバランスをどのようにとるか、その戦略に戻りましょう。その際、それが組織全体にとって有効かどうか、また従業員、規制当局、投資家、株主などの利害関係者の目から見て正当なものかどうかを測定・分析できるようにします。

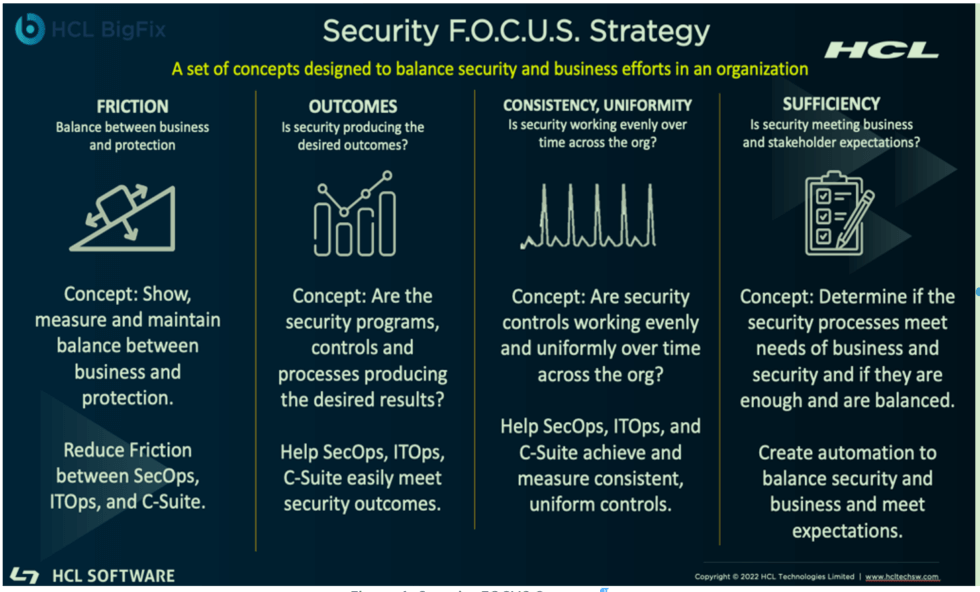

私たちは、今後のサイバーセキュリティへの取り組み方を分析するために、4つの基本的な概念を定義しました。これらをSecurity F.O.C.U.S.のコンセプトと呼んでいます。

BigFixでは、ビジネスとサイバーセキュリティの間に存在する動的な緊張について考え、解決する方法を与えてくれるため、サイバーセキュリティ製品を設計する際にこれらの概念を使用して基本原則を設定しています。この原則は、セキュリティとビジネスを管理する主要なステークホルダーが、両者を結びつける共通言語を持つために役立つものであるため、ここで共有することにしました。この原則は、皆さんにとっても価値があると思います。

FOCUS の概念を使用して、組織がサイバーセキュリティについてどのように戦略を立てるかを導くことで、ビジネスとセキュリティのニーズのバランスを同時に取る制御を見つけ出し、実施することができるようになります。さらに、SecOps や ITOps のような高度に技術的なチームが、CEO、ビジネスユニットのリーダー、デバイス所有者のような非技術的なステークホルダーと実りある議論や戦略セッションを行うことができるようになるのです。

これはブログなので、FOCUSの各コンセプトを簡単に定義して、終わりにしたいと思います。それぞれはそれぞれのブログで紹介する価値がありますが、とりあえずは以下の内容を参考にしてください。

F = Friction(摩擦):ビジネスと保護のバランス

-

このコンセプトは、ビジネスとサイバーセキュリティの保護とのバランスを示し、測定し、維持することです。どの程度の摩擦が存在するのか?摩擦が大きすぎて、ビジネスの速度が低下していませんか?面倒な要素よりも利点の方が勝っていますか?それを測定し、バランスが取れていることを確認する方法はありますか?

-

また、サイバーセキュリティに関わる主要なステークホルダー間の摩擦を減らすことも目標です。具体的には、各ステークホルダーがそれぞれのミッションを追求する中で、セキュリティ管理者、IT管理者、Cスイート、デバイス所有者間の摩擦を減らすことが挙げられます。

O = Outcomes(成果):望ましいサイバーセキュリティの成果を得ていますか?

-

このコンセプトは、セキュリティ・プログラム、ツール、およびプロセスが、望ましいセキュリティとビジネスの成果を生み出しているかどうかを定義し、測定し、管理することです。サイバーリスクを定量的に低減できているか?どうやって知っているのですか?どのように測定しているのですか?

-

また、SecOps、ITOps、C-Suite、デバイスオーナーが共にセキュリティ成果を容易に目標設定し達成できるようにし、それが起きたことを測定し証明できるようにすることが目標である。

C, U = Consistency and Uniformity(一貫性と均一性):サイバーセキュリティは、組織全体で長期間にわたって均等に機能していますか?

-

この概念は、これらの特性を示すべきシステム全体にサイバーセキュリティを適用している場合に適用されます。例えば、何千台もの同じラップトップがある場合、これらのラップトップ全体のサイバーセキュリティ評価は一様で、似ていて、多様性に欠けるものでしょうか?評価は一貫しており、時間の経過とともに変化していないでしょうか?特定のデバイスや担当者が「コンプライアンス違反」を繰り返していないか?これを知ることで、介入が必要な問題箇所を発見することができます。

-

また、SecOps、ITOps、C-Suite、デバイス所有者などの関係者が、全体として一貫性のある、均一な経験を達成できるようにすることが目標です。

S = Sufficiency(十分性):セキュリティはビジネスとステークホルダーの期待に応えていますか?

-

このコンセプトは、セキュリティプロセスがビジネスANDサイバーセキュリティのニーズを満たし、十分であるか、バランスが取れているかを判断することです。サイバーセキュリティの成果が得られているというだけでは十分ではありません。サイバーリスクが全体として許容できるレベルにあると言えるほど、適切な場所で十分な成果を得ているのでしょうか?組織ごとにリスクに対する許容度は異なるので、その点も考慮する必要があります。ある組織にとって十分であっても、すべての組織にとって十分ではありません。

-

また、期待に応えるために十分なセキュリティを確保し、保護とビジネスのバランスをとるための自動化とプロセスを構築することが目標です。利害関係者がサイバーセキュリティとビジネスにおける目標を達成するために必要なものを十分に確保すること。 以上、Security FOCUSのコンセプトの概要を簡単にご紹介しました。ITOps、SecOps、C-Suite、およびDevice Ownersを統合し、連携させるソリューションをリリースしているため、これらのコンセプトが当社の製品全体に反映されていることがおわかりいただけると思います。このレベルの戦略的思考は、サイバーセキュリティ能力の存在を示すチェックリストから、サイバーリスクの実用的なビジネス管理へと私たち全員を移行させるのに役立つでしょう。

BigFixの詳細については、www.BigFix.com をご覧いただくか、お問い合わせください。

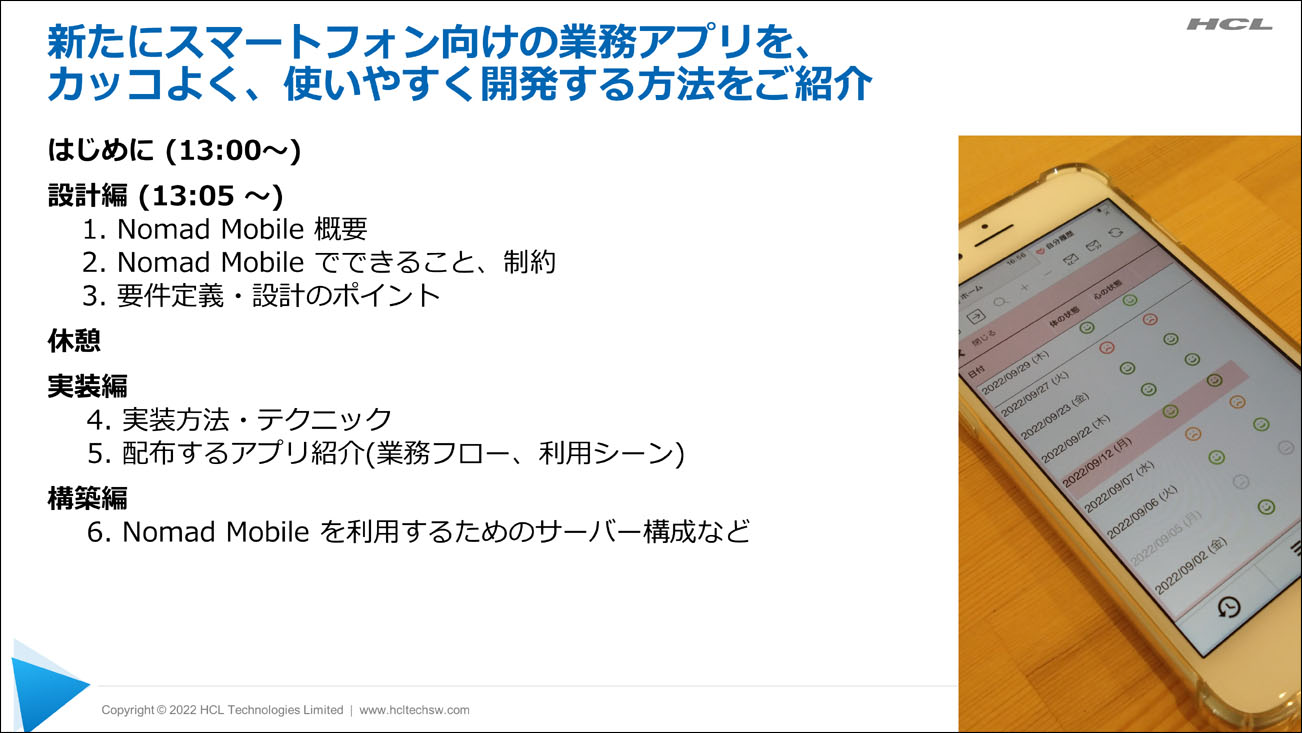

リプレイと資料公開、サンプルアプリのダウンロード: Notes+スマホでモバイルアプリを今すぐ内製化?! Coolで使いやすいNomad Mobileアプリ開発

2022/11/10 - 読み終える時間: ~1 分

ウェビナー: Notes+スマホでモバイルアプリを今すぐ内製化?! Coolで使いやすいNomad Mobileアプリ開発」のリプレイ、資料、サンプルアプリを公開しました。

HCL Software Domino で Nomad Mobile 用スマホアプリを作る際のバイブルになるかと考えています。是非、ご覧ください。

HCL BigFix CyberFOCUS Analytics 1.0 のプリビュー

2022/11/10 - 読み終える時間: 2 分

Preview of BigFix CyberFOCUS Analytics 1.0 の翻訳版です。

HCL BigFix CyberFOCUS Analytics 1.0 のプリビュー

2022年11月7日

著者: Robert Leong / Senior Director and Head of Product Management

HCLは、BigFix Remediate、BigFix Lifecycle、BigFix Compliance向けのBigFix CyberFOCUS Analytics 1.0のプレビュー版を提供することをお知らせします。

BigFix CyberFOCUS Analyticsはどのような問題を対象にしていますか?

BigFix CyberFOCUS Analyticsソリューションは、SecOps、ITOps、C-Suiteが交わる大きな未解決の問題に影響を与えるように設計されています。

- CEOはサイバーリスクを管理する責任がありますが、ビジネス上の意思決定を行うことでどのようにそれを行うのでしょうか?

- SecOpsは組織を狙う新たな脅威について常に学んでいますが、脅威を阻止するためにITOpsと連携することは困難です。

- ITOpsはSecOpsが優先順位をたくさん持っていることを知っていますが、現状を簡単に分析したり、進捗を追跡したり、SecOpsと提携したりすることはできません。

BigFix CyberFOCUS Analyticsとは何ですか?

SecOpsとITOpsがチームを組んで、より効率的に脆弱性を修正できるようにするものです。

BigFix CyberFOCUS Analyticsソリューションは、BigFix脆弱性修正ソリューションに組み込まれた統一された分析セットで、BigFix独自の情報やデータ(セキュリティパッチが適用されたかどうか、パッチコンテンツがあるかどうかなど)を脅威情報と組み合わせ、敵対する脅威からプロアクティブに保護する際に、SecOpsとITOpsが協力し連携する新しい方法を提供するものです。これは、BigFixだけが知っている情報に基づいて、時間的緊急性の高い脅威に対する質問に答えることで、SecOpsとITOpsが両チーム間の摩擦を減らすことができるように設計されています。

例えば、CyberFOCUS AnalyticsのCVE Remediation Simulatorは、ある脅威に対してパッチを適用するために「Critical」とされるCVE群を修正する際の労力に対して、どのCVEが最も価値が高く、ビジネス上の損失が最小になるかを教えてくれます。 これは、SecOpsとITOpsが敵対的な脅威に対するゲームプランでチームを組むのに役立ちます。

これは、SecOpsとITOps、そしてCEOがチームを組んで、ビジネス上の意思決定に基づくサイバーリスクを管理するための方法です。

BigFix CyberFOCUS Analyticsソリューションは、SecOpsとITOpsが協力して、収益フローと運用の回復力を維持し、CEOと取締役会が定義した保護のためのサイバーリスク許容範囲内に収まるようにすることも可能にします。また、保護レベル合意書も提供します。

- ビジネスゴールとサイバーリスクを関連付け、悪用可能な脆弱性のエクスポージャーの時間に基づいて測定します。

- 修正プロセスとBigFixの自動化によって制御可能なツールとプロセスに基づいています。

- 自動化された高品質なメトリクスと分析を提供し、トレンドの把握が可能です。

BigFix CyberFOCUS Analyticsは何で構成されていますか?

3つの新しい分析セットで構成されています。

-

Advanced Persistent Threat CVE Analyzerは、BigFixがCVEにパッチを適用したかどうかに基づいて、MITRE ATT&CKグループが使用することが知られているCVEへの優先的なエクスポージャを確認します。CVE Remediation Simulatorは、脆弱性攻撃表面の変化を即時にリアルタイムで「もしも」の事態を分析し、最小限の努力で最大の保護力を持つ修復を処方することができます。

-

CISA KEVs Exposure Analyzerは、CISAのKnown Exploited Vulnerabilities CatalogのCVEsに対する優先エクスポージャを、BigFixによるCVEsのパッチ適用有無に基づいて確認し、お客様の環境とCISAの指示するCVEsの期限およびその期限に対するパフォーマンスを比較し、エクスポージャされたデバイス数およびデバイスの脆弱性密度に関する情報を提供し、当該CVEsについて必要なBigFixパッチコンテンツとパッチ適用済みデバイスを相互に関連付けします。

-

Protection Level Agreement Analyzerは、悪用可能な脆弱性のエクスポージャーの時間を短縮するための測定可能なサイバーリスクコントロールポイントに対するパフォーマンスを確認し、ビジネスゴールと明確にリンクさせます。 BigFix CyberFOCUS Analyticsはどのように入手できますか? BigFix CyberFOCUS Analyticsソリューションは、BigFix Remediate、BigFix Lifecycle、BigFix Complianceのエンタイトルメントをお持ちのすべてのお客様が利用でき、2022年12月に一般提供される予定です。

詳細情報を入手するにはどうすればよいですか?

詳しくは、https://www.hcltechsw.com/bigfix/products/cyberfocus をご覧ください。