.jpg)

APIセキュリティの盲点に光を当てる:サイバーセキュリティを支える「APIディスカバリー」の真価とは

2025/7/15 - 読み終える時間: ~1 分

Unmasking the Shadows: The Role of API Discovery in Effective Cybersecurityの翻訳版です。

2025年4月23日

Adam Cave

HCL AppScan プロダクトマーケティングマネージャー

「API(アプリケーション・プログラミング・インターフェース)は、現代のアプリケーションの生命線である」という言葉を耳にしたことがある方も多いのではないでしょうか。

モバイルアプリから複雑なエンタープライズシステムに至るまで、APIはシステム間の円滑な通信やデータ連携を支えています。

しかし、このAPIの急速な普及が、いまや深刻なセキュリティリスクとして浮上しているのをご存知でしょうか?

攻撃対象領域が急拡大しており、従来のセキュリティ対策だけでは対応しきれない状況が生まれているのです。

Salt Securityの2025年第1四半期に発表した「APIセキュリティレポート」によると、回答者の99%が過去1年以内にAPIに関連する問題を経験し、55%がAPIセキュリティ上の懸念から新アプリのリリースを遅らせたと報告しています。

都市全体を守ろうとしているのに、通りや裏道、抜け道の全体像がわからない――。

それが今、多くの企業が直面している状況です。APIのエンドポイント、データの流れ、認証機構といった情報が把握できていなければ、セキュリティチームは盲目的に飛んでいるようなものです。

自社が何を保有しているかを知らなければ、それを守ることはできません。

だからこそ、効果的なAPIセキュリティは、最初のステップとしてAPIディスカバリーがあって初めて完成するのです。

APIディスカバリーが、効果的なセキュリティの第一歩

従業員1万人以上の大規模企業では、管理対象のAPIが数千単位にのぼることも珍しくありません。

中規模企業であっても、数百のAPIが日常的に利用されているとされています。

効果的なAPIディスカバリーは、企業が管理する必要のある、あるいは当然見つかると予想されるAPIを把握するだけではありません。

「シャドーAPI」つまり文書化されていない、あるいは単に隠れた危険なAPIを特定するのにも役立ちます。

これらは通常、保護されておらず、不正な人物による操作の危険性が高いのです。

そのため、環境を自動的かつ継続的にスキャンできるAPIディスカバリーツールは、こうした目に見えない脆弱性を明らかにするのに役立ちます。

ただし、APIディスカバリーのプロセスは、APIの存在を検知するだけで終わりではありません。

その動作の把握や通信トラフィックの追跡、機密データの露出状況の特定など、より深い分析が求められます。こうした振る舞いの分析は、現在進行中の攻撃の兆候を検出する上でも非常に有用です。

APIセキュリティのその先へ:サイバーセキュリティ全体の最適化を目指して

APIディスカバリーの重要性は、APIセキュリティの領域に限定されません。企業全体のサイバーセキュリティ戦略の根幹にも関わってきます。

APIは、しばしば機密データや基幹システムへの入り口となっており、万が一APIが侵害されるとデータ漏えいや不正アクセス、さらにはシステム全体の乗っ取りといった深刻な被害につながる可能性があるためです。

APIディスカバリーを組み込むことで、組織全体の攻撃対象領域が可視化され、

- 優先すべきリスクの明確化

- セキュリティリソースの最適配置

- 適切な対策の導入

が可能となります。

たとえば、財務システムを制御するAPIに適切な認証機能が実装されていなかった場合、それは即時対応が必要な明確なリスクと言えるでしょう。

さらに、APIディスカバリーは各種コンプライアンス対応にも有効です。

一部の規格では、資産やデータフローの特定・一覧化が求められています。APIディスカバリーツールを活用すれば、これらのコンプライアンス対応を自動化・効率化し、コストのかかる罰則を回避できます。

継続的なモニタリング:ダイナミックな環境における必然性

APIの状況は常に進化し、変化しています。新しいAPIの追加、既存APIの更新、そして新たなシャドーAPIの出現します。

これらはすべて、一回のスキャンでは対応しきれないため、継続的なモニタリングこそがこの変わり続ける環境に対応するための鍵となります。

HCL AppScan API Securityが提供するようなリアルタイムのAPIエコシステム可視化ツールを導入することで、新規APIや変更されたAPI、さまざまなセキュリティリスクを即座に特定することが可能です。

継続的モニタリングでは、脆弱性が悪用される前に検出・対応するための能動的なセキュリティ対策が実現します。

また、APIディスカバリーは単に推奨されるベストプラクティスではありません。

API中心の現代においては、必要不可欠な取り組みです。

体系的かつ定期的なAPIディスカバリーを実施することで、APIセキュリティの強化だけでなく、組織全体のサイバーセキュリティ体制を向上させることができます。

DeepSeekの事例から学ぶ_アプリケーションセキュリティはサイバー戦争における”秘密兵器”である理由

2025/7/10 - 読み終える時間: 2 分

DeepSeek and Beyond: Why AppSec is Your Secret Weapon in the Cyberwarの翻訳版です。

2025年3月12日

Muskan Khan

HCL AppScan プロダクトマーケティングマネージャー

ITイノベーションはビジネスを新たな境地へと押し進めています。その一方で、飛躍するたびに新たなセキュリティに関する脆弱性のリスクも増えています。

新技術が登場するたびに攻撃対象が拡大し、サイバー犯罪組織に狙われる可能性も増加しているのです。

その例として注目されているのが、中国のAIスタートアップのDeep Seekです。

大規模言語モデル(LLM)の開発で話題となった同社は、サービス開始からわずか1週間後、大規模なサイバー攻撃の被害を受けました。

「大規模かつ悪意のある攻撃」は、アプリケーション層に存在した脆弱性を狙ったものであり、新規ユーザー登録機能がダウンし、ユーザーからの新規アクセスができなくなりました。

Deep Seekは、顧客向けポータルから社内システムに至るまで、アプリケーションを中核に据えたビジネスを展開しています。

そのため、同アプリケーションはサイバー犯罪の標的となっており、わずかなセキュリティ上の抜け穴が機密情報の漏洩を引き起こし、深刻なリスクへとつながる恐れがあります。

特にDeepSeekのようなスタートアップ企業は、事業拡大のタイミングで最新技術特有の脆弱性に直面しやすくなります。

これはスタートアップだけの問題ではなく、大手企業においても同様に深刻なリスクが存在しています。

そのため、最高情報セキュリティ責任者(CISO)は絶えず変化する脅威の中で、自社システムの安全性を維持する必要があるのです。サイバー攻撃の状況が絶えず変化する中、CISOの役割はますます困難になっているといえるでしょう。

CISOのためのアプリケーションセキュリティガイド

新たに公開されたホワイトペーパー『リスクからレジリエンスへ:CISOが歩むアプリケーションセキュリティの道(英語)』では、サイバー攻撃の戦術から脆弱なシステムの保護という時間のかかるタスクまで、今日のセキュリティリーダーたちが苦慮している課題と優先事項について詳しく解説しています。

また、各業界におけるサイバー攻撃に関する主要トレンドを把握し、アプリケーションセキュリティに焦点を当てることで、CISOが組織のセキュリティに対するリスクに対して強化できるかを解説しています。

このホワイトペーパーでは、HCLTechとPonemon Instituteが共同で実施した調査に基づいており、最新の動向を得ることができます。調査対象者は、金融サービスや通信、小売、ヘルスケア、製造といったさまざまな業界におけるCISOに加え最高情報責任者(CIO)、最高技術責任者(CTO)など含む1,500名のサイバーセキュリティ専門家から得られた情報をまとめたものです。

ホワイトペーパーの主なハイライトは以下の通りです。

- 過去の攻撃経験:セキュリティリーダーの57%が、過去1年間にサイバー攻撃を経験

- 今後の脅威:セキュリティリーダーの81%が、今後1年以内に撃を受ける可能性が高いと予測

- 復旧の苦闘:76%の組織が、攻撃後の通常運用への復旧に苦労したと回答

- 専門知識の格差:自社内に適切なレベルのサイバーセキュリティ人材がいると確信しているセキュリティリーダーはわずか35%にとどまる

これらの数字は、CISOをはじめとするセキュリティリーダーの方々が、堅牢で拡張性の高いセキュリティ・ソリューションに対し、投資する必要性を急務と捉えていることを示しています。

増大する課題に直面し、多くの企業がタスクの一部を自動化し、セキュリティプロセスを簡素化できる革新的なソリューションを積極的に模索しているといえるでしょう。

未来を見据えた対策を

DeepSeekのような事例は、どれだけ技術的に革新的な組織であっても、セキュリティリスクを軽視できないことを明らかにしています。

攻撃が起こるのを待つのではなく、開発初期段階からアプリケーションセキュリティに重点を置くことが重要ということです。

HCL AppScan のようなソフトウェア・ソリューションは、アプリケーション・セキュリティに対するより積極的なアプローチを CISO に提供し、脆弱性の迅速な発見と効果的なリスク管理を簡潔にします。

サイバーセキュリティ戦略にアプリケーション・セキュリティ・テストと態勢管理を加えることで、CISOは修正作業にかかるコストや時間を大幅に削減し、組織全体のセキュリティレベル向上を実現できるといえるでしょう。

HCL AppScan 360º バージョン1.5.0登場:より迅速かつスマートなアプリケーションセキュリティテストを実現

2025/6/16 - 読み終える時間: ~1 分

HCL AppScan 360º version 1.5.0: Faster, Smarter Application Security Testingの翻訳版です。

2025年2月11日

Adam Cave

Product Marketing Manager

現代の開発現場では、セキュアなアプリケーションをより早くリリースすることが強く求められています。しかし、導入の煩雑さやスキャン範囲の制限、テストプロセスの非効率性が、開発サイクルの遅延やリスクの増大を招くケースも少なくありません。

これらの課題に応えるべく、HCLのクラウドネイティブ型アプリケーションセキュリティプラットフォーム「HCL AppScan 360º」の最新版(バージョン1.5.0)がリリースされました。

新機能の追加や既存機能の強化により、よりスムーズで効率的なセキュリティテストが可能になります。

Helmによるシンプルな導入

今回のリリースでは、Helmを用いた簡易インストール機能により、どのような環境にもワンコマンドで迅速に導入できるようになりました。

Helmは、アプリケーションとサービスのデプロイを簡素化するコマンドラインインターフェース(CLI)ツールです。

Helmは複雑な設定を必要とせず、HCLのHarborコンテナレジストリから提供されるDockerイメージを活用することで、信頼性の高いセットアップが実現可能です。これにより、導入の負担を軽減し、常に最新かつセキュアな環境でAppScan 360ºを利用できます。

Kubernetes環境向けに最適化されたセキュリティテスト

今日のクラウドネイティブな世界では、セキュリティソリューションはKubernetes環境にシームレスに統合できるように設計されていなければなりません。

HCL AppScan 360º v1.5.0はKubernetes対応インフラとの高い親和性を持ち、スケーラブルなセキュリティテストの展開ができます。

オンプレミス、パブリッククラウド、ハイブリッド環境問わず、CI/CDパイプラインの一部として、継続的かつ高可用なセキュリティテストを実現します。

静的解析機能(SAST)の強化

セキュリティチームにとっては、最新の静的アプリケーション・セキュリティ・テスト(SAST)で、検出機能が向上し、言語サポートが改善され、アップデートを高く評価することでしょう。

- 静的解析クライアントの更新(v8.0.1604):スキャン精度とパフォーマンスが向上

- HTML対応の追加:Webアプリケーション向けの解析強化

- Python Djangoフレームワークへのスキャン対応拡張:Django ベースのアプリケーションの脆弱性をより効果的に検出

- 「Secretsスキャン」機能の強化:ソースコード内の機密データ漏えいの検出を改善

- ログ取得用の新しいCLIコマンド追加:スキャンログに簡単にアクセスし、より良いデバッグと分析を実現

- スキャンルールの更新:最新のアプリケーション向けに、よりスマートで洗練されたセキュリティチェックを行い、モダンアプリへの高精度な対応

あらゆる環境に最適化されたセキュリティ

この新しいリリースで、HCL AppScanは使いやすさ、スピード、包括的なアプリケーションセキュリティ対策を引き続き優先しています。

CI/CDパイプラインへのシームレスな統合を求める開発者であれ、強力な脆弱性検出を必要とするセキュリティ専門家であれ、AppScan 360º v1.5.0は、ご希望の環境に必要なツールを提供します。

.jpg)

カスタムスクリプトの導入:HCL AppScan DASTにおける新たな柔軟性の提供

2025/6/13 - 読み終える時間: 2 分

Introducing Custom Scripts: A New Level of Flexibility in HCL AppScan DASTの翻訳版です。

2025年2月28日

Kamal Kumar Chandrashekar

HCL AppScan シニアプロダクトマネージャー

現代のアプリケーションは、そのアーキテクチャや脆弱性が複雑かつ個別性が高く、セキュリティテストにおいても柔軟かつ特化したアプローチが求められます。

従来の動的アプリケーションセキュリティテスト(DAST)ツールは、こうした多様で複雑なユースケースに適応する柔軟性に欠けるため、潜在的な脆弱性を見逃してしまうことがあります。

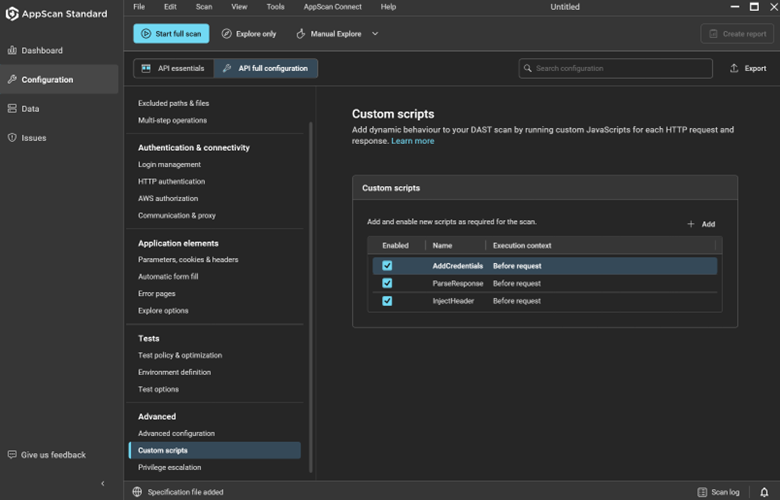

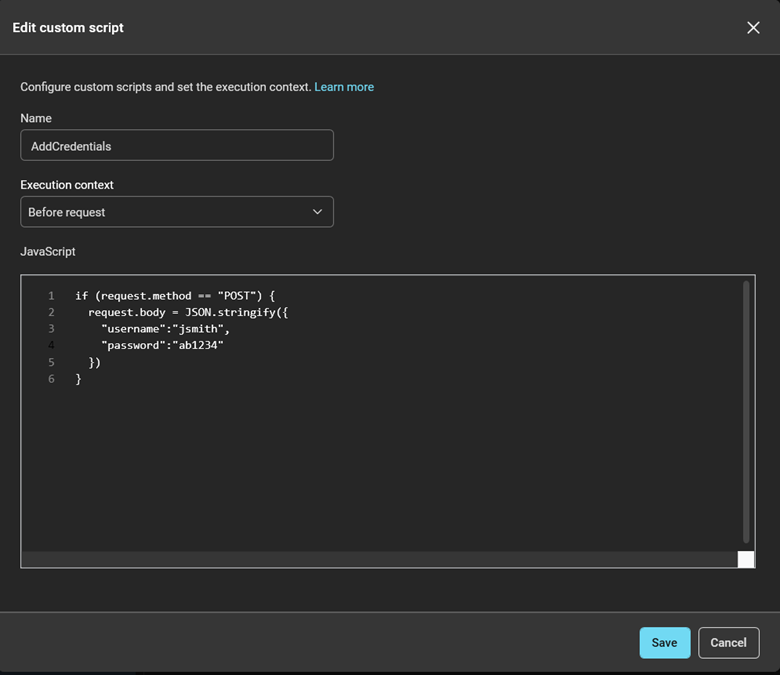

この課題に対応するために、HCL AppScanは新機能「カスタムスクリプト」を提供します。

この機能は、アプリケーションのセキュリティテスト※英語ページに遷移しますにおいて、リクエストやレスポンスを動的に変更できるようにするもので、特定のユースケースに応じた柔軟なスキャン調整を可能にします。

この機能は HCL AppScan Standard および HCL AppScan Enterprise の両製品で利用可能であり、HCL AppScanがアプリケーションとどのようにやり取りを行うかを細かく調整できるようになることで、テストの網羅性と精度を大きく向上させます。

カスタムスクリプトの役割

アプリケーションごとに固有のユースケースが存在し、それらすべてを自動的にカバーすることは難しいのが現実です。

そのため、DAST設定をユースケースに応じて調整する必要がありますが、標準で用意されている(OOB:Out-of-the-Box)設定では対応できないケースもあります。

こうした背景から、カスタムスクリプトはDASTの機能を柔軟に拡張し、アプリケーションのさまざまなユースケースを包括的にカバーするための柔軟性を提供する新機能です。

HCL AppScanにはJavaScriptの実行環境が組み込まれており、リクエスト送信前やレスポンス受信後にカスタムコードを実行できます。

この追加機能により、より柔軟で包括的なセキュリティ検証が可能になります。

カスタムスクリプトの仕組み

カスタムスクリプトは、特定のニーズに合わせて挙動を調整し、DASTスキャンの動作と結果の精度を向上させることができます。

たとえば、リクエストヘッダーの操作、ロジックの注入、データの加工、動的トークンの処理など、カスタムスクリプトを使用すると、きめ細かいカスタマイズが可能になり、より正確で効率的なスキャンが可能になります。

この機能は、アプリケーション本体を変更することなく、さまざまなシナリオにおけるスキャンの挙動をきめ細かく制御できます。

代表的なユースケースは以下の通りです。

- ハッシュベースメッセージ認証コード(HMAC)の計算

- 独自のログイン方式への対応(HTTPパラメータ/ヘッダーの調整など)

- ランダム値の送信

たとえば、アプリケーションが複雑な認証トークンを使用していたり、特定のセッション管理が必要な場合、リクエストを送信する前にスクリプトによってこれらの要素をプログラム的に生成・操作できます。

これにより、HCL AppScanがアプリケーションと正しくやり取りできるようになり、これまでテストが困難または不可能だった機能にも対応可能となります。

カスタムスクリプトの設定方法

例:リクエスト前スクリプト

たとえば、リクエスト送信前に処理を行う「Pre-request Script」のように、各種イベントに応じてカスタムスクリプトを設定することができます。

レスポンスを受信した後にも、HCL AppScanの標準チェックだけでなく、より高度な分析処理をカスタムスクリプトで実行することが可能です。

レスポンスから必要なデータを抽出し、それを加工することで、テストの網羅性をさらに高められます。

こうした双方向の処理機能により、セキュリティチームは現代のアプリケーションの動的な性質に応じたテスト戦略を採用できるようになり、より包括的なカバレッジを提供し、静的スキャンでは見逃されがちな脆弱性の検出にも貢献します。

カスタムスクリプトの主な利点

カスタムスクリプトの最大の強みは、スキャンプロセスに対する柔軟性と精密な制御が可能である点です。画一的なスキャンから脱却し、業務要件に沿ったテストが実現します。

- ユースケースに最適化されたテスト:アプリケーションごとの独自仕様や挙動に対応し、より正確で有用なスキャン結果を取得可能

- 的を絞ったスキャンで対応を迅速化:ビジネス上重要な領域にフォーカスすることで、脆弱性の検出と修正が迅速に行える

- アプリケーション全体を網羅:複雑なワークフローや特殊な処理も含め、見逃しのないセキュリティテストが可能

- 動的なリクエスト・レスポンス処理:リアルタイムでの調整により、動的認証、カスタムヘッダー、または時間依存のデータといった複雑な仕様にも対応

結論

アプリケーションセキュリティテストの未来は、より動的で適応性があり、そしてインテリジェントなものへと進化しています。HCL AppScanのカスタムスクリプト機能は、その方向に向けた大きな一歩です。

セキュリティ専門家の皆さまに、調査の課題を克服し、テストプロセスをきめ細かく調整するための高度な制御手段を提供することで、より一層のセキュリティ強化を支援します。

HCL AppScanの業界最先端ソリューションとともに、アプリケーションセキュリティテストの新たなレベルをぜひご体験ください。

2024年版アプリケーション・セキュリティ・テスト動向レポート公開のお知らせ

2025/6/12 - 読み終える時間: 2 分

Now Available: The 2024 Application Security Testing Trends Reportの翻訳版です。

2025年2月5日

Adam Cave

Product Marketing Manager

デジタルトランスフォーメーションが「Digital+」の時代へと進化する中で、アプリケーションセキュリティテストの重要性とその管理の複雑さはますます高まっています。

このたびHCLSoftware. が発行した「2024年アプリケーション・セキュリティ・テスト動向レポート」では、現代の組織が直面する最も差し迫ったセキュリティ課題に焦点を当てています。

今年で3度目となる本レポートの調査結果は、2024年秋に全世界45,000人以上のプロフェッショナルを対象に実施したアンケート調査に基づいており、新たなトレンドやテクノロジー、方法論に対する組織の対応状況を深く掘り下げているので参考ください。

アプリケーション・セキュリティ・テストの重要性

世界が相互接続されたデジタルシステムに依存する中で、アプリケーションセキュリティはすべての業界におけるリスク管理の中核です。

APIの脆弱性やサプライチェーン攻撃など脅威が増大する中、堅牢で継続的なテストソリューションの必要性はこれまで以上に高まっているといえるでしょう。

本レポートでは、各企業がどのようにアプリケーションセキュリティに取り組み、システム、評判、データを保護しながらリスク管理を強化しているかをお伝えしています。

レポートの主な調査結果

2024年版レポートには、秋に実施したアンケートへの回答に基づいて多岐にわたる調査結果が含まれており、アプリケーションセキュリティの現状を物語る重要な洞察が得られていることが特徴です。

セキュリティ専門チームへの依存

業界全体で「シフトレフト」が進む中でも、52%の組織では依然としてアプリケーションセキュリティテストの責任が専任チームに委ねられています。

この結果は、一元化された専門知識の重要性を示す一方で、開発とセキュリティワークフローの統合強化が求められていると考察できるでしょう。

動的テスト技術(DAST)の優位性

テスト技術では、32%の組織が動的アプリケーションセキュリティテスト(DAST)ツールを採用しており、静的アプリケーションセキュリティテスト(SAST)の29%を上回っています。

また、18%の組織が来年中にDASTを導入予定であり、リアルタイムで脆弱性を検出するニーズが高まっていることが分かります。

クラウドセキュリティへの懸念

回答者の46%がクラウド環境における最大の懸念事項として「データプライバシー」を挙げており、この優先順位はコンプライアンスやインフラセキュリティを上回っています。

機密情報保護への関心が高まるクラウドファースト時代を反映した結果です。

今後の展望:Digital+経済におけるセキュリティ進展

本レポートでは、迅速な開発サイクルに対応するために進化し続けるアプリケーションセキュリティテストツールと方法論について詳しく解説しています。

ソフトウェア開発ライフサイクル(SDLC)のすべてのフェーズで統合することは、俊敏性を損なうことなくリスクを軽減するために不可欠です。

APIやオープンソースライブラリなどエコシステム全体を保護するソリューションへの注目も高まって優先しています。

さらに最新プラットフォームでは、企業がコスト管理とセキュリティ強化を両立させながら、自信を持ってソフトウェアをリリースできる環境が提供されています。

継続的インテグレーションとデプロイメント(CI/CD)パイプラインとリアルタイムテスト技術を組み合わせることで、将来の脅威に備える体制が整いつつあるといえるでしょう。

まとめ:未来に備えるために

デジタル環境がますます複雑化・連携化する中、HCL AppScanによる「2024年アプリケーション・セキュリティ・テスト動向レポート」は、最新の課題に直面するセキュリティ担当者にとって貴重な指針となるものです。

集中管理型のテスト、重大な脆弱性への対応、動的分析ツールの採用など、本調査結果はプロアクティブかつ革新的な戦略の必要性を明確に示しています。

本レポートから得られる知見を活用することで、組織は防御力強化とコンプライアンス確保につながり、堅牢なセキュリティ体制構築への道筋が見えてきます。

ぜひレポート全文をご覧いただき、次世代のアプリケーションセキュリティ戦略へ一歩踏み出し、自社のセキュリティ戦略にお役立てください。

レポート全文はこちらからご覧いただけます(英語)

.jpg)

HCL AppScan API Security:API保護のスマートなアプローチ

2025/6/9 - 読み終える時間: ~1 分

Introducing HCL AppScan API Security: A Smarter Approach to API Protectionの翻訳版です。

2025年4月23日

Adam Cave

HCL AppScan プロダクトマーケティングマネージャー

現代のデジタル変革において、アプリケーション間の連携やサービス統合を支える要として、API(アプリケーション・プログラミング・インターフェース)の活用は不可欠な存在となっています。

現在、Webトラフィック全体の50%以上をAPIが占めており、その利用拡大とともに、企業は新たなセキュリティ課題に直面しています。

サイバー犯罪者は驚くべき速度でAPIを標的にしており、可視性とガバナンスの欠如によって見過ごされがちな脆弱性を悪用しているのが現状です。

こうした状況を受け、HCLSoftwareはSalt Securityとの提携により、「HCL AppScan API Security」を発表しました。これは、組織のAPI資産を可視化・管理し、リスクを最小化することを目的とした、包括的なAPIセキュリティプログラムです。

AIを活用したディスカバリープラットフォームにより、継続的なAPIインベントリ作成、セキュリティポスチャガバナンス、そして高度な脆弱性テストを実現し、進化し続ける脅威に先回りして対処できます。

APIセキュリティ対策は、もはやビジネスの必須要件

Salt Securityが発表した「2024年版 APIセキュリティレポート」によると、回答企業のうち37%がAPIに関連するセキュリティインシデントを経験しており、これは前年比で100%の増加となっています。

こうしたインシデントは、SNS、ECサイト、テクノロジープロバイダーなどにおける大規模な情報漏えいを招き、世界中の数百万人単位のユーザーに深刻な影響を与えています。APIの急速な普及は変革をもたらしましたが、それがもたらすリスクは今や明確になっています。

セキュリティは可視性から始まります。多くの企業がいま、ある重要な事実に気づき始めています。それは「自社でどれほど多くのAPIが使われているのか、実は正確に把握できていない」という現実です。

特に中堅から大企業にかけては、部門横断的な業務連携やサードパーティとの統合などにより、使用されているAPIの数が数百、時には数千にのぼることも珍しくありません。

このような状況下で、最新のAPIインベントリ(資産台帳)を把握・更新していない場合、セキュリティチームは重大な「死角(ブラインドスポット)」を抱えることになります。

結果として、脆弱性の検出、ガバナンスポリシーの適用、脅威への迅速な対応が非常に困難になります。

企業がAPI活用を加速する今だからこそ、まずは“どこに何があるか”という基本に立ち返ることが、持続的なセキュリティ体制の構築において不可欠です。

APIセキュリティにおける“スマートな解決策”を

HCL AppScan API Securityは、以下の機能を提供することで、これらの課題に正面から取り組むように設計されています。

- 継続的なAPIディスカバリー AIを活用し、文書化されていないシャドーAPIやゾンビAPIを含むすべてのAPIを特定・インベントリ化し、組織のAPIエコシステム全体を可視化する

- セキュリティ体制の管理 AI駆動によるリスク評価、事前に構築されたポリシーテンプレート、および包括的なAPIセキュリティポリシーライブラリにより、企業のAPIセキュリティ基準を策定・適用可能にする。

- 高度なAPI脆弱性テスト 動的アプリケーションセキュリティテスト(DAST)と連携し、精度の高い脆弱性検出を実現。OWASP API Security Top 10を100%カバーする

- 規制コンプライアンス保証 機密データの露出を特定し、適切なセキュリティポリシーを適用することで、GDPR、HIPAA、PCI DSSなどの主要なコンプライアンス標準を満たすのに役立つ

- リスクベースの優先順位付け ビジネスインパクトに基づくAIによるAPIリスクを評価し、優先順位を付けることで、セキュリティチームが最も重要な脅威に集中して対応可能

APIセキュリティの未来は今、始まる!

サイバー脅威がかつてないスピードで進化する今、APIのセキュリティ確保はもはや「オプション」ではなく、「必須」です。

HCL AppScan API Security は、組織が自社のAPIエコシステムを完全に可視化・制御し、脆弱性を先回りして検知・修正することで、リスクを伴うことなくAPIのビジネス価値を最大化し、推進し続けることを可能にします。

Shift-left・セキュリティ:リスク管理を強化するプロアクティブなアプローチ

2025/5月/29 - 読み終える時間: 2 分

Shift-Left Security: A Proactive Strategy for Effective Risk Managementの翻訳版です。

現代のアプリケーション開発において、書かれるすべてのコードにはリスクが潜んでいます。そして、そのリスクに早期に対処することこそが、安全な開発の鍵となります。

アプリケーションの複雑化、サイバー脅威の高度化、さらには迅速なリリースが求められる中、ソフトウェア開発ライフサイクル(SDLC)全体にセキュリティを統合することが、これまで以上に重要になっています。

本記事では、開発初期段階からセキュリティを実装する「Shift-leftセキュリティ」の考え方と、その実践におけるHCL AppScanの役割についてご紹介します。

Shift-leftセキュリティとは?

Shift-leftセキュリティとは、ソフトウェア開発ライフサイクル(SDLC)の初期段階からアプリケーションセキュリティテストのセキュリティ対策を組み込む、プロアクティブなアプローチです。

従来のように開発終盤やリリース直前に脆弱性対応を行うのではなく、設計やコーディングのフェーズで脆弱性を検出・修正することで、後工程でのコストや手戻りを最小限に抑えることができます。

この「左(早期)」へのシフトするアプローチを採用することで、企業は以下のようなメリットを得られます。

- 脆弱性の早期発見、修正コストと工数を大幅削減

- 本番環境へ移行する前のリスク最小化

- 開発・運用・セキュリティチームの連携強化

現代の AppSec でShift-leftが重要視される理由

1. コスト効率の向上:開発後期またはリリース後に脆弱性を修正する場合、そのコストは設計・実装段階の最大100倍になるといわれています。

2. 市場投入までの時間短縮:初期段階で問題を解決することで、リリース遅延を回避し、スムーズなデリバリーを実現します。

3. チーム間の協業促進:セキュリティを開発者、セキュリティチーム、運用担当者が協力して共通課題として捉えることで、セキュアなアプリケーショ ンを構築することにつながります。

4. コンプライアンス遵守:セキュリティを初期から実装することで、より確実な法令順守を可能にします。

HCL AppScanによるShift-leftセキュリティの実現

HCL AppScanは、Shift-leftセキュリティをシームレスに実現するための機能を豊富に備えています。

- 開発者向けツール:Visual StudioやEclipseといった主要なIDEに直接統合し、開発者がワークフローの中で直接スキャンやインサイト取得の対応が可能。

- 包括的なテスト機能:静的アプリケーションセキュリティテスト(SAST)およびインタラクティブアプリケーションセキュリティテスト(IAST)テストなど、多様な手法での対応により、AppScanはSDLC全体にわたって脆弱性の検出を実現。

- 自動化とCI/CD統合:AppScanは自動化をサポートし、CI/CDパイプラインと統合することで、開発プロセスの一環として継続的なセキュリティテストを可能にします。

- AIによる優先度付きのレコメンド:AppScanは高度なAIを活用し、重要度の高い脆弱性から対応できるよう、効率的な問題解決を支援。

Shift-leftの成果:導入事例

ある世界的なEC企業では、HCL AppScanを活用したShift-leftの実践により、わずか6か月で脆弱性を60%削減し、リリースサイクルを25%短縮することに成功しました。初期段階でのテストと開発者の自律性強化が、セキュリティと生産性の両面で大きな成果をもたらしたのです。

Shift-left導入に向けたステップ

1. セキュリティを開発ツールとの統合:HCL AppScanのようなソリューションを、既存の開発環境にシームレスに統合できるソリューションを組み込みましょう。

2. テストの自動化:CI/CDパイプラインにおける静的・動的テストの自動化で、継続的なセキュリティ検証が可能になります。

3. チーム教育:開発者に対して、セキュアコーディングやツールの活用に関するトレーニングを実施しましょう。

4. 効果測定:脆弱性検出数、修正に要する時間、コンプライアンススコアなどで成果を可視化します。

セキュリティは「Shift-everywhere」へ

現代の開発において、Shift-leftはもはやトレンドではなく、必要不可欠な取り組みです。HCL AppScanはこの考えをさらに進化させ、「Shift-everywhere」、すなわちソフトウェアサプライチェーン全体を対象としたセキュリティ強化を提唱しています。

開発初期から運用後に至るまで、ソフトウェアライフサイクル全体のすべての工程でセキュリティを組み込むことが、組織とユーザーの未来を守る鍵となるのです。

より安全な開発体制に向けた第一歩として、HCL AppScanチームへご相談ください。より安全な開発プロセスへの道を共に歩みましょう。

HCL AppScan 10.8.0:セキュリティのさらなる進化―カスタマイズ性、レポート機能、そして新たなライセンスプラットフォームの導入

2025/5月/7 - 読み終える時間: 2 分

HCL AppScan 10.8.0: Smarter Security with Customization, Reporting and New Licensing Platformの翻訳版です。

2025年2月28日

Ryley Robinson

プロジェクトマーケティングマネージャー

継続的なイノベーションロードマップの一環として、HCLSoftwareはHCL AppScan 10.8.0のリリースを発表できることを誇りに思います。

この最新アップデートでは、複数のアプリケーションセキュリティテスト製品に新たな機能が導入され、セキュリティテストの簡素化だけでなく、自動化の強化とレポート作成のコンプライアンス向上を実現します。

本アップデートでの主な改善点は、オンプレミス製品であるHCL「AppScan Standard」「HCL AppScan Enterprise」「HCL AppScan Source」の3製品に実装されています。

いずれのケースにおいても、精度と効率の向上は、お客様からのフィードバックやご要望、そして現在および将来のサイバー脅威に対応するための継続的な製品開発への投資の成果によるものです。

DevOps連携とカスタマイズ機能の強化

AppScan StandardおよびEnterpriseでは、最新バージョンのPostmanコレクションを自動で取り込み、再スキャン時にも更新されるようになりました。

これにより、APIの変更や追加があっても、毎回新たなスキャンを作成する必要がなくなり、常に最新のAPIセキュリティテストが実行されます。

また、ユーザー独自のニーズに応じてスキャン設定を微調整できるカスタムスクリプトの作成も可能となり、セキュリティテストにおける柔軟性が向上しています。

詳細については、こちら※英語ページに遷移しますをクリックしてください。

My HCLSoftware (MHS):ライセンス管理の新たなハブ

My HCLSoftware(MHS)※英語ページに遷移しますは、ご購入後の利用をサポートする全く新しい統合ポータルであり、HCL AppScan製品のすべてのライセンスニーズを管理するための新しいハブとなります。

今後、MHSは、サポートされているすべてのバージョンのHCL AppScanのライセンスをダウンロードおよび管理するためのプラットフォームとなります。

このポータルは、ライセンス管理の透明性を高め、お客様にシームレスなセルフサービス体験を提供するために設計されています。

ご不明な点がございましたら、サポート※英語ページに遷移しますにお問い合わせいただくか、当社のブログをご覧ください

自動化と精度の向上

認証エラーはセキュリティスキャンを中断を引き起こしますが、最新版のHCL AppScan Standardでは、自動ログイン処理が改善され、認証が必要なアプリケーションでも中断を最小限に抑えてテストを進められるようになりました。

正規表現(Regular Expression)機能も刷新され、カスタムパターンの定義によりリスクの検出精度が向上し、ユーザー体験の改善にもつながっています。

2024年版「CWE Top 25」への対応強化

セキュリティテストをさらに強化するために、HCL AppScan Source 10.8.0には、2024年のCWE Top 25の最も危険なソフトウェア脆弱性※英語ページに遷移しますに対する最新のサポートが含まれています。

これらの脆弱性は広く知られ、悪用も容易であるため、データ窃盗、業務妨害、またはアプリケーションの完全な乗っ取りを企む攻撃者にとって格好の標的となります。

このアップデートにより、開発チームは脆弱性の根本原因に対処し、セキュリティ対策を強化することで、産業界及び政府関連アプリケーションのリスク軽減に貢献できます。

レポート・コンプライアンス・セキュリティ機能の拡充

HCL AppScan Enterpriseでは、1つの脆弱性に対して複数のCWEを表示することで、チームがより効果的にリスクの優先順位付けをさらに明確化できるようになりました。

APIレスポンスにはCVSSベクトルスコアが追加され、より精緻なリスク評価が可能になりました。

また、新たに追加された「Activity Log REST API」により、セキュリティ関連の操作を一元的に追跡できます。

また、HCL AppScan on Cloud(ASoC)からSCA問題の結果を統合することで、脆弱性管理も単一プラットフォームで実現します。

さらに、Webアクセシビリティの国際基準である「WCAG(Web Content Accessibility Guidelines)」に準拠した改良が加えられ、より多くのユーザーにとって使いやすい環境が整備されました。

HCL AppScan 10.8.0で、セキュリティの一歩先へ

今回のアップデートHCL AppScan 10.8.0は、自動化の強化、レポート機能の向上、他ツールとのスムーズな連携を通じて、セキュリティ脅威への先手対応を可能にしながら、業務効率の最適化も支援します。

詳細については、当社のドキュメント※英語ページに遷移しますまたはウェブサイトをご覧ください。

関連リンク

・重要なお知らせ:HCL AppScan のライセンス方式が2025年6月より変更を予定しております。(詳細はこちら※英語ページに遷移します)

Search

Categories

- Aftermarket Cloud (2)

- AppScan (185)

- BigFix (203)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (2)

- Data Management (3)

- DevOps (223)

- Discover (3)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (175)

- Volt MX (75)

- Workload Automation (23)

- Z (48)