サイバーセキュリティの脅威を軽減するための 3 つの戦略

2025/6/11 - 読み終える時間: 5 分

3 Strategies For Mitigating Cybersecurity Threatsの翻訳版です。

2025年6月6日

Robert Leong

Senior Director and Head of Product Management

サイバー犯罪は制御不能な状況に陥っていますが、その犯人は間違っているかもしれません。

サイバーセキュリティに関する報道を見ると、これらはすべて、ハッカーが斬新なゼロデイ攻撃を考案し、システムを侵害し、ひどいことをした結果だと考えがちです。それは、業界誌で報じられる内容であり、読者に面白さを提供するためです。

2024 年に発生した主な情報漏えい事件をいくつか見てみましょう。

- 国家公共データ漏洩事件では、約29億人の個人情報が漏洩し、社会保障番号や電話番号が含まれていました。これは2024年最大のデータ漏洩事件であり、おそらく重大な事件の一つです。

- 米国財務省は、APT27によってリモートサポートシステム経由で攻撃を受けました。

- Change Healthcareは、今年最大の医療関連データ漏洩事件を起こし、1億件を超える顧客記録が漏洩しました。これにより、史上最大の医療関連データ漏洩事件となる可能性があります。

- 2024年2月、TechCrunchはUnitedHealthでのデータ漏洩事件を報じ、1億人の顧客に影響を与える可能性があると指摘しました。もしこの数字が正確であれば、これは米国史上最大の機密データ漏洩事件となるでしょう。

- Ticketmasterは、4,000万人の顧客データがハッキングにより抽出されたと報告し、これによりエンターテインメント業界で最も大規模なデータ漏洩事件の一つとなりました。

- 通信大手のAT&Tは、1億1,000万件と7,300万件の記録が漏洩する2件の重大な漏洩事件を経験しました。

これらの攻撃を分析し、攻撃の手口について読めば、ゼロデイ脆弱性の大量発生や、報道される攻撃が相次いでいるように思えるかもしれません…

しかし、実際のところ、ほとんどの成功したデータ漏洩は既知の脆弱性によるものです…攻撃者が利用する既知の脆弱性です。

私たちはそれらをデータベース化しています。例えば、CISAの「既知の悪用可能な脆弱性データベース」などです。もう一つは、構造的な失敗や、攻撃者が破損したコミュニケーションや組織構造を悪用することでデータ漏洩が発生する点です。

したがって、私の前提は、これらを修正する必要があるということです——サイロ化、壊れたコミュニケーション、そして既知の脆弱性。実践的な方法でこれらを修正することで、セキュリティ態勢を強化できます。そして、ゼロデイ攻撃や新たな攻撃手法を心配することなく、より予測可能な方法で実現できます。

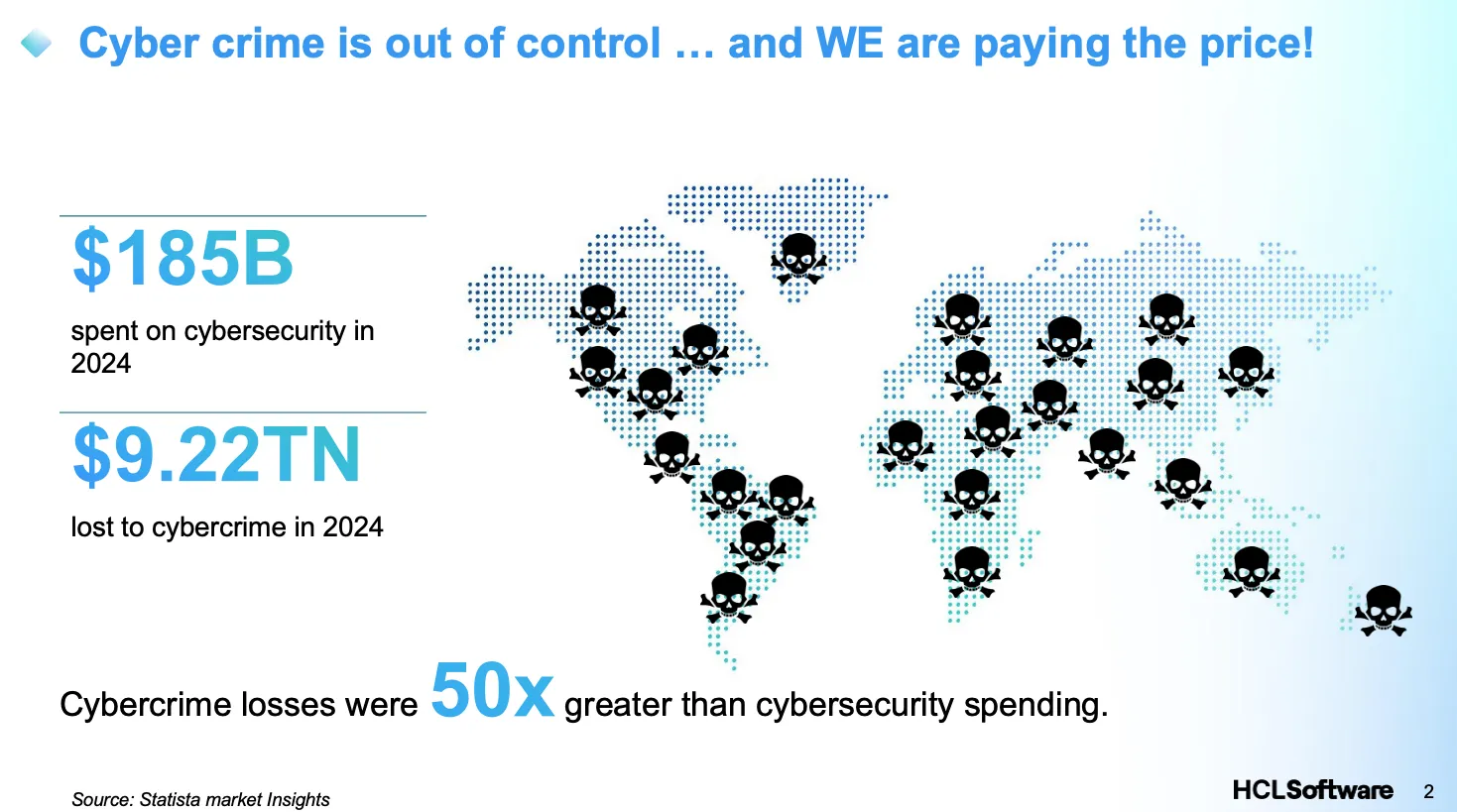

サイバーセキュリティに記録的な金額を費やしています。しかし、効果は出ているのでしょうか?

解決策に飛び込む前に、問題の規模を確認し、2025年現在の状況を評価しましょう。

2024年、企業はサイバーセキュリティに約$185億を費やし、2029年までに$300億に達する可能性があります。

しかし、衝撃的なのは、2024年のサイバー犯罪による損失が$9.22兆ドルに達し、2029年までに$15.63兆ドルに達する見込みである点です。これはタイプミスではありません。損失額はサイバーセキュリティ支出の50倍に上ります。

金銭がすべて:サイバー攻撃の動機変化

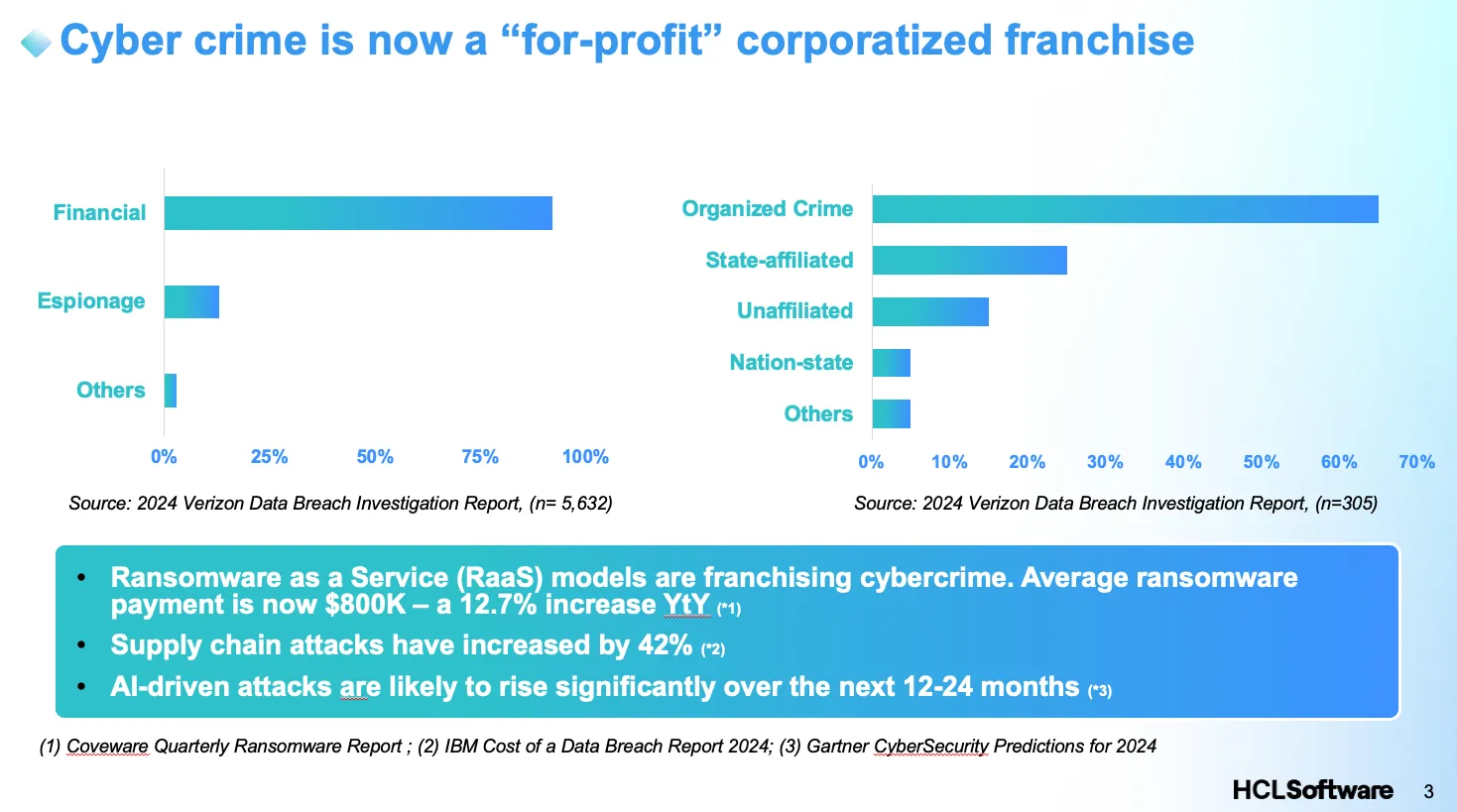

脅威の目的とプロファイルも明らかになっています。サイバー攻撃者のプロファイルは主に組織犯罪です。10年前は主に国家が関与していました。組織犯罪団体の目的は主に金銭的利益であり、以前は知的財産の窃盗が目的でした。

2015年に初めて登場したランサムウェア・アズ・ア・サービス(RaaS)は現在一般的になっています。ポイントは、スクリプトキディが攻撃に成功するのを助ける企業があることです。現在、ランサムウェアのフランチャイズが存在します。平均的なランサムウェアの支払額は現在$800,000です!これは前年比12.7%の増加です。

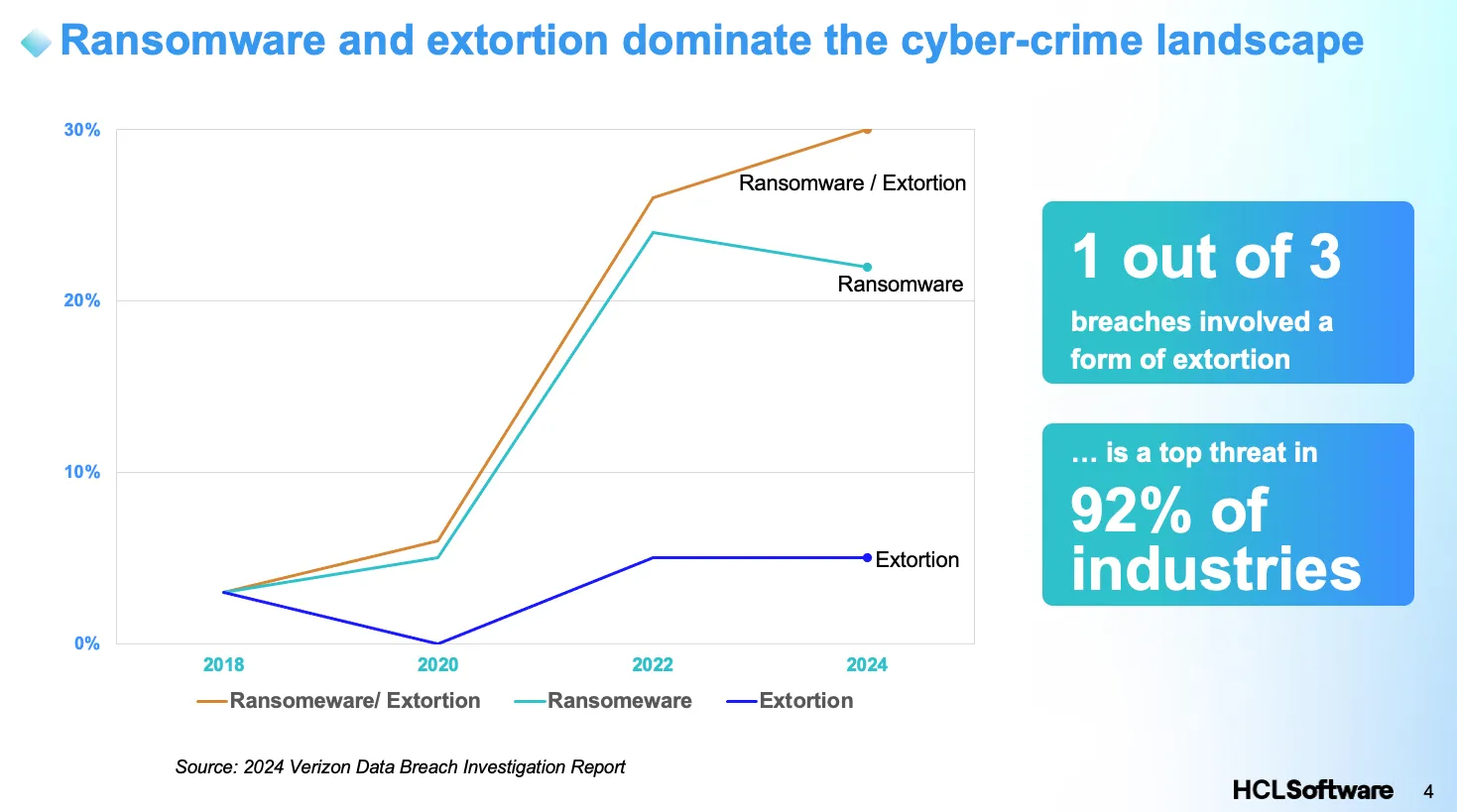

恐喝が脅威の風景を支配し続けています。

2018 年には、ランサムウェアによる収益化に関与した侵害は 5% 未満でした。今日、恐喝は 33% にまで成長しています。これは、92% の業界で 3 大脅威のうちの 1 つとなっています。

「ロバーツ!ランサムウェアと言っていたのに、恐喝と言ったね。なぜ変更したんだ?」と疑問に思うかもしれません。それは、犯罪者が手法を変えたからです。

ランサムウェアは恐喝ですが、人々は、敵は善人、つまり防御者たちが適切な回復メカニズムを持っていると考えていることに気づいています。

そのため、敵は現場での暗号化ではなく、機密性の高い知的財産を遠隔測定し、それを闇市場で販売したり、誰もが閲覧および/または使用できるように公開すると脅迫するのです。これは依然として恐喝ですが、その形態は変化しています。

基本に戻ろう:敵対者がどのように侵入しているか

では、この点を考える際、基本に焦点を当てましょう。彼らがどのように侵入しているのかを見てみましょう。あなたのコンピューティング環境へどのように侵入しているのでしょうか?

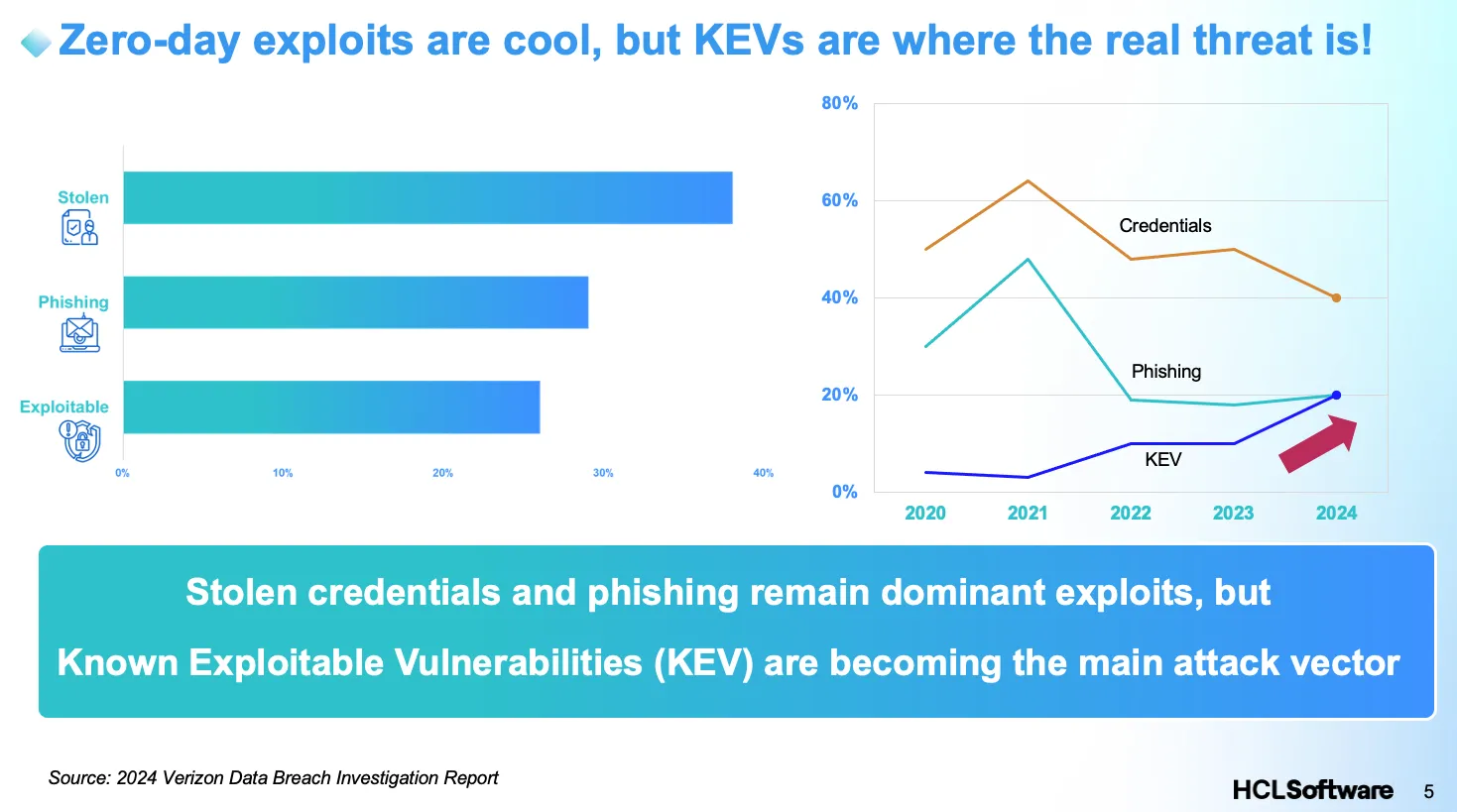

このチャートを見ると、盗まれた資格情報が最も多く、次にフィッシング、その次に悪用可能な脆弱性が続いています。しかし、右側のトレンドチャートを見ると、既知の悪用された脆弱性は増加傾向にあるのに対し、他の種類の侵害は横ばいまたは減少傾向にあります。

これは私たちを警戒させるべきです。なぜなら、システムへの主要な3つの侵入経路のうち、既知の悪用可能な脆弱性の管理は100%私たちのコントロール下にあるべきだからです!

考えてみてください。公開されたCVEがあります。そして、既知の悪用可能な脆弱性のデータベースがあります。

CISAの既知の悪用された脆弱性データベースに掲載されるためには、以下の条件が必ず満たされている必要があります。1つ目は、攻撃に利用されたことが確認されていること。2つ目は、有効な対策が存在すること(通常はベンダーのパッチ)。3つ目は、米国政府機関向けの期限が設定されていること。

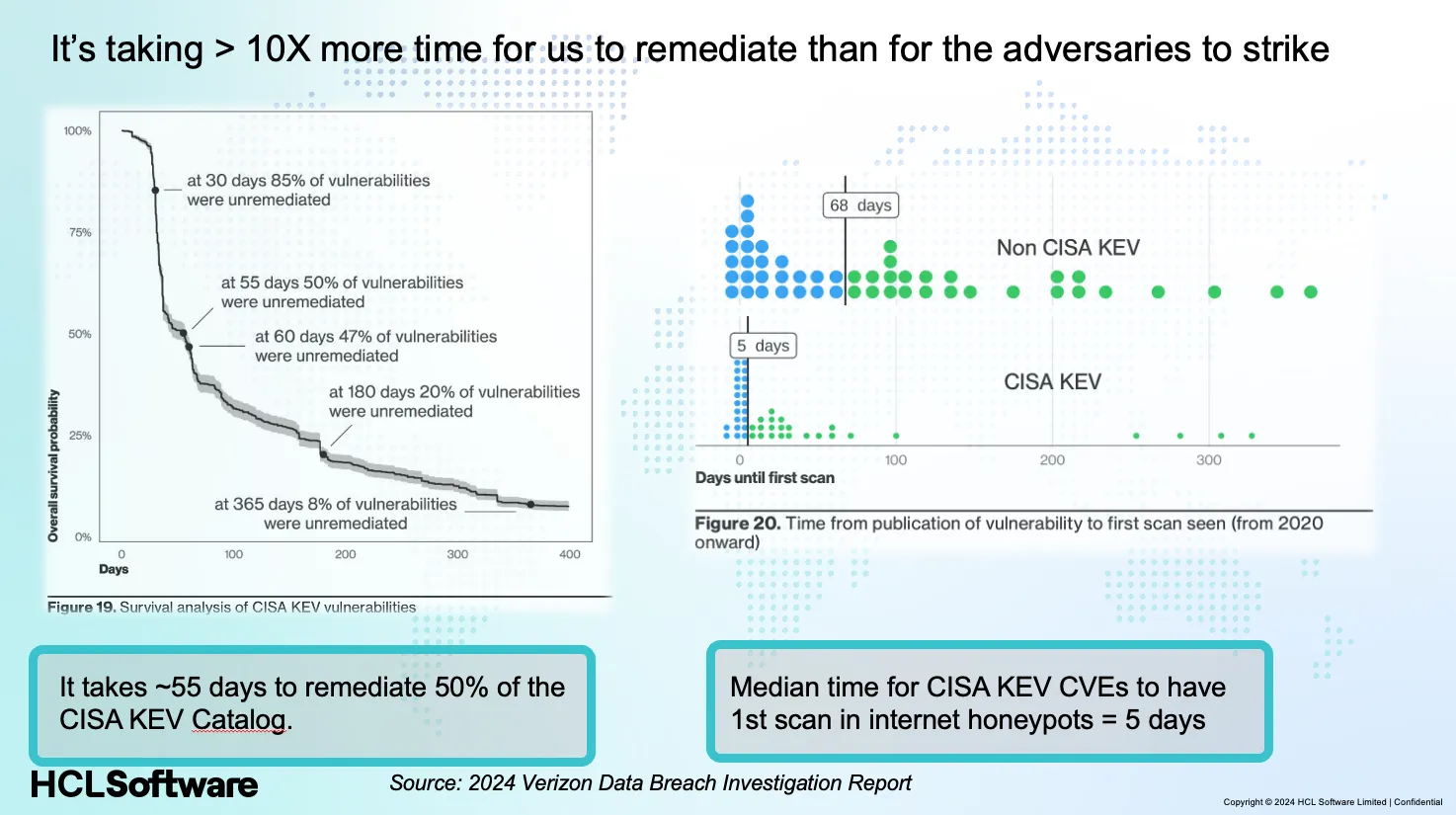

しかし、このプロセスが単純に聞こえるにもかかわらず、私たちは十分な対応ができていません。以下のデータをご覧ください:CISA KEVカタログの半数を是正するのに、私たちには55日かかります。一方、悪意のある攻撃者は、CISA KEVカタログにCVEが掲載されると、わずか5日でその脆弱性を悪用し始めます。私たちは悪意のある攻撃者よりも10倍も遅いのです!

HCL BigFix製品管理研究からのグラフです。

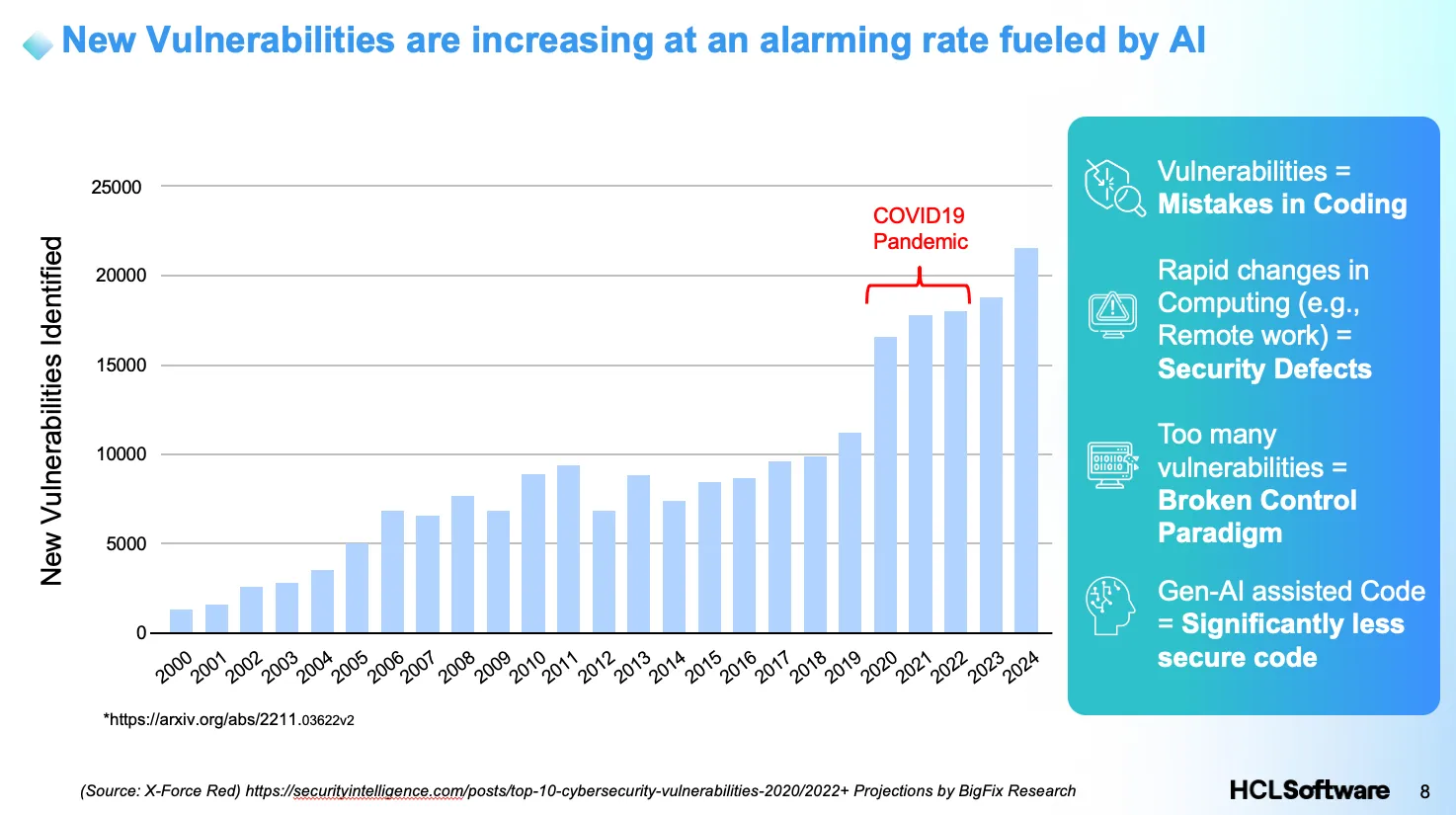

年間で発見され公開されるユニークな脆弱性の数の急増をご覧ください。2019年から2020年にかけて急激に増加し、その後も増加し続けています。何が起きたのでしょうか?

私たちは数百万人の従業員をリモートワークに切り替え、そのために大量の新規コードを書きました。しかし、コーディングにおいて多くのミスを犯しました。これが、私たちのコンピューティング環境におけるすべての脆弱性をゼロに削減できない主な理由です。脆弱性が多すぎるとともに、AIコーディング手法が状況を悪化させています。

AIが状況を悪化させる理由は、AIが自分が何をしているのか理解していないからです。単に、あなたのコーディング要求に対して統計的に最も良い回答を提供しているだけです。しかし、その回答は学習モデルに保存されたコードを使用しており、そのモデル自体にも脆弱性が埋め込まれているのです!

要点は、このグラフが近いうちに下降傾向を示すことはないということです。

さらに積み重ねましょう!

状況は現在、取締役がサイバーセキュリティを純粋な技術的問題として扱わなくなったほど深刻です。彼らはビジネスリーダーにその解決を責任転嫁しています。大きな問題の一つは、ビジネスリーダーがサイバーリスクを測定し管理するためのツールを欠いていることです。

この問題の解決策は何でしょうか?

まず、問題の根本原因を理解する必要があります。

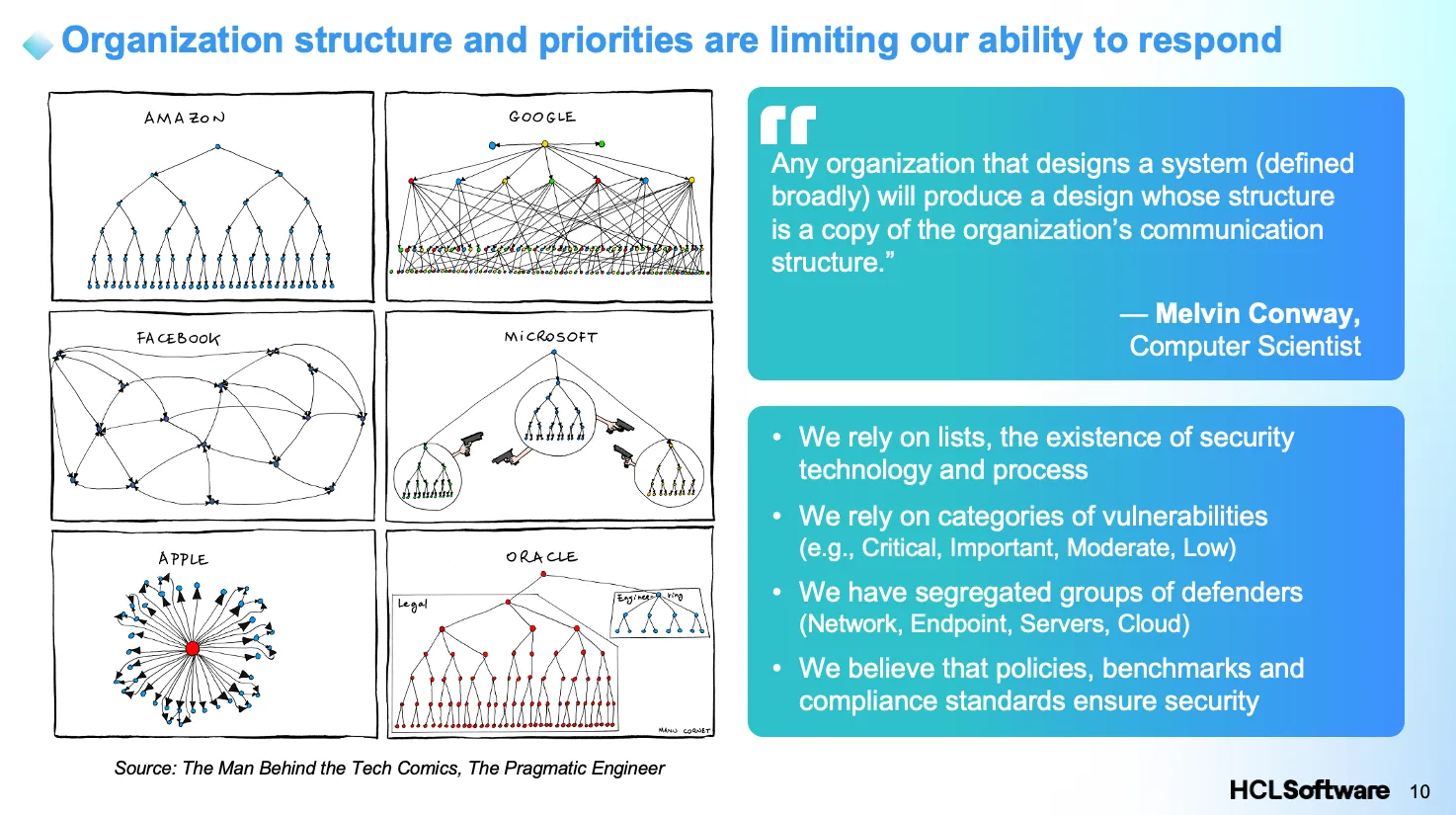

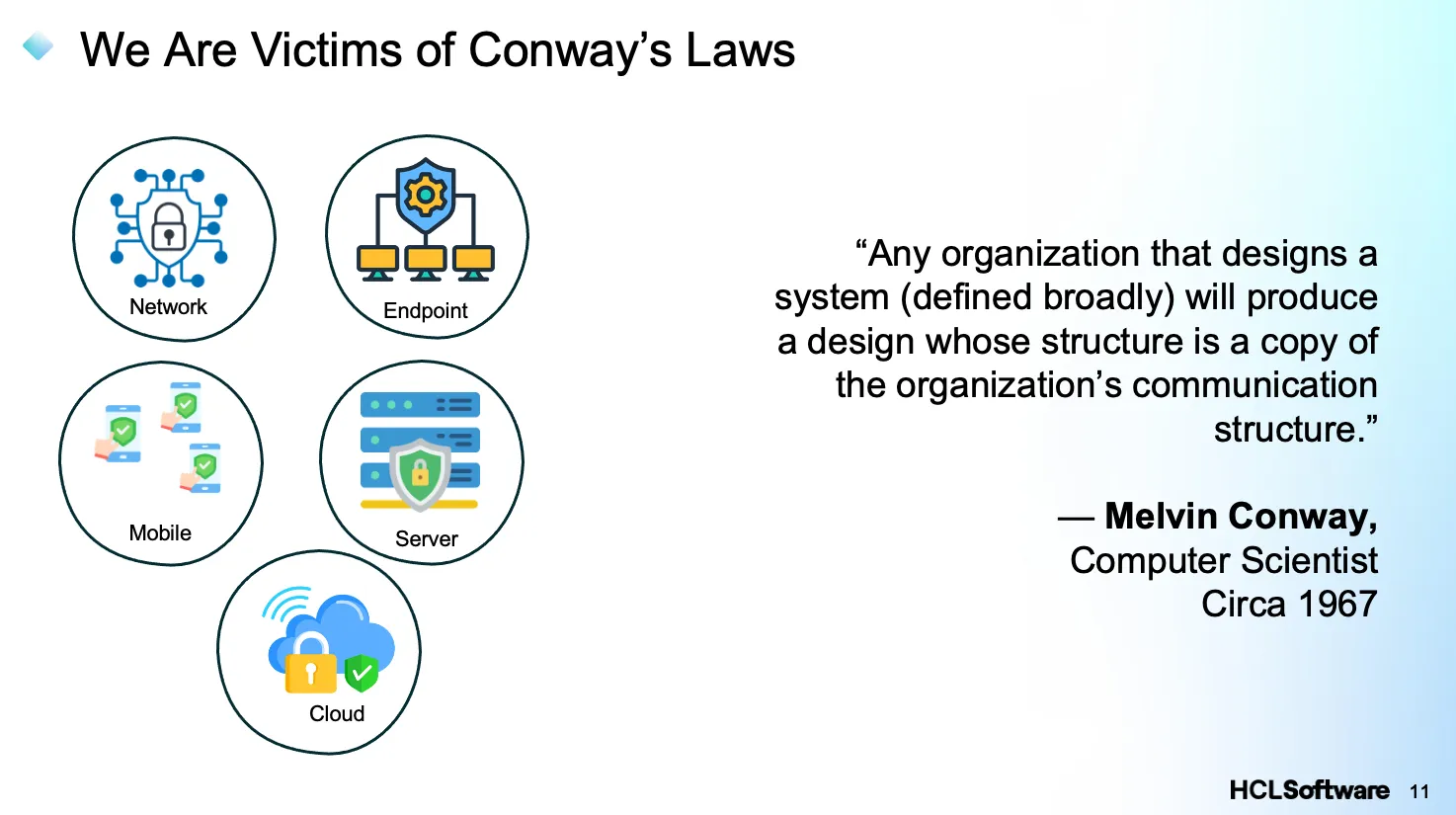

大きな問題の一つは、私たちは皆、コンウェイの法則の被害者であることです。1967年にメルヴィン・コンウェイは、組織が設計するシステムは、その組織のコミュニケーション構造のコピーになることを観察しました。

左の画像はこれをユーモアを交えて説明しています。私たちはこれらの企業に馴染みがあり、図解が面白いのは、企業がどのように組織され、相互にコミュニケーションを取っているかを反映しているからです。

私たちも同じ状況です。

防御チームは存在します。彼らは互いにコミュニケーションを取っていますか?大多数は、ほとんどまたは全く定期的にコミュニケーションを取っていません。

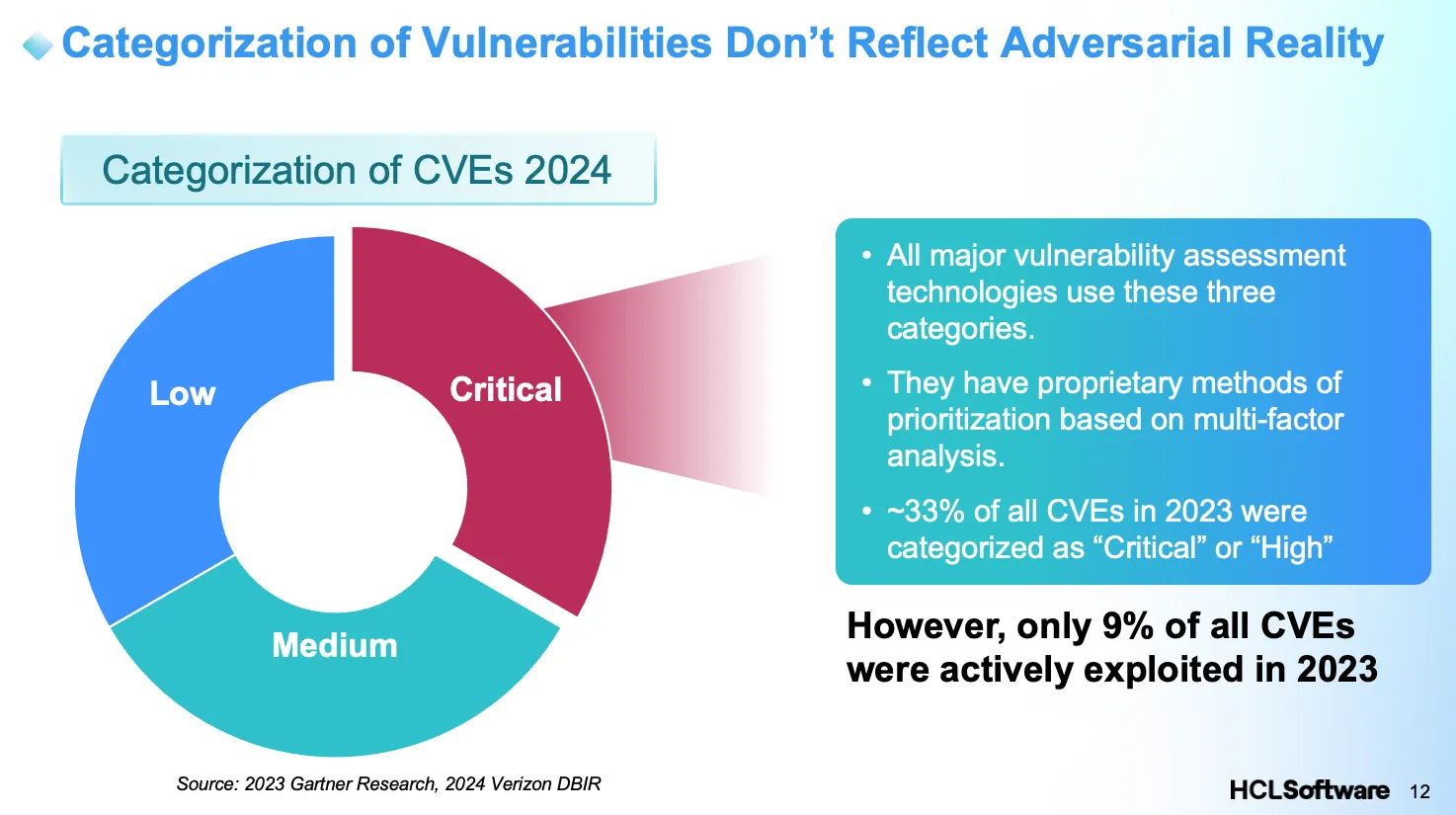

2024年に発表された24,000件のCVEsのうち、33%が緊急と分類されたことをご存知ですか?

しかし、攻撃に利用されたCVEsは、中程度や低優先度のカテゴリーを含めても、全体の9%に過ぎませんでした。

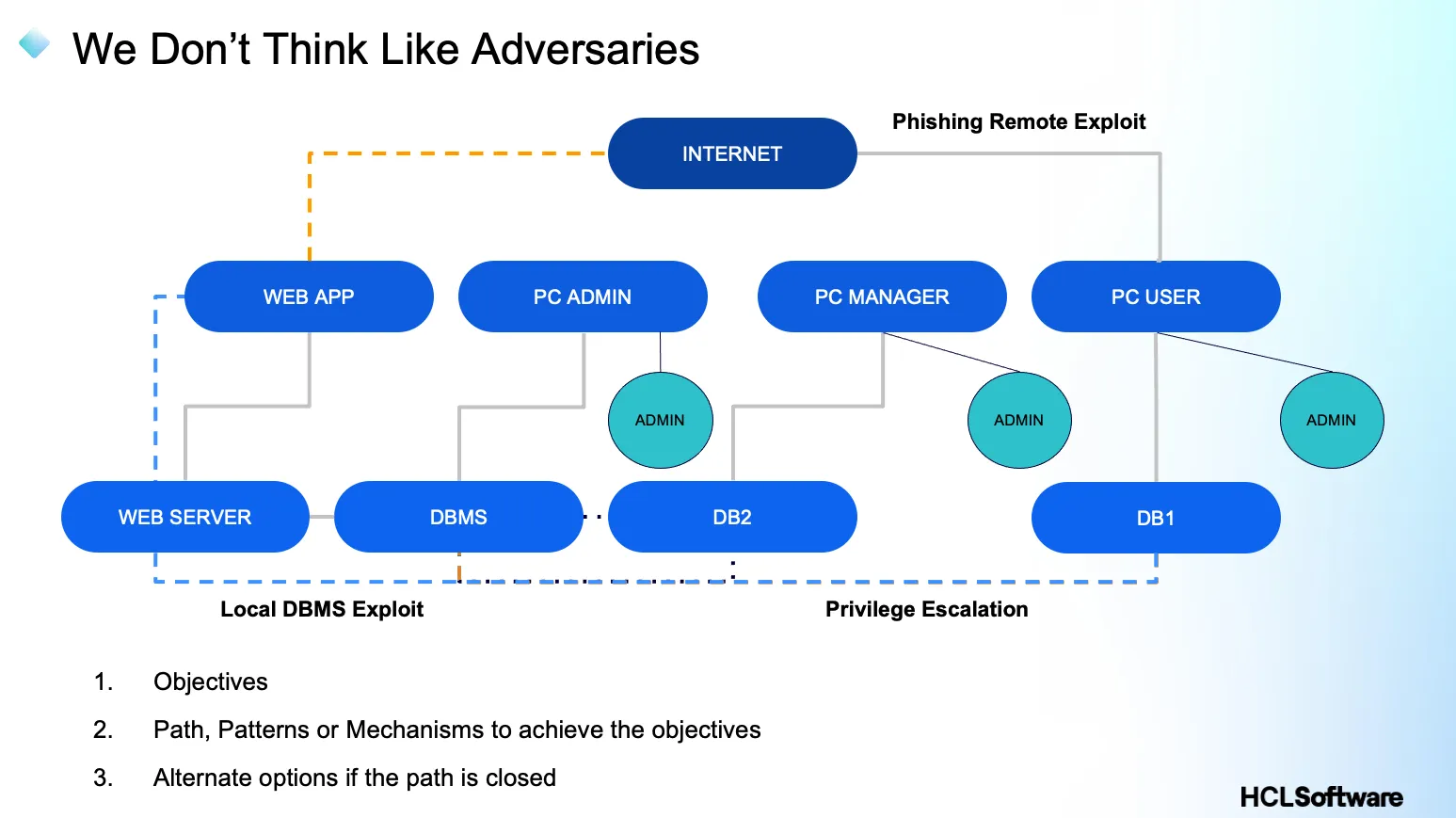

つまり、私たちはこれらの脅威について間違った方法でコミュニケーションを取っています。これがコンウェイの法則です。敵対者がどのように働くかと比較してみましょう。

敵対者は目標に焦点を当てます。彼らは目標の達成に焦点を当てます。彼らは経路、パターン、メカニズムという観点で考えます。モサドのポケベル攻撃の例を思い出してください。彼らは脆弱性を活用する方法について考えました。脆弱性が小さくても、目標達成に結びつくなら、計画に組み込む価値があります。

私たちもこのように考える必要があります。

痛点に基づく効果的な戦略

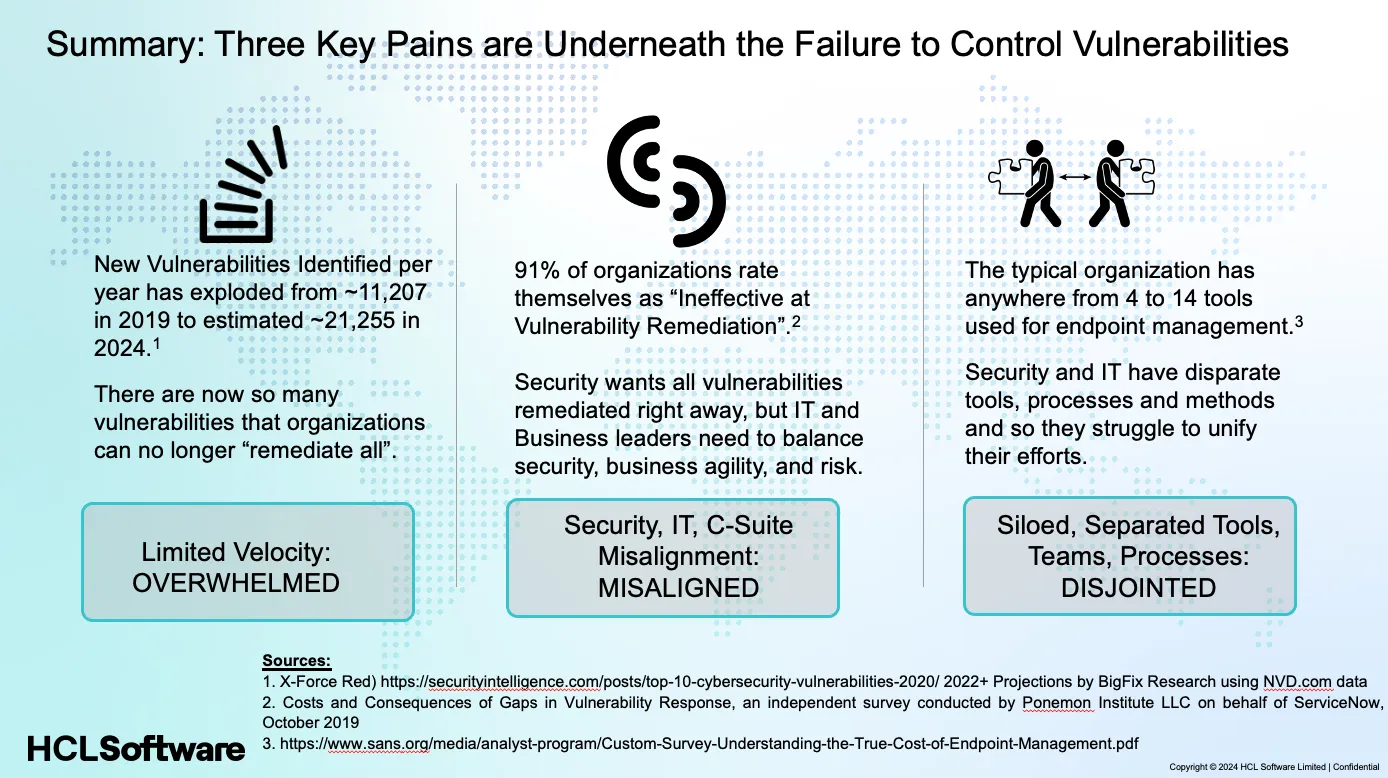

これらを考慮し分析すると、以下のことがわかります:

- チームは過負荷状態です。

- ステークホルダーは一致していません。

- ツールとプロセスは断片化しています。

- コンウェイの法則が働いています。

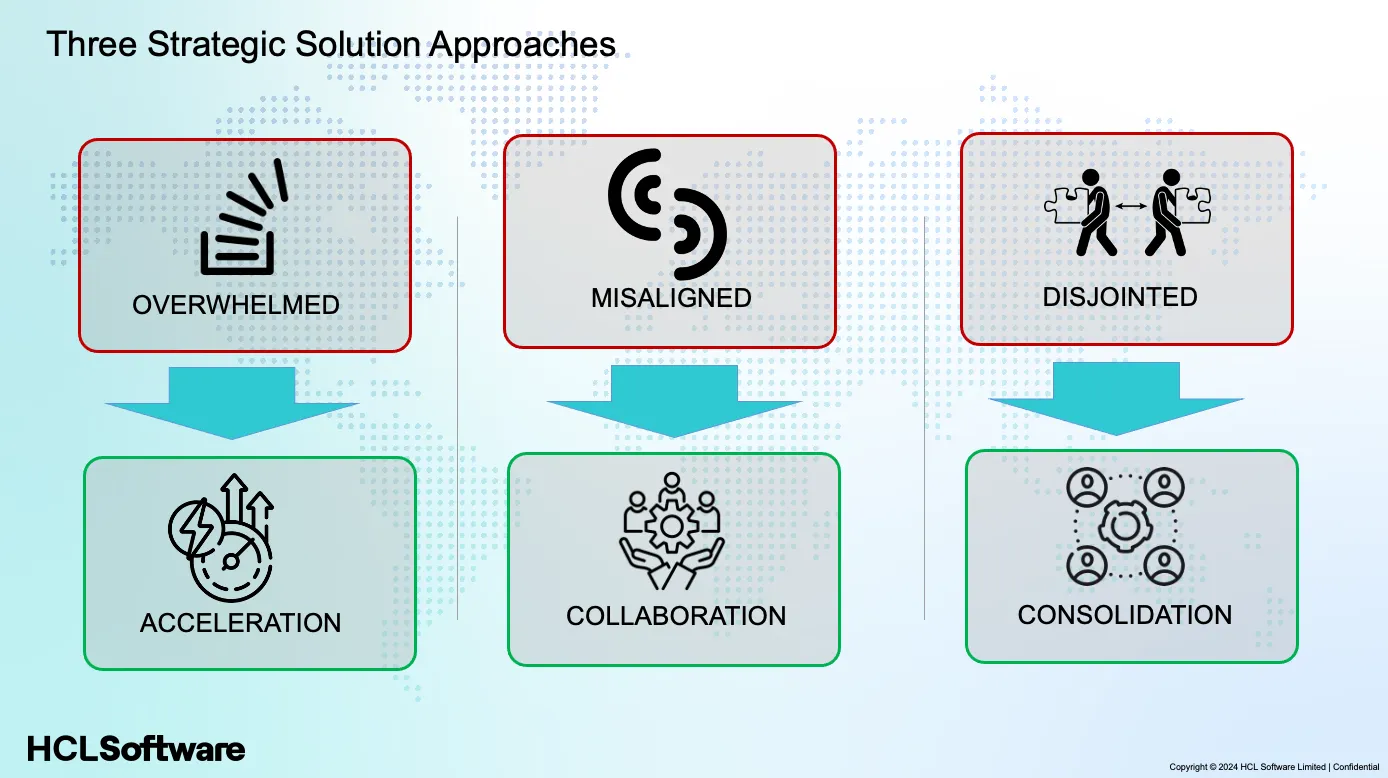

したがって、以下の戦略を採用すべきです。

過負荷、不一致、断片化が存在するなら、加速、協業、統合を推進すべきです。

これが私の意味するところです。

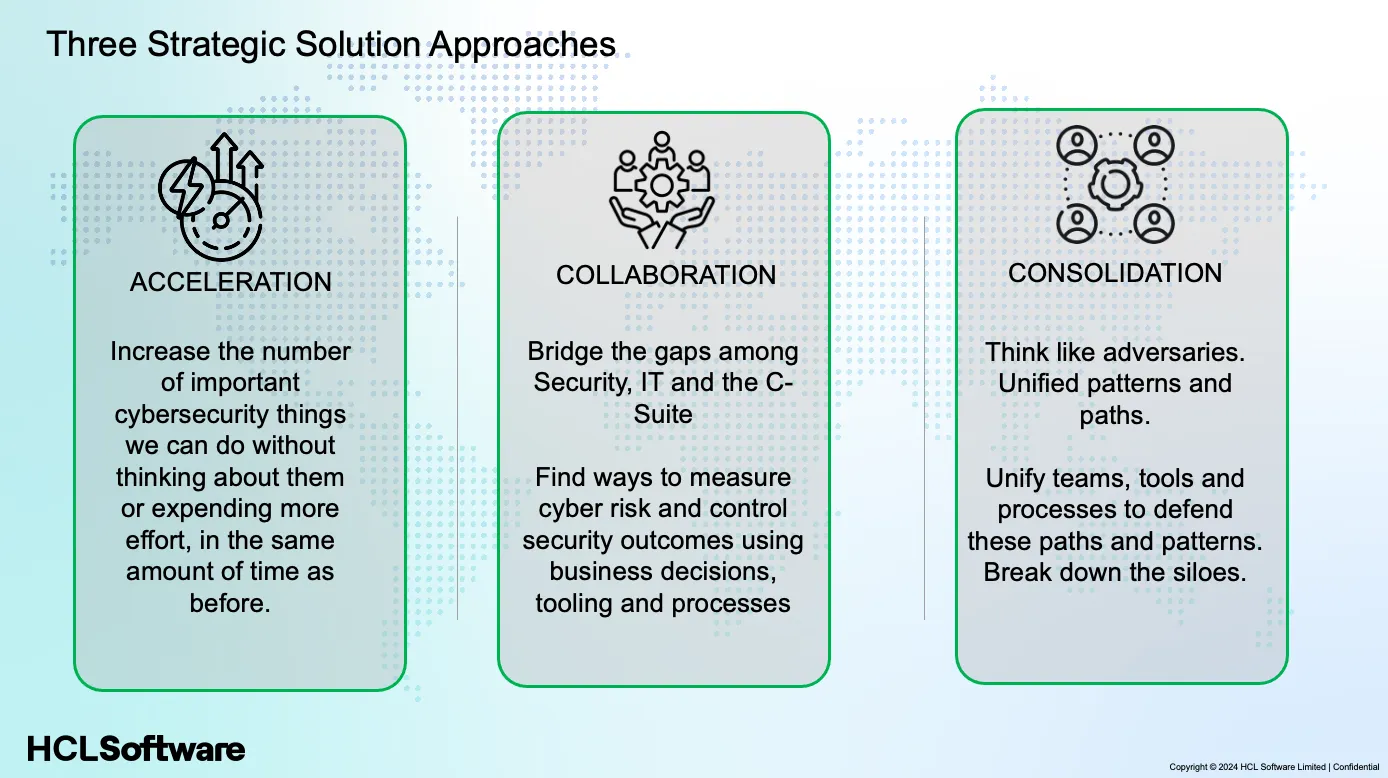

- 加速: これは、追加の努力や検討を要せずに実施できるサイバーセキュリティの取り組みを拡大することを意味します。

- 協働: これは、セキュリティ、IT、経営陣(C-Suite)間のギャップを埋める方法を見つける必要があります。ビジネス判断、ツール、プロセスを活用してサイバーリスクを測定し、セキュリティ成果を管理する方法を模索する必要があります。

- 統合: 私たちは敵対者の視点で考える必要があります。統一されたパターンと経路を念頭に置いて考えます。これらの経路とパターンを防御するために、チーム、ツール、プロセスを統合する方法を模索する必要があります。サイロを打破します。

これらの3つの戦略により、私たちのコンピューティング環境を防御する上で、望ましい目標を達成できると確信しています。

Search

Categories

- Aftermarket Cloud (2)

- AppScan (183)

- BigFix (202)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (2)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (21)

- Z (48)