Elasticity Unleashed - Red Hat OpenShift 上 のHCL Unica Interact のカスタムオートスケーリングの技術

2024/1/22 - 読み終える時間: 5 分

Elasticity Unleashed - The Art of Custom Autoscaling of HCL Unica Interact on RedHat Openshift の翻訳版です。

Elasticity Unleashed - Red Hat OpenShift 上 のHCL Unica Interact のカスタムオートスケーリングの技術

2024年1月8日

著者: Siddharth Deshpande / Architect for Unica Cloud-Native Solution

強力なカスタマー・インタラクション・マネジメント・プラットフォームである HCL Unica Interact は、クラウド・ネイティブ・デプロイメントで最適なパフォーマンスとリソース管理を保証する独自のオートスケーリング機能を提供します。私たちは、シームレスなカスタマーエクスペリエンスの維持を保証し、変化するワークロードとリソース需要に動的に適応するオートスケーリング機能を活用しています。

オートスケーリングとは、リアルタイムの需要に基づいて、アプリケーションまたはインフラストラクチャに割り当てられるコンピューティングリソースを動的に調整する自動化されたプロセスを指します。クラウドコンピューティングやコンテナオーケストレーションプラットフォームで一般的に使用され、アプリケーションのスケーラビリティを管理し、さまざまなワークロードを効率的に処理できるようにします。

HCL Unica Interact Custom Autoscaling (v1)を理解する

HCL Unica Interact Autoscalingを深く理解することで、企業はワークロードの変動に直面しても、顧客対話管理システムのシームレスな運用を確保し、最終的に顧客エンゲージメントと満足度を向上させられます。

1. Unica Interact QoSセントリック・オートスケーリング 高品質なカスタマーエクスペリエンスを確保することが最も重要です。Unica Interact は、オートスケーリングに関して、QoS (Quality of Service) に真剣に取り組んでいます。API コールの応答時間が事前に定義されたしきい値を超えた場合、オートスケーリングは開始されません。このプロアクティブなアプローチにより、ワークロードのピーク時でもサービス品質が維持されます。閾値は Unica のヘルムチャートで設定できます。

2. きめ細かなオートスケーリング コントロールの強化 Unica Interact Helm チャートの設定により、特定のニーズに合わせてオートスケーリングプロセスを細かく制御できます。ヘルムチャートで直接スケーリングしきい値を定義することが可能です。さらに、このソリューションはきめ細かなコントロールを提供し、個々のUnicaオートスケーラーモジュール(スケジューリング、QoSなど)を無効にできます。

3. Unica Interact セッション・ドリブン・オートスケーリング Unica Interacts のオートスケーリングの主な特長の一つは、アクティブなセッションを考慮してポッドをインテリジェントにスケールダウンする機能です。各アプリケーション・ポッドのアクティブ・セッションを継続的に監視することで、Unica Interact は安全かつ制御されたオートスケーリング・プロセスを保証します。

4. 時間を意識したオートスケーリング オートスケーリングは、特定の時間帯に実行されるようにインテリジェントにスケジューリングできます。そうすることで、ワークロードがピークに達しない時間帯にオートスケーリングを起動し、逆に需要が高い時間帯には休止するように設定するできます。このスケジューリング機能は、プロパティファイルを使って簡単に設定でき、効率的なリソース管理を可能にします。

OpenShift上のUnica Interactのオートスケーリングの設定

- 以下の前提条件を完了してください。

- OpenShift クラスタ

- OpenShift上にデプロイされたUnica

- Unica Interact と Interact Manager v 12.1.7 Docker イメージ

- Unica Interact Helm チャートとチャート設定。

- 永続ボリュームマウント - NFS

- OpenShiftルート

- メトリクスサーバ

-

Interact Manager for Autoscalingで更新されたUnica Helmチャートを(サポートチケットで)リクエストする

-

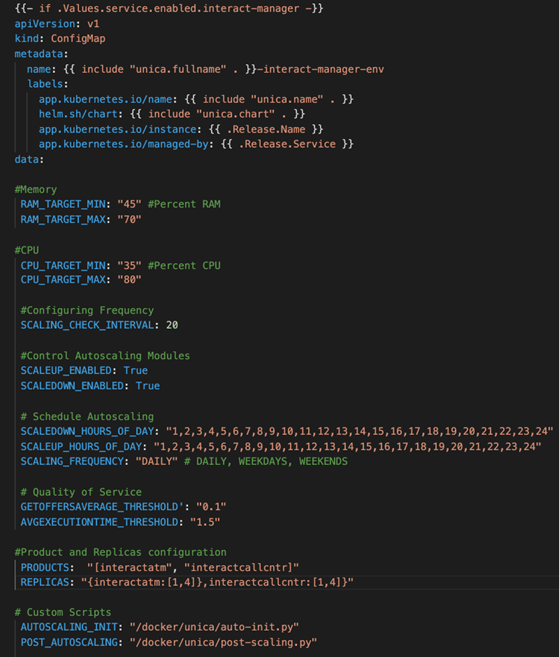

hcl-unica-interact-manager-envのconfigMap変数を設定してAutoScaling用の閾値を設定。

- helm upgrade unica hcl-unica -n project コマンドを実行します。

Unica Interact Custom Autoscaling

Unica Interact カスタムオートスケーリングプロセスは、完全にコンフィギュレーションドリブンであり、ヘルムチャートでコンフィギュレーションされた本質的な基準としきい値に基づいています。

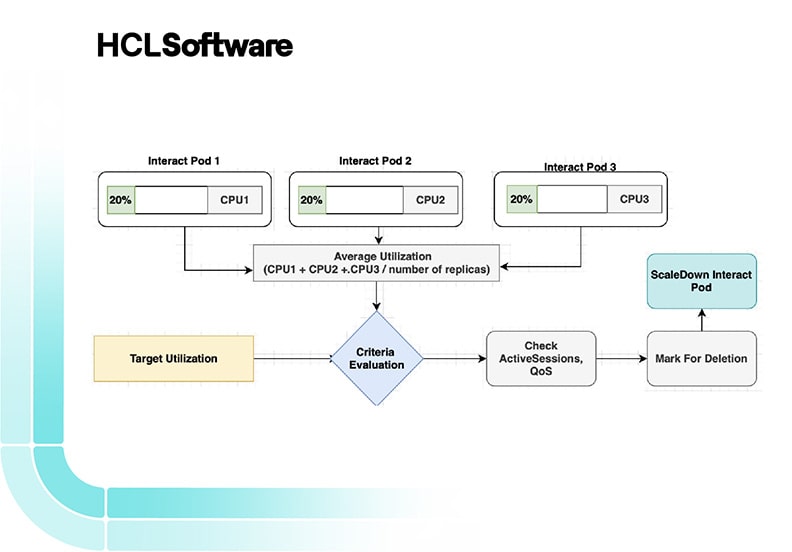

Unica Interact ポッドは、特定の基準を満たすと、グレースダウンします。たとえば、Interact のレプリカが 3 つあるシナリオでは、平均 CPU 使用率が configMap で定義された設定しきい値を下回ると、Unica はスケールダウン処理を開始する前に、アクティブなセッション数やサービス品質 (QoS) のチェックなど、追加の検証を実行します。スケールダウンする前に、影響を受けるポッドは削除するようにマークされ、その後、デプロイは制御された組織的な方法でスケールダウンされます。

さらに、configMap内の構成変数を使用して、指定した時刻にポッドのスケールダウン処理を毎日、毎週、または毎週末にスケジューリングできます。このスケジューリング機能は、負荷のピーク時にアプリケーションのスケールダウンを防止し、運用上のリスクを効果的に低減します。

同様に、Interact の自動スケールアッププロセスもシームレスです。追加リソースの割り当ては、メモリ/CPU の使用率や Quality of Service 標準の遵守などの要因によって決定されます。

Unica Interact Helm チャート構成は、特定の要件を満たすために、オートスケーリングプロセスの細かい制御を可能にします。このソリューションはきめ細かなコントロールを提供し、個々のUnicaオートスケーラー・モジュールを無効にできます。

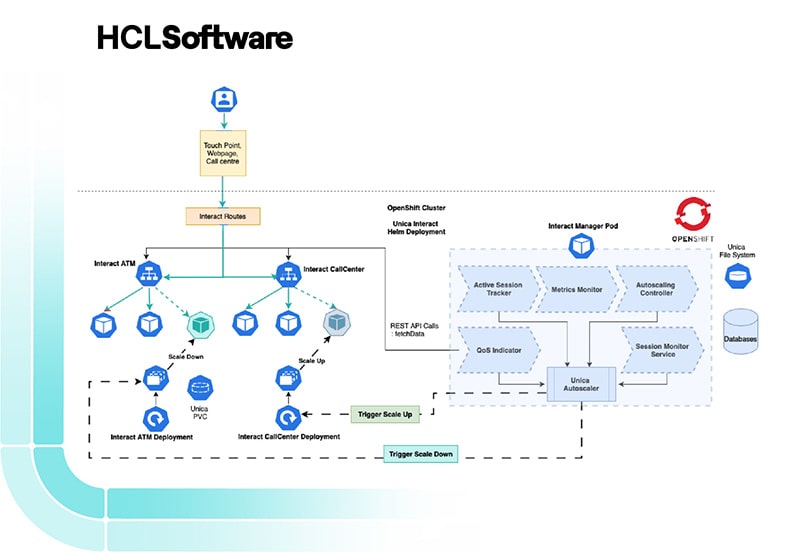

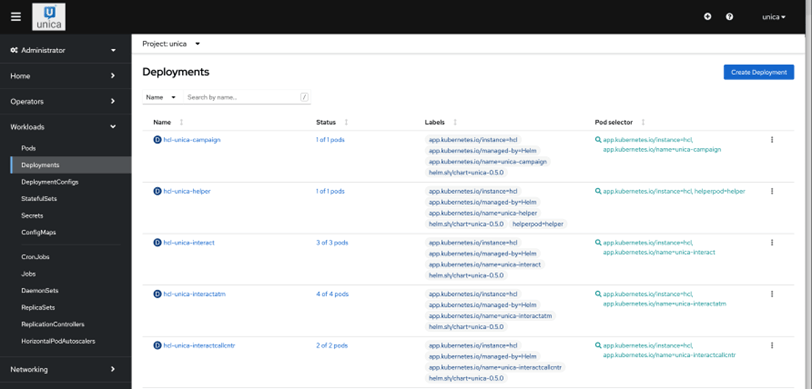

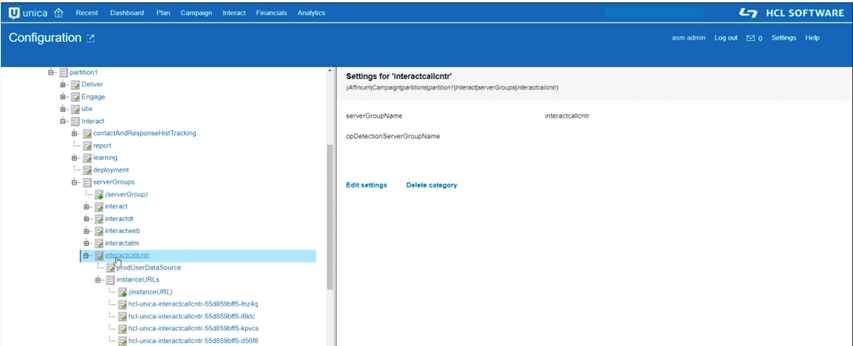

インラインの画像は、Unica Helmチャートを使用したOpenShift上の複数のInteractサーバーグループによるUnica Interactのデプロイを紹介しています。各サーバーグループにはそれぞれ異なるコンフィギュレーションが搭載されており、グループごとに個別のconfigMapで効率的に管理されています。

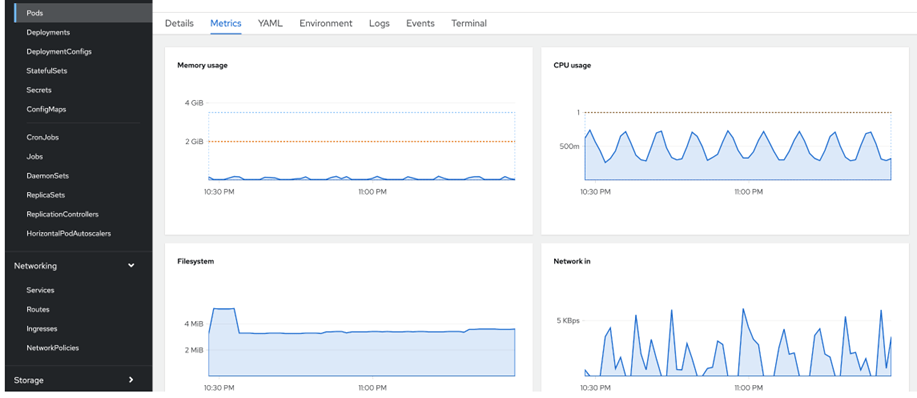

OpenShift上のUnica Interact Pod Metrics: 画像は、OpenShift上の各Interact PodのPod MemoryとCPU使用率をグラフィカルに表示したものです。これらのリアルタイムメトリクスはInteract Manager Podによって収集され、基準を満たした場合にデプロイがスケールされます。

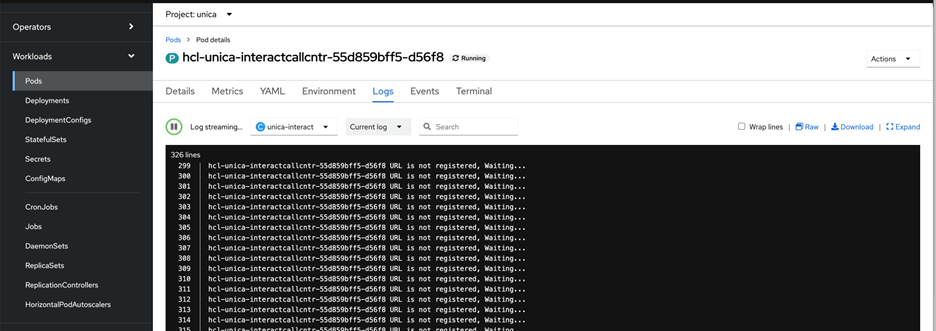

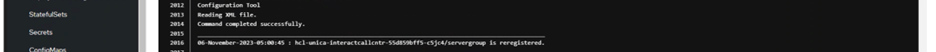

ポッドがスケールアップすると、Interact ポッドの自動登録プロセスが完全に自動化されます。スケールアップのたびに、ポッドはUnica構成内に自動的に登録されます。同様に、スケールダウン操作では、ポッドの登録解除も自動化されます。この合理化されたプロセスにより、Interactポッドのシームレスなスケーリングが保証され、さまざまなワークロードに対するプラットフォームの適応性が最適化されます。

主な利点

- 効率的なリソース利用: 必要に応じてポッドを追加または削除することで、リソースの割り当てを最適化します。

- アプリケーションパフォーマンスの向上: トラフィックの増加に応じてリソースを自動的にスケーリングすることで、アプリケーションの応答性と可用性を維持し、シームレスなユーザーエクスペリエンスを実現します。

- コスト削減: オートスケーリングは、使用率の低いリソースを不要なときにシャットダウンすることで、クラウドのリソースコストを抑制します。

- 信頼性の向上: オートスケーリングにより、アプリケーションはリソースの枯渇の影響を受けにくくなり、一貫したパフォーマンスと信頼性を確保できます。

- 運用の簡素化: 手作業によるスケーリングは、ミスが発生しやすく、時間がかかります。オートスケーリングはこのプロセスを自動化するため、チームはより戦略的なタスクに集中できます。

課題と考察

オートスケーリングには多くの利点があるが、潜在的な課題を考慮することも重要である:

- リソースの制約: リソースの制約:新しいPodに対応するためにクラスタのリソースを追加する必要がある場合があります。

- レイテンシ: 急速なスケーリングは、Podの初期化時間の増加につながり、アプリケーションの応答時間に影響を与える可能性があります。

- コスト管理: 自動スケーリングはアイドル状態のリソースを減らすことでコストを削減できますが、正しく設定されていない場合、トラフィック急増時のコスト増につながる可能性もあります。

セキュリティとコンプライアンスに関する考慮事項

Unica の docker イメージは RHEL UBI イメージをベースに構築されています。HCL Unica は最新の RHEL UBI アップデートを取り入れることに熱心で、デプロイが既知の CVE (Common Vulnerabilities and Exposures) に対して強化されていることを保証します。

CVE の脆弱性を修正するプロセスは、Unica のセキュリティに対するコミットメントの一部です。Unica の docker イメージを最新の状態に保つことで、最新のセキュリティパッチや潜在的な脅威に対する安全策の恩恵を受けられます。

まとめると、定期的なアップデート、CVE の緩和、業界標準の遵守により、Unica アプリケーションは安全です。

最後に

OpenShift/Kubernetes 上の Interact デプロイメントを自動スケーリングすることで、変化するワークロードにインフラをシームレスに適応させ、最適なリソース利用、パフォーマンス、コスト効率を確保できます。オートスケーリングの実装には慎重な計画と監視が必要かもしれませんが、その利点は課題をはるかに上回り、Unica Interact Auto-scaler はダイナミックな環境での効率的なスケーリングに不可欠です。

サポート技術情報: 2024/1/15 - 2024/1/21

2024/1/22 - 読み終える時間: 5 分

新しい試みのトライアルとして、1週間分のサポート技術情報更新のインデックスを作成してみました。しばらく継続してみます。新規追加と内容更新したものが含まれています。システム上、軽微な修正であってもリストに含まれてしまいます。予めご了解ください。

- KB0109925 (BigFix Platform) BES Server プラグインが RHEL 8 にインストールされない。

- KB0109208 (BigFix Platform) BigFix クライアントまたはリレーがサーバーからインストーラーをダウンロードできない。

- KB0104570 (Volt MX) Volt IQ で開発プロセスを強化する

- KB0109921 (Volt MX) Android アプリのローディングインジケータを非表示にする方法

- KB0109948 (Volt MX) macOS Big Sur または Monterey 上の Volt Iris のアップグレードエラー

- KB0109967 (Volt MX) MP4 動画から rawBytes を取得して Video ウィジェットで動画を再生する方法

- KB0109767 (Domino) [名前の変更] ボタンのメール送信先となる管理者を変更する方法

- KB0109829 (Domino) Domino のバックアップ機能で 250 回以上バックアップを実施するとDominoサーバーがバックアップ中にクラッシュする

- KB0109880 (Domino) インバウンドリレー制御で許可リストと拒否リストが競合している場合の動作

- KB0109219 (Domino) Domino 9.0.x から Domino 14.0 へのアップグレード手順

- KB0028931 (Domino) 認証者 ID の盗難、紛失、または漏えいが発生した場合の対処方法

- KB0109809 (Domino) HCL Domino 14 新機能: AutoUpdate を使用したソフトウェアの各サーバーへの配布

- KB0085752 (Domino) Notes/Domino リリース日一覧

- KB0101676 (Domino) Notes/Domino 12.0.2 Windows 版 最新 Fix モジュール

- KB0109929 (Domino) Domino パーティションサーバーでオフラインメンテナンスコマンドを実行する方法について

- KB0109930 (Domino) Notes/Domino 12.0.2 Fix Pack 3 リリース情報

- KB0101499 (Domino) HCL Notes/Domino 12.0.2 リリース情報

- KB0109959 (Domino) 各プラットフォームにてオフラインでメンテナンスタスクを実施する方法

- KB0031260 (Domino Designer) Domino Designer での偶発的なメモリ問題とハングアップの対応方法

- KB0109877 (Domino Designer) 埋め込みビューをクリックするとフォーカスがフィールドに移動してしまう

- KB0026115 (Notes) Notes Standard 版での Sametime (Instant Messaging) の無効化について

- KB0039994 (Notes) Notes Standard 版が動作不安定時における JVMヒープ調整による対策について

- KB0092086 (Notes) Microsoft 365 から会議招集すると「説明」のダブルバイト文字が文字化けする

- KB0109768 (Notes) Notes クライアントのインストールパッケージでインストールエラーが発生する

- KB0109006 (Notes) 「不正なフレーズまたは文字を見つけました。」のエラーが発生してメールを送信できない

- KB0109248 (Notes) Notes 9.0.x から Notes 14.0 へアップグレードインストール手順

- KB0106907 (Notes) 宛先にインターネットアドレスを含むメッセージを送信することができない

- KB0104897 (Notes) Shift + Windows + S キーで取得した画面ショットを Notes データベースにペーストすると表示サイズが大きくなる

- KB0109962 (Notes) 宛先の選択ダイアログでウィンドウサイズによってエラーが発生する

Notes/Domino 12.0.2 Fix Pack 3 をリリースしました

2024/1/19 - 読み終える時間: ~1 分

2024年1月17日、Notes/Domino 12.0.2 Fix Pack 3 をりりーすしました。詳細はリリース情報を参照してください。

サポート技術情報: 2024/1/8 - 2024/1/14

2024/1/17 - 読み終える時間: 3 分

新しい試みのトライアルとして、1週間分のサポート技術情報更新のインデックスを作成してみました。しばらく継続してみます。新規追加と内容更新したものが含まれています。システム上、軽微な修正であってもリストに含まれてしまいます。予めご了解ください。

- KB0109469 (BigFix Licensing) 新しいシリアル番号の作成中にエラーが発生

- KB0109687 (BigFix Platform) Windows 上の BigFix コンポーネントのリアルタイム・アンチウィルス除外設定

- KB0109686 (BigFix Platform) 過去システムへの要件が無い RHEL 9 での BigFix クライアント 10.0.8 インストール失敗

- KB0023788 (BigFix Platform) (参考) BigFix における事前キャッシュ・ダウンロード

- KB0109785 (BigFix Platform) NotificationサービスのTLS 1.0およびTLS 1.1の無効化

- KB0107774 (BigFix Platform) クライアントで "archive now "コマンドが失敗する

- KB0101870 (Domino) Microsoft Azure を Identity Provider として使用した Domino HTTP の SAML 認証を設定する方法

- KB0109524 (Domino) メッセージトラッキング(MTC)を管理する方法

- KB0109690 (Domino) HCL Domino 14 新機能: AutoUpdate を使用したソフトウェアのダウンロード

- KB0107342 (Domino Leap) 非 ASCII 文字ファイル名の添付ファイルをクリックすると HTTP Error 400 の画面が表示される

- KB0107867 (Domino Leap) NSF サービス呼び出しのためのサービス構成の編集時にエラーが発生する

- KB0103770 (Enterprise Integrator) HCL Enterprise Integrator 12.0.2 へのバージョンアップ方法

- KB0080654 (Enterprise Integrator) HEI について知っておくべきこと

- KB0109772 (Enterprise Integrator) HCL Enterprise Integrator 14.0 へのバージョンアップ方法

- KB0109738 (Nomad) Nomad Web で、ローカルのファイルをドラッグアンドドロップで添付するとクラッシュする

- KB0085459 (Notes) Microsoft Active Directory のグループポリシーが適用される際にスクロールが最上部に移動する

- KB0109693 (Notes) Notes でメールに添付された msg ファイルを表示すると、日本語部分が文字化けする

- KB0109746 (Notes) 証明書ストアで「エクスポート可能キーの作成」を行うとエラーが発生する

- KB0109768 (Notes) Notes クライアントのインストールパッケージでインストールエラーが発生する

- KB0109006 (Notes) 「不正なフレーズまたは文字を見つけました。」のエラーが発生してメールを送信できない

サポート技術情報: 2023/12/25 - 2024/1/7

2024/1/9 - 読み終える時間: 5 分

新しい試みのトライアルとして、1週間分のサポート技術情報更新のインデックスを作成してみました。しばらく継続してみます。新規追加と内容更新したものが含まれています。システム上、軽微な修正であってもリストに含まれてしまいます。予めご了解ください。

- KB0109490 (BigFix Compliance) CISチェックリストのFixlet名にある「(L1)」や「(L2)」はどういう意味ですか?

- KB0109494 (BigFix Platform) メッセージ「Manual key exchange is not allowed on this relay」が出力される

- KB0109492 (BigFix Platform) BigFixコンソールのアップグレード後ログインできません

- KB0109686 (BigFix Platform) 過去システムへの要件が無い RHEL 9 での BigFix クライアント 10.0.8 インストール失敗

- KB0109687 (BigFix Platform) Windows 上の BigFix コンポーネントのリアルタイム・アンチウィルス除外設定

- KB0109597 (BigFix Platform) 「YUM トランザクション履歴」ダッシュボードには、20件のトランザクション履歴しか表示されません。

- KB0102538 (Volt MX) PWA で FlexContainer ウィジェットの frame プロパティが常に 0 を返す

- KB0109517 (Domino) 「Load Compact -replica」を実施した後に実行した全文検索が失敗する

- KB0109522 (Domino) ユーザーに対して複数のインターネットメールアドレスを有効にするための設定手順について

- KB0109554 (Domino) インターネットアドレスのフレーズパートに日本語の別名を表示させる方法

- KB0080521 (Domino) 日本語別名の使用可能文字とサポートについて

- KB0108658 (Domino) DLAU 1.2.x を使用して複数のドメインに存在するユーザーの計算方法

- KB0109599 (Domino) Notes/Domino 注目サポート技術情報 (2023 年 11月)

- KB0074704 (Domino) Notes/Domino 注目サポート技術情報 バックナンバー

- KB0104821 (Domino) LargeSummary が有効化されたデータベースでも「フィールドが大きすぎる(32K)」エラーが発生する

- KB0037723 (Domino) Notes/Domino 注目サポート技術情報 (2023 年 12月)

- KB0109523 (Domino Designer) すべての LotusScript をリコンパイルを実施してもアクションボタンの LotusScript が精査されない

- KB0107757 (Domino Leap) 受信者がレコード所有者の場合、メールの送信アクティビティが失敗する

- KB0109509 (Nomad) Nomad の ローケーション文書の「ホーム/メールサーバー」を更新する方法

- KB0107965 (Nomad) HCL Nomad の製品情報

- KB0109593 (Nomad) HCL Nomad Web において、マウスホイールでスクロールすると、行の最後までジャンプする

- KB0109592 (Nomad) HCL Nomad Web の新規メールのデフォルトフォントサイズについて

- KB0109683 (Nomad) Nomad server on Domino で定期的にエラーが出力される

- KB0076782 (Notes) 他のユーザーのメールファイルを開くと、エラーが出力される

- KB0103890 (Notes) 大きな表が含まれる文書を編集して保存する際に Notes がクラッシュすることがある

- KB0109006 (Notes) 「不正なフレーズまたは文字を見つけました。」のエラーが発生してメールを送信できない

- KB0109518 (Notes) ドラフト保存したメールのプレビュー画面で宛先が更新されない

- KB0109591 (Verse On-Premises) HCL Verse の新規メールのデフォルトフォントサイズについて

Domino 管理者 - Domino REST API について知っておくべきこと (パート 2)

2023/12/28 - 読み終える時間: 9 分

Domino Administrators - What You Need to Know About the Domino Rest API Part Two の翻訳版です。

Domino 管理者 - Domino REST API について知っておくべきこと (後編)

2023年12月15日

著者: Heather J Hottenstein / Technical Advisor

「Domino 管理者が Domino REST API について知っておくべきこと」の前回の記事では、Domino管理者が Domino REST API に関心を持つ理由について説明し、ダウンロードとインストールの方法を紹介し、コンポーネントを紹介しました。インストール後、DRAPI は Domino サーバー上で自動的に実行を開始します。しかし、Domino 上で動作する HTTP のように、"load HTTP"を発行したからといって、本番に耐えうる Web サーバーができたわけではありません。この記事では、Dominoアプリケーションの完全な機能と安全なインタフェースを確保するために必要な設定手順について説明します。

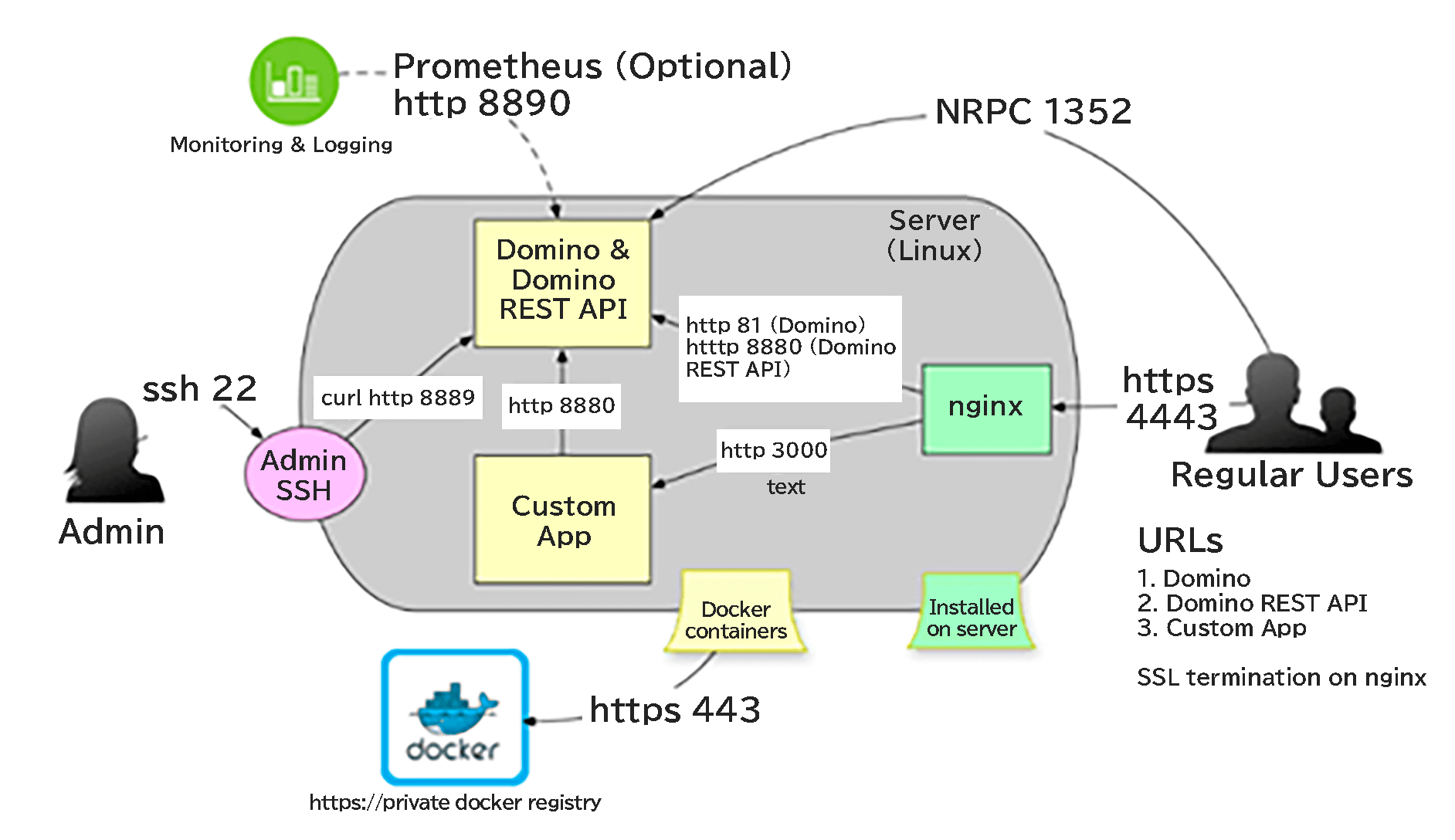

ポートの保護

Domino REST API には HTTP を使用してアクセスする 4 つのポートがあります。ポートと提供する機能は次のとおりです。

| データ・ポート | 8880 | Domino REST API が使用するメイン・ポート。デフォルトの認証では、文書のユーザー名とインターネット・パスワードが使用されます。 |

| ヘルスチェック・ポート | 8886 | /health エンドポイントを使用して、Domino REST API が稼働しているかどうかを確認するために使用されます。他のポートへのアクセスを提供しない独自の機能アカウントがあります。 |

| 管理ポート | 8889 | 現在の構成 (/config)、ランタイム情報 (/info)、または Domino REST API のシャットダウン/再起動など、Domino REST API ランタイム動作へのアクセスを提供します。ポートをブロックし、localhost からのみのアクセスを推奨する。他のポートへのアクセスを提供しない独自の機能アカウントがあります。 |

| Prometheus メトリクス | 8890 | Prometheus 形式のメトリクスを提供します。他のポートへのアクセスを提供しない独自の機能アカウントを持っています。 |

他のHTTPトラフィックと同様に、これらのポートも証明書で保護する必要があります。デフォルトの Web ポート 80 とは異なり、TLS を使用してアクセスしてもポートは変更されません。以下の図では、HTTP を介した外部 Web トラフィック要求は nginx プロキシで受信され、Domino REST API または Domino Web サーバーにルーティングされます。さらに、DRAPI 管理コンソールへのアクセスは 8889 経由のローカルアクセスで発生することがわかります。

これらのポートは Domino の HTTP エンジンとは別物であることに注意することが重要です。実際、Domino REST API は Domino サーバーに HTTP をロードせずに動作します。現在、これらのポートは Domino の証明書マネージャとそれぞれの TLS キャッシュによって保護されていません。ただし、証明書マネージャを使用して Let's Encrypt 証明書を取得できます。その後、証明書ストアの certstore.nsf から証明書をエクスポートし、セキュアポート構成に使用します。高レベルでは、証明書取得プロセスで証明書マネージャを活用し、Domino サーバー上で直接 DRAPI のポートをセキュアにするためにその証明書を使用するために、以下のステップを踏みます。

-

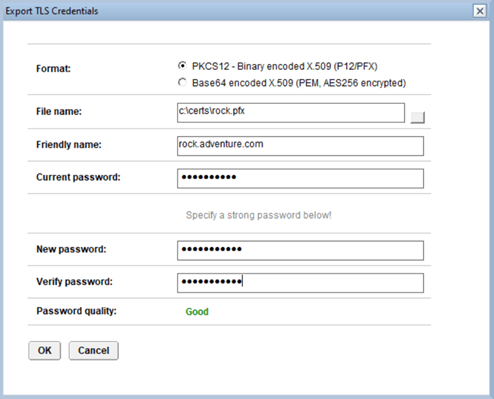

証明書ストアの certstore.nsf で、エクスポート可能な TLS クレデンシャルを作成します。

-

クレデンシャル要求が処理され、有効な証明書が作成されたら、TLS クレデンシャル文書の [Export TLS Credentials]アクションボタンを使用して証明書をエクスポートします。この例では、PKCS12 形式が選択され、ファイルは PFX タイプとしてエクスポートされます。

-

rock.pfx を DRAPI がインストールされている Domino サーバーの Domino\Data フォルダにコピーします。 注:証明書の場所は Data フォルダである必要はありません。証明書の場所は Data フォルダである必要はなく、Domino サーバにローカルで、ステップ 4 で説明する JSON 設定ファイルで正しく参照される必要があります。

-

DRAPI がインストールされた Domino サーバで、テキストエディタを使用して以下のような情報を含む JSON 設定ファイル(tls-config.json)を作成し、keepconfig.d フォルダに保存します。

注意事項:証明書のパスは、フォワード・スラッシュ(/)を使用して指定されたTLSFile.です。

{

"TLSFile": "c:/domino/data/go.pfx",

"TLSPassword": "P@$$w0rd1352",

"TLSType": "pfx"

}

-

テキストエディタを使って、サーバーのnotes.iniを開きます。

-

KeepManagementURLを更新し、httpsとサーバーのホスト名を含めます。

KeepManagementURL=https://rock.adventure.com:8889

- Domino コンソールで tell restapi reload を実行します。

重要:restapiをリロードする前に、サーバーのnotes.iniのLeepManagementURLを更新してください。

注意事項: Let's Encrypt証明書が更新されたら、エクスポート、コピー、リロードの手順を繰り返す必要があります。 または、これらの手順を自動化するプロセスを作成してください。

もう 1 つのオプションは、外向きのプロキシ、つまり nginx を使用することです。上記と同様に、Certificate Manager を使用して証明書を取得し、それをエクスポートしてプロキシで使用することができます。証明書の更新には証明書のエクスポートを繰り返す必要があることに注意してください。HTTP が終了する外向きのプロキシを使用する場合、つまり Domino サーバーとプロキシ間のトラフィックが HTTP を使用する場合、KeepManagementURL を更新する必要はなく、keepconfig.d フォルダに TLS JSON 設定ファイルも必要ありません。

-

nginx を HTTPS プロキシとして構成する - 単一ドメイン - HCL Domino REST API ドキュメント (hcltechsw.com)

-

nginxをサブドメインでHTTPSプロキシとして構成する - HCL Domino REST API Documentation (hcltechsw.com)

機能アカウント

Healthcheck、Management、Prometheusポートにアクセスできるように、機能アカウントを設定することも、インストール後に必要なステップです。機能アカウントは、さまざまなタスクを実行するために必要な個人アカウントではありません。機能アカウントを作成するには、json 構成ファイルを作成し、DominoDatakeepconfig.d フォルダに配置します。この構成ファイルにはユーザー名とシークレットが含まれる。DRAPI ドキュメントには、管理機能アカウントのデフォルトテキストとして、ユーザー名が Doctor Notes、シークレットがパスワードの塩漬け値である以下の16進数テキストが含まれています。

{

"identity": {

"managementAPI": {

"Doctor Notes": {

"active": true,

"secret":

"E4B321EBA91B7F92D9BF5EAFA5322824FEC2287B8A6C133D7C31EFB706A2BA30:1A57478185E7AF3A98F01ECA08F0BA881DBC88BEC60AE8C6F1B1CC5CC55C11A20F676E082BF2D28BB96DB5A8CFB091C767C035B380DB4CBC7D1001EA8BE01663"

}

}

}

}

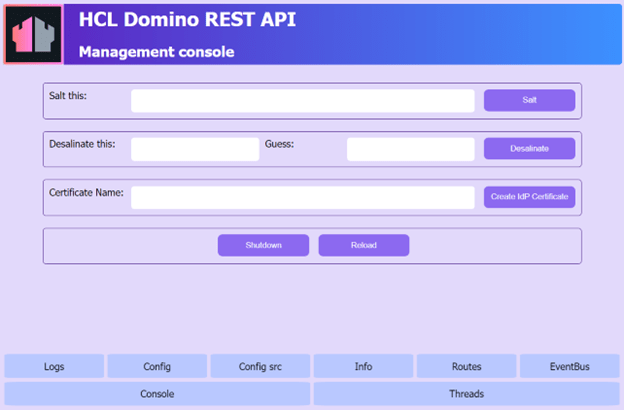

この例を使用して構成ファイルを作成します。必要に応じて別のユーザー名を指定します。Domino コンソールで tell restapi reload を発行した後、https://localhost:8889 を使用して管理コンソールにアクセスします。

注:ログインするには、構成ファイルに記載されているユーザー名(大文字と小文字が区別され ます)を入力し、パスワードは password とします。

もちろん、デフォルトのパスワードは変更する必要があります。新しいシークレットを取得するには、Salt thisフィールドにパスワードを入力します。Saltボタンを押すと、新しいシークレットが設定ファイルに入力されます。そして、新しいパスワードを有効にするために "tell restapi reload" を発行することを忘れないでください。

JWTの設定

管理コンソールには、「Create IdP Certificate」ボタンがあります。これは DRAPI を実行している複数の Domino サーバーで共有できる恒久的な JWT トークンを作成するために使用します。Create IdP Certificate ボタンを押すと、keepconfig.d フォルダに証明書、公開/秘密鍵ペア、json 設定ファイルが生成されます。これらの4つのファイルは、環境全体で共有したい場合は、DRAPIを実行している他のDominoサーバーにコピーペーストすることができます。

JWT コンフィギュレーションに関する注意事項: Domino REST API は複数の外部プロバイダから JWT トークンを受け入れることができます。Domino REST API は複数の外部プロバイダから JWT トークンを受け入れることができます。そのための手順はここにあります。

OAuth

Domino REST API はアクセストークンを消費するように設計されています。このトークンは OAuth ダンスの結果であることも、単に Domino 認証情報の交換の結果であることもあります。Domino REST API は OAuth ダンスを行う IdP を提供します。

OAuth を動作させるには、 oauth.nsf データベースと、keepconfig.d フォルダ内の oauth 設定ファイルが必要です。

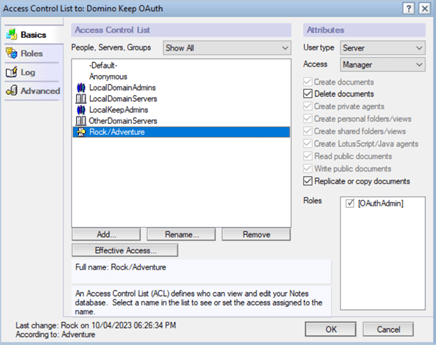

oauth.nsfデータベースはDRAPIインストールの一部として作成されます。データベースの ACL を編集し、DRAPI を実行している Domino サーバーを OAuthAdmin ロールに追加する必要があります。

次に oauth 設定ファイルを作成します。以下のテキストをコピーしてください。

{

"oauth": {

"active": true,

"database": "oauth.nsf",

"url": "http://rock.adventure.com:8880",

"authCodeExpiresIn": 120,

"accessTokenExpiresIn": 3600,

"refreshTokenExpiresIn": 525600

}

}

次に、テキストベースのエディタ(メモ帳など)を開き、テキストを貼り付けます。ドキュメントを拡張子.json、つまりoauth.jsonで保存し、keepconfig.dフォルダに置きます。最後に、tell restapi reloadを実行して、構成の更新を有効にします。

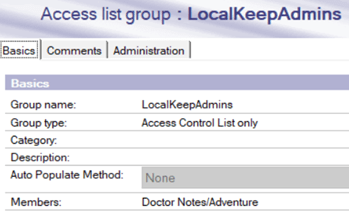

LocalKeepAdmins グループ

DRAPI インストールの一部として作成された Domino データベースでは、それぞれの ACL に LocalKeepAdmins グループが自動的に追加されます。この ACL エントリを利用するには、Domino ディレクトリにグループを作成し、DRAPI 管理者、つまりスコープとアプリケーションの作成と更新を行う者を追加する必要があります。

DRAPI データベース

DRAPI の一部としてインストールされた 3 つのデータベースは、管理グループとサーバーグループを追加して、組織のセキュリティ要件を満たすように ACL を更新する必要があります。さらに、DRAPI がインストールされている Domino サーバを管理サーバとして追加することを推奨します。

Domino Keep Agent Scheduler(keepagents.nsf)データベースのデフォルトは Reader ですが、No Access に変更することもできます。ランタイムエージェントを管理する人、つまり LocalKeepAdmins には Editor アクセス権が必要です。

Domino Keep OAuth(oauth.nsf)データベースには、DeleteフラグのないAuthorへのDefaultアクセスが必要です。これにより、ユーザーは管理 UI を使用して同意を取り消すことができます。

Domino Keep 設定(keepconfig.nsf)データベースのデフォルトアクセスは Reader にする必要があります。

最後に、Domino サーバーに追加するデータベースと同様に、サーバーの ID または組織の署名 ID でこれら 3 つのデータベースに署名することをお勧めします。そこで、Domino Administrator クライアントを使用して、keepagents.nsf、keepconfig.nsf、および oauth.nsf を選択し、それぞれの ID ファイルで署名します。

まとめると、Domino REST API の構成手順には以下のものが含まれます。

-

TLS 証明書で HTTP トラフィックを保護し、notes.ini で KeepManagementURL を更新します。

-

DominoDatakeepconfig.d フォルダに json 設定ファイルを作成して機能アカウントを作成し、管理コンソールを使用してパスワードをカスタム値に変更します。

-

DRAPI を実行している複数の Domino サーバーで共有できる恒久的な JWT トークンを作成します。DRAPI を実行する複数の Domino サーバ間で共有できる恒久的な JWT トークンを作成します。

-

oauth.nsf データベースの ACL を更新し、oauth 設定ファイルを作成することで、アプリケーションアクセス用の OAuth を設定します。

-

LocakKeepAdminsグループを作成し、設定します。

-

DRAPIデータベースのACLを更新します。

-

DRAPI データベースに署名します。

さて、Domino REST API が完全に機能し、セキュアになったところで、次回のブログ記事では DRAPI Admin UI を使ってスキーマ、スコープ、OAuth アプリケーションを作成し、REST API アクセス用のデータベースを準備する方法を紹介します。

ニュース: HCL Volt MX が SAP Store で販売開始

2023/12/28 - 読み終える時間: ~1 分

HCL Volt MX Now Available on SAP Store の翻訳版です。

プロフェッショナルおよび市民開発者が、SAPの単一のマルチ・エクスペリエンス・ローコード・プラットフォーム上で、コストと複雑性を抑えながら新しいソリューションを構築できるようになります。

公開日 2023年11月28日

HCLSoftwareは本日、プロフェッショナルと市民開発者向けの統合ローコード開発ソリューションである HCL Volt MX が、SAP とパートナー製品向けのオンラインマーケットプレイスである SAP Store で利用可能になったことを発表しました。HCL Volt MX の実証済みの統合機能により、企業は IT ランドスケープの中核にある SAP への投資を利用して、あらゆるデジタル接点でイノベーションを起こせます。

世界の主要企業がSAP上で事業を展開している中、新しく革新的なアプリケーションに対する需要は、IT 部門の開発能力を上回っています。ビジネスとITのリーダーは、すべての従業員を巻き込んで、これらのソリューションを迅速に提供するためのより良い方法を見つける必要があります。HCL Volt MX との統合により、SAP の顧客は、高度なノーコードからローコード、プロコード機能によって、アプリケーションの市場投入までの時間を短縮できます。

「HCLSoftware のジェネラルマネージャー兼 HCLSoftware デジタルソリューション担当エグゼクティブバイスプレジデントである Rechard Jefts は、次のように述べています。「HCL Volt MXローコードプラットフォームを使用することで、より多くのSAP顧客やSAPエコシステム内の組織が、変革的な顧客・従業員体験ソリューションを迅速に構築することが容易になりました。HCLSoftwareの革新的なプラットフォームとSAPとの強固な統合の組み合わせは、すでに顧客のソリューションに大きな価値をもたらしています」。

SAPとの統合に成功したHCL Volt MXの顧客には、以下の企業が含まれます。

- 文房具、テクノロジー、オフィス用品、教育リソースを扱うオーストラリアの大手小売業者、Officeworks:在庫管理ソリューションを構築し、店舗メンバーが行うタスクの時間を短縮し、効率を向上させ、手作業プロセスに関連するコストを削減。

- 北米の市役所:SAPのサービス管理統合を利用して業務機能を自動化する作業指示管理モバイル・アプリケーションを開発。

- 印刷・コンテンツ管理ソリューションプロバイダー:注文管理のためのフィールドサービスアプリケーションを導入。技術者の生産性が25%向上し、顧客満足度が40%向上。

SAPとHCL Volt MXの強みを活用することで、顧客は複雑さとコストを削減し、デジタルトランスフォーメーションとアプリのモダナイゼーションイニシアチブを加速する上でビジネス上不可欠な、さらに大きなビジネス価値を引き出せます。

詳細については、SAP Store、または HCL Volt MX のページで無料トライアルをリクエストしてください。

SAP Storeはstore.sap.comにあり、SAPとそのパートナーが提供する2,300以上のソリューションを検索、試用、購入、更新するための簡素化され、接続されたデジタル顧客体験を提供します。顧客はそこで、ビジネスの成長に必要なSAPソリューションやSAPが検証したソリューションを見つけることができます。また、SAP Storeでの購入1件につき、SAPが1本の植樹を行います。

ニュース: HCLSoftware、AWS上でSaaS製品を提供するためにAWSと戦略的提携契約を締結

2023/12/28 - 読み終える時間: ~1 分

HCLSoftware Signs Strategic Collaboration Agreement with AWS to Provide SaaS Products on AWS の翻訳版です。

カリフォルニア州マウンテンビューおよびインド、ノイダ - 2023年10月19日 - エンタープライズソフトウェアソリューションのグローバルリーダーであるHCLSoftwareは本日、Amazon Web Services (AWS)と戦略的協業契約(SCA)を締結し、AWS MarketplaceでHCLSoftwareのポートフォリオをクラウドネイティブサービス/SaaS(Software-as-a-Service)として利用できるようにすることで、顧客の調達と導入プロセスを簡素化することを発表しました。Amazon Elastic Kubernetes Service(Amazon EKS)を活用したクラウドネイティブアーキテクチャにより、HCLSoftwareポートフォリオは顧客の既存のクラウド環境にシームレスに統合することができ、互換性、拡張性、管理の容易さを保証します。

顧客は当初、HCL Commerceクラウド、HCLマーケティングクラウド、HCL Workload Automation(HWA)、HCL DX、HCL Volt MX / MX GOクラウドにアクセスできる。例えば、Amazon EKSを採用したHCL HWAは、コンテナ化されたデプロイメントをサポートし、数分でプロビジョニングが可能です。HWAは、オンプレミス環境とクラウド環境にわたるビジネスとITプロセスの無人タスク、スケジュールタスク、イベント駆動タスクをオーケストレーションすることで、組織がイノベーションと俊敏性を推進できるよう支援します。HWAはまた、Amazon Simple Storage Service(Amazon S3)、AWS Lambda、Amazon Simple Queue Service(Amazon SQS)、Amazon Simple Notification Service(Amazon SNS)、AWS Batch、AWS CloudFormationを含むAWS製品向けの事前構築済みプラグインも用意しています。

「HCLSoftwareの最高製品責任者であるKalyan Kumar氏は、「HCLSoftwareとAWSのこのコラボレーションは、HCLSoftwareの製品をSaaSモデルに移行し、継続的なAIベースのイノベーションをサポートし、AWS Marketplaceを通じて当社製品の市場リーチを拡大するというHCLSoftwareの戦略に沿ったものです。「HCLSoftwareの最高製品責任者であるKalyan Kumar氏は、「AWSが提供するビジネスとインテリジェント・オートメーションのクラウド・サービスによって、私たちは顧客が必要とする柔軟性、スケーラビリティ、敏捷性、インテリジェンスを提供します。

この複数年にわたるコミットメントには、イノベーション、概念実証、デザインウィンのためのマイルストーンが含まれています。この契約は、開発を加速させるだけでなく、顧客により良いサービスを提供するためのものでもあります。デジタル・ジャーニーの一環として、顧客はより柔軟で拡張性の高いクラウドベースのソリューションを求めるようになっています。AWSと親和性の高いお客様は、オンプレミス環境からAWSにソリューションを採用したり、移行したりできます。一例として、顧客はHCL Marketing Cloudを利用することで、スマートでパーソナライズされたバンキング体験で成長とロイヤルティを加速できます。

HCLSoftwareはまた、HCLSoftwareのクラウドでAWSのジェネレーティブAI機能を活用し、HCL PromptOにLarge Language Model (LLM) Orchestrationを統合します。さらに、HCLSoftwareはAmazon CodeWhispererをHCL Volt MX/MXGOに統合します。

「HCLSoftwareとAWSの顧客であるEuropean Cricket Network (ECN)の創設者であるDaniel Weston氏は、「HCLSoftwareとAWSのコラボレーションを知り、顧客体験をさらに向上させるためにこの関係を活用できることを嬉しく思います。

「AWSのGSI担当マネージング・ディレクターであるChris Niederman氏は、「HCLSoftwareとの関係を拡大し、業界を超えた共通の顧客にさらなる価値とイノベーションを提供できることを嬉しく思います。「AWSがHCLSoftwareに行う投資を活用することで、私たちは共同販売を通じて共に革新し、販売し、ビジネスを推進していきます。

Search

Categories

- Aftermarket Cloud (2)

- AppScan (183)

- BigFix (200)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (1)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (1)

- General (237)

- News (11)

- Others (4)

- SX (1)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (20)

- Z (48)