オラクル、Java を値上げ - インストール先を探すなら HCL BigFix Inventory で

2023/2/10 - 読み終える時間: ~1 分

Oracle Increases Prices for Java ? Use BigFix Inventory to Find Installations の翻訳版です。

オラクル、Java を値上げ - インストール先を探すなら HCL BigFix Inventory で

2023年2月8日

著者: Sana Nair / Product Marketing Manager 共著: Cyril Englert Co-Author / Solution Architect

2023年1月23日、Oracle社はOracle Javaの新しいライセンスモデルを発表しました。このモデルは、大規模な組織にとって劇的な値上げとなります。たとえば、従業員数4万人の組織では、Oracle Javaだけで年間250万ドルを費やすことになります。

これまでの Oracle Java の顧客は、よりコストの低いクライアントデバイスとサーバー用プロセッサーの組み合わせでライセンスを決めていたが、新しいライセンスは、正社員、パートタイム、派遣社員、エージェント、契約社員、アウトソース、社内業務をサポートするコンサルタントなど幅広い従業員の定義で、組織の従業員数に基づいて決定される。これは、オラクルの既存のライセンス管理サービスと相まって、Oracle Java を過剰に導入している可能性があり、監査リスクに直面している顧客との間で懸念されています。

BigFix Inventoryチームは、Oracle Javaを発見するための広範な技術を持っています。この開発では、Oracle Javaとそのライセンス可能なコンポーネントを正しく識別するために、Oracle社のエンジニアと直接作業を行っています。この作業は、現在複数のベンダーが使用しているOracle Javaライセンス標準認証プログラムに沿ったものです。

このOracleの変更に対応するため、BigFix Inventoryは、どのマシンにOracle Javaが搭載されているかを特定し、予期せぬライセンス準拠の問題を回避することができます。BigFixが提供するこの情報を使用して、Oracle Javaを利用している組織やサービスを迅速に特定し、ライセンスの露出を避けるために必要かつ必須のものかどうかを判断することができます。

このようにOracle Javaに関する潜在的なライセンス問題を解決するための初期作業を行った後、BigFix Inventoryを活用してOracle Javaが新たに発見された場合に自動的に通知することで、予期せぬ問題の発生を未然に防ぐことができます。

この発表に関する追加情報: https://itassetmanagement.net/2023/01/24/ouch-oracle-java-licensing-switches-to-employee-count/

BigFix Inventoryの入手方法とOracle顧客などにもたらす価値に関する詳細については、こちら をご覧ください。。BigFixの一般的な情報については、www.BigFix.com 、顧客リファレンス・ページ、またはお問い合わせ先 まで。

2年前の VMware の脆弱性を悪用した大規模なランサムウェアキャンペーンが発生

2023/2/10 - 読み終える時間: ~1 分

Large-scale Ransomware Campaign exploits a two-year-old VMware Vulnerability の翻訳版です。

2年前の VMware の脆弱性を悪用した大規模なランサムウェアキャンペーンが発生

2023年2月10日

著者: Cyril Englert / Solution Architect

CVE-2021-21974 を悪用した脆弱なVMware ESXiハイパーバイザーを使ったランサムウェア攻撃がニュースメディアで報じられています。攻撃キャンペーンは、リモートコード実行(RCE)につながるVMware ESXi OpenSLP HeapOverflowであるCVE-2021-21974を使用して、パッチが適用されていないインターネットに公開されたインスタンスを標的としています。

攻撃キャンペーンは、2021年2月23日からパッチが提供されているCVE-2021-21974を悪用しているようです。ESXi バージョン 7.0、6.7、6.5 を実行しているシステムが現在標的とされており、最大の脅威となっています。

CVE-2021-21974とは?

VMware のアドバイザリ VMSA-2021-0002 では、CVE-2021-21974 (CVSS 8.8) について、「ESXi と同じネットワークセグメント内に存在し、ポート 427 にアクセスできる悪意のあるアクターは、OpenSLP サービスのヒープオーバーフロー問題を引き起こし、リモートコードの実行を引き起こすことができるかもしれません」と説明されています。

企業は何をすべきか?

- どの ESXi サーバーが脆弱であるかを特定します。

- 暫定的な解決策として、システム管理者は、パッチが適用されていない ESXi サーバがファイアウォールで保護され、ポートが公開されていないことを確認する必要があります。VMWareは、ESXiホスト上のSLPサービスを停止するか、信頼できるIPアドレス(https://kb.vmware.com/s/article/76372) だけにアクセスを制限するようユーザに呼びかけています。

- ESXi の最新のセキュリティパッチをできるだけ早く適用する。

- 関連するセキュリティ・インシデントをCISAまたはFBIに直ちに報告する。

BigFixはどのように役立つのでしょうか?

BigFixを使用する組織は、脆弱性のあるESXiシステムを発見し、CVE-2021-21974を修復するための最も効果的なツールを手にすることができます。BigFixは、オンプレミス、モバイル、仮想、クラウドなど、OS、場所、接続に関係なく、すべてのエンドポイントの検出、管理、修復を自動化します。BigFix Insights for Vulnerability Remediationは、Tenableなどの主要な脆弱性管理ソリューションと統合し、市場の他のどのソリューションよりも迅速に脆弱性を修復します。BigFixの詳細については、www.bigfix.com まで。

ゼロ・トラストセキュリティ:エンドポイントに備える方法

2023/2/8 - 読み終える時間: 3 分

Zero Trust Security: How To Get Your Endpoints Ready の翻訳版です。

ゼロ・トラストセキュリティ:エンドポイントに備える方法

2023年2月6日

著者: Dan Wolff / Director of Solutions and Product Marketing for BigFix

Log4Jの脆弱性を悪用した攻撃は、悪意のある行為者が組織を侵害する新しい方法を素早く見つけ出すことを物語っています。この傾向は数年前から強まっており、組織は従来の境界ベースのアプローチでは不可能なほど迅速に脅威を検知し、対応する必要があることが明らかです。このため、政府機関や民間企業は、ゼロ・トラスト・セキュリティへのパラダイムシフトを受け入れています。

ゼロ・トラストとは、「決して信用せず、常に検証する」という考え方で、あらゆるセクターで実践が進んでいます。2022年には、調査対象の組織の41%がゼロ・トラスト・セキュリティを導入していると回答しており、前年は35%でした。1 ゼロ・トラスト・アーキテクチャに移行する新しい指令は連邦政府機関に特有のものですが、民間企業もこのアプローチを自社のサイバーセキュリティ戦略に組み込むことを強く検討すべきです。ゼロトラスト・ポリシーは、HIPAAやGDPRなど他のさまざまな指令へのコンプライアンスを確保するだけでなく、全体的なセキュリティ強化にも役立ちます。

ゼロ・トラスト・アーキテクチャの中核概念

ゼロ・トラスト・セキュリティの大前提は、いかなるデバイス、ID、接続要求も暗黙のうちに信頼してはならないということです。Zero Trustアーキテクチャの実装方法はさまざまですが、2022年に米国国立標準技術研究所(NIST)が7つの基本的な考え方を示しています。

-

すべてを包含するリソース

ネットワークに接続するエンドポイントなどの従来のシステムだけでなく、動的なクラウドコンピューティングサービスなどのリソースも含めて、すべてのデータソースとコンピューティングサービスをZero Trustのリソースと見なします。

-

安全な通信

接続要求が境界の内側から来るからといって、それを信用することはできません。場所に関係なく、すべてのリクエストは同じ認証要件を満たす必要があります。

-

セッションベースのアクセス

リソースへのアクセスが許可される前に、毎回信頼を確立する必要があります。つまり、信頼は1つのセッションに対してのみ有効であることを意味します。

-

属性ベースのポリシー実施

行動、場所、環境などの属性に基づいてポリシーを設定する必要があり、これらの動的なポリシーはリソースへのアクセスを決定するために使用されます。

-

資産の完全性とセキュリティ状態の監視と測定

接続要求を評価する際には、まず資産のセキュリティ・ポスチャーを評価する必要があります。そのためには、エンドポイントやその他のシステムに対する堅牢な監視・報告システムが必要です。

-

動的な認証と承認

今日のダイナミックな環境では、信頼性の再評価とアクセス権の付与は継続的なプロセスです。

-

データ収集

デバイスの状態、ネットワークトラフィック、アクセス要求など、ネットワークと通信の状態に関するデータを収集し、その情報を使用してセキュリティ体制を継続的に改善する必要があります。

資産の状態の監視

NISTが提唱する「所有するすべての資産と関連する資産のポスチャーを測定する」という考え方に従うには、継続的な診断と監視(CDM)を行うシステムを導入する必要があります。このシステムにより、脆弱性があるエンドポイント、危険にさらされているエンドポイント、または企業によって管理されていないエンドポイントをプロアクティブに発見し、リソースへのアクセスを別扱いして脆弱性を迅速に軽減することができます。

適切なエンドポイント・ソリューションは、次のような機能を提供する必要があります。

- すべてのエンドポイントに可視性を提供

- 資産、ネットワークインフラ、通信の現状に関するデータの自動収集

- 設定とソフトウェア・コンポーネントのアップデートを適用

- 内部デバイスと外部デバイスを区別しながら、アクセスポリシーを即座に変更し、エンドポイントをクローズする

- 悪意のある攻撃者に悪用される前に脆弱性を閉鎖

- 業界特有の規制やポリシー要件の遵守を維持するためのデータ報告

Log4J の例を考えてみましょう。ゼロデイ脆弱性が報告されてから数日以内に、中国国家に支援された攻撃者やその他のハッカーが84万件以上の攻撃を開始したとメディアは報じています。BigFixは、Log4JというJavaのロギングライブラリを使用してサービスのメタデータを直接操作することで、24時間以内にこの攻撃を無効化する方法を提供し、影響を受けるアプリケーションにパッチを迅速に提供しました。これは、エンドポイントを可視化し、適切なエンドポイント・セキュリティ管理ソフトウェアで継続的に監視することで、より強固なゼロ・トラスト・アーキテクチャを実装できることを示す一例に過ぎません。

ゼロ・トラストの原則の導入

NISTは、ゼロ・トラストの考え方を「理想的な目標」と表現していますが、自社の戦略によっては、それぞれの考え方を完全に実行することはできません。ゼロトラストは、「オール・オア・ナッシング」のアプローチではありません。ほとんどの組織は、この原則を段階的に、また、いくつかの技術更新サイクルの中で実施しています。

とはいえ、デバイスを識別して管理する能力は、Zero Trustアーキテクチャの実装を成功させるために不可欠です。NISTの説明によると、単に資産をカタログ化するだけでは不十分で、デバイスの状態を観察し、構成を監視・管理し、アクセス要求を許可する前にリスク(脆弱性など)を特定するためのプロセスが必要です。これらのことをシームレスに、効果的に、理想的には1つのツールで行うことができるソリューションを導入することが、ゼロ・トラストの取り組みを開始する良いきっかけになります。

ゼロ・トラストを利用してセキュリティ・コンプライアンスを達成する方法についてもっと知りたいですか?

ビデオをご覧になり、電子ブックをダウンロードしてください。

HCL BigFix + Intel vPRO のプロモーションムービーを公開しました

2022/12/14 - 読み終える時間: ~1 分

Intel Endpoint Management Assistant (Intel EMA) は、Intel EMA とIntel vProR プラットフォームの一部であるIntel アクティブ・マネジメント・テクノロジーを使用して、デバイスを監視、復元、アップグレード、および保護するビジネス対応ツールで IT を強化できます。この統合により、企業はBigFixとIntel vProの機能を拡張し、包括的なリモート管理ソリューションを実現することができます。

今回、2分のプロモーションビデオを作成しました。Intel EMA for BigFix のページをご覧ください。

HCL BigFix による継続的なビジネスベネフィットの実現

2022/12/14 - 読み終える時間: 2 分

Continuous Business Benefit Realization with HCL BigFix

HCL BigFix による継続的なビジネスベネフィットの実現

2022年12月13日

著者: Matthew Burns / Associate Vice President Enterprise Security HCL BigFix, Asia Pac

最近、私はBigFixのクライアントやパートナーと充実した時間を過ごすことができました。その中で、2つのテーマが融合されました。

- HCL BigFixを使用する組織は、コストを削減し、複雑さを軽減しています。

- アジア太平洋地域のHCL BigFixのテクニカル・アドバイザーは、ITスタッフの生産性を向上させるベスト・プラクティスの導入を支援するために、高いスキルと効果を持っています。

その一例をご紹介します。マレー系の大手銀行のIT部門は、経営陣に対してBigFixがもたらす潜在的なコスト削減と利益を強調したいと望んでいました。私は、オーストラリアの銀行がBigFix Power Management(BigFix Lifecycleの1機能)の価値を計算したところ、管理対象エンドポイントのわずか半数で、毎月1万ドルの光熱費削減を実現したことを紹介しました。マレー銀行のチームも同じ計算を行い、BigFixによって25万ドルの電力削減が可能であることを発見しました!

では、この2つのテーマについて、より深く掘り下げて説明します。

BigFixによるコスト削減と複雑性の軽減

顧客やパートナーと議論していると、あらゆる規模のIT組織が、コスト削減と運用の簡素化という課題を常に抱えていることに気づかされます。特に収益が減少または横ばいである場合、収益性を向上させるためにコスト削減の取り組みは常に重要です。BigFixは以下の方法でコストを削減し、ITプロセスやスタッフの生産性を向上させることができます。

ツールの統合 - 多くの組織では、意図せずしてオペレーティング・システムに基づく管理サイロが形成され、専門スタッフや多数のインフラストラクチャ・コンポーネントが必要になっています。BigFixは、ツールを統合し、コストを削減し、スタッフの効率を向上させることができます。

- コンプライアンスの自動化

サイバー攻撃は増加の一途をたどり、企業運営を脅かすため、パッチや規制のコンプライアンスが重要視されています。BigFixは、業界標準のセキュリティ・ベンチマークに準拠した数千ものセキュリティ・チェックにより、設定のコンプライアンスを継続的に実施し、レポートを迅速に作成します。 ソフトウェアコストの削減 - 未使用または使用されていないライセンスを特定し、包括的なソフトウェア資産のインベントリに必要な時間を劇的に削減することで、ソフトウェアコストを削減します。

- パッチの適用を迅速化

パッチサイクルは、失敗したパッチの修復を含めて、多くの労力がかかります。BigFixは、OSやサードパーティアプリケーションに対応したビルド済みFixletを提供することで、パッチサイクルの短縮を支援します。また、BigFixの自動パッチ機能は、特にパッチの初期テストを高速化します。

- 省エネ

すべての管理対象デスクトップに電源管理を導入することで、電力消費量、エネルギーコスト、セキュリティリスクを削減できます。マレー銀行と同様に、BigFixパワーマネージメントが多くのITおよびセキュリティ企業の関心を再び集めている理由は、(1)消費電力の削減により運用コストを大幅に削減できる、(2)セキュリティ事故や侵害のリスクを低減できる、(3)パッチのファーストパス成功率を向上できる、ことにあります。これら3つの目的は、BigFix Lifecycleに含まれるBigFix Power Managementの機能によって実現できます。

HCL BigFix テクニカルアドバイザーの関与

BigFixは、他の管理アプリケーションと同様に、ベストプラクティス、メンテナンスルーチン、ベンダーの専門的なガイダンスを使用することで利益を得ることができます。

HCLがBigFix環境のヘルスチェックを提供していることをご存知でしょうか?ヘルスチェックは、HCLの貴重なリソースであり、BigFixの長年の経験を持ち、多くの場合、クライアントとして大規模な環境でBigFixを運用してきた熟練のテクニカルアドバイザーと行うものです。

- あなたの知識とベストプラクティスをBigFix環境にどのように適用していますか

- 主要なメンテナンスタスクを規定された間隔で実行しているかどうか

- アクションの履歴、アクションの種類、および環境に対する影響

- DMZリレーを含むリレーのコンフィギュレーション

- 環境に対する推奨される変更

- ライセンスは取得しているが、実装していない機能

- アップグレードのアドバイス

- 関与するのに役立つ可能性のある追加のHCLリソース

更には、HCL BigFixのプロフェッショナルサービスチームや、HCLソフトウェアパートナーによるサービスも提供しています。これらのチームは、お客様がHCL BigFixへの現在および将来の投資から最大限のビジネス利益を得られるようにするために存在しています。

HCL BigFixのプロダクト・スペシャリストが、BigFixのビジネス・ベネフィットについてご相談に応じます。今年も残りわずかとなりましたが、2023年、そしてその先も、現在そして未来のお客様のお役に立てることを楽しみにしています。

HCL BigFix on Cloud: インフラゼロで BigFix のパワーを手に入れる

2022/11/22 - 読み終える時間: 2 分

BigFix on Cloud: Get the power of BigFix with zero infrastructure の翻訳版です。

HCL BigFix on Cloud: インフラゼロで BigFix のパワーを手に入れる

2022年11月18日

著者: Deepika Choudhary / HCL 共著: I-Lung Kao / Product Manage

多くの企業は、データセンターをクラウドに移行する「クラウド・イニシアチブ」を実施しています。これは、レガシーでオンプレミスのインフラ(ハードウェア、ソフトウェア、管理ツールなど)の取得と設定を排除し、インフラの管理と保守にかかる技術リソースを削減し、予算との整合性を向上させることを目的としています。企業は、マシンリソース、IT管理ソリューション、ビジネスアプリケーションのすべてをクラウドから提供され、コアビジネスに集中できるようになることを期待しています。

HCL BigFix on Cloud は、HCL BigFix チームによる新しいサービスです。BigFixのエンドポイント管理機能とHCLのグローバルなクラウドベースのマネージドサービスを組み合わせることで、導入の迅速化、管理の複雑性の軽減、高価なインフラの排除を実現するホステッド BigFix ソリューションが提供されます。他のクラウドベースのソリューションとは異なり、BigFix on Cloudでは、HCLの世界クラスのグローバルサービス提供チームに支えられ、セキュリティおよびIT運用チームがあらゆるエンドポイントを管理し、脆弱性を迅速に修正できるようにします。

BigFix on Cloudにより、企業は様々なエンドポイントをコスト効率よく管理し、セキュリティを確保します。

-

実証性: BigFixは、140社以上のグローバルな顧客と15万人のユーザーによって利用されている堅牢なクラウドサービスプラットフォーム上で提供します。

-

安全性: ISO 27001やSOC 2などのセキュリティおよびガバナンスの業界標準に準拠した、安全性の高いクラウドサービス・プラットフォームで提供します。

-

高速性: すべてのエンドポイントを迅速にBigFixの管理下に置くことで、タイムトゥバリューを短縮し、導入コストを削減します。

-

柔軟性: 少人数から大人数まで、多様なエンドポイントを管理でき、ニーズに応じてエンドポイントの増加や機能追加を容易に行えます。

-

効率的: ハードウェア、ソフトウェア、インフラストラクチャ管理を含むサブスクリプションベースの価格設定により、インフラストラクチャのコストを排除します。

-

柔軟性: 新しい BigFix One on Cloud ソリューション、または1つ以上の BigFix on Cloud ソリューションを選択し、世界中のどこにいても適切な機能を提供することが可能です。

HCL BigFix on Cloudにより、企業は変化し続けるエンドポイント環境に迅速に対応できるようになり、ビジネスニーズの進化に合わせて容量や機能を追加できる比類ないスケーラビリティと柔軟性を備えています。

HCL BigFix on Cloud の詳細については、本ソリューションのウェブサイトをご覧ください。また、11月22日午前11時(米国東部時間)から開催されるライブウェビナーにもご参加ください。

HCL BigFix: 100%安全なコンピュータ: サイバーリスクに関する経営管理に関する FOCUS

2022/11/10 - 読み終える時間: 3 分

The 100% Secure Computers: FOCUS on Business Management of Cyber Risk の翻訳版です。

HCL BigFix: 100%安全なコンピュータ: サイバーリスクに関する経営管理に関する FOCUS

2022年11月7日

著者: Robert Leong / Senior Director and Head of Product Management

対象者 サイバーセキュリティの専門家、CEO/ビジネスユニットのリーダー、SecOps.

休日になると、いつもある家族の動きが繰り返されることをご存知でしょうか。例えば、休日の集まりに医者がいれば、必ず医学的な質問をされます。私はサイバーセキュリティに携わっているので、どんな質問を受けるか想像してみてください。そう、私はいつもサイバーセキュリティの質問をされるのです。もしかしたら、あなたにも同じことが起こるかもしれません。

ある休日の集まりで、成功したビジネスマンである家族が私に尋ねました。「ロバート、自分の会社がハッキングされないか心配なんだ。最も安全なコンピュータは何?私はこう答えました。「最も安全なコンピューター?ユタ州のローガンに行って、そこの埋立地に埋まっている Apple Lisa コンピュータを引き取ることだ。100%安全なコンピュータは、電源を切って地中深く埋められたものだけだからね」。皆で笑った後、ビジネスパーソンとしてビジネス上の判断でサイバーリスクを減らすことがいかに難しいかを話し合いました。その結果、彼の組織でサイバーリスクを明らかに減らすには、どのような戦略が有効かという話になりました。この会話は、彼や他の人々が直面している問題についての分析を呼び起こしました。どうすれば、リーダーはサイバーリスクを管理するためのビジネス上の意思決定を行うことができるのか?

では、分析してみましょう。私の家族は、自分たちの組織がハッキングされるかもしれないと心配していました。ハッキングされると、明らかな損害以外に何が起こるでしょうか?ハッキングされたとき、誰もサイバーセキュリティ技術の数やコスト、肩書きに「サイバーセキュリティ」を持つ人の数であなたを評価しようとはしません。あなたが導入しているツールやプロセスの正当性に基づいて、厳しく判断されるでしょう。明確に論理的で防御可能な、バランスの取れたアプローチを示す戦略とフレームワークが必要です。では、具体的にどのようにすれば、正当化可能でバランスのとれたサイバーリスク戦略を構築できるのでしょうか。

まず、問題点について説明する必要があります。サイバーセキュリティの状況を見渡すと、ベンダーと防衛側の両方が、ある能力や性能を達成するためにツールやプロセスを導入していることが大部分を占めています。ここで、優れた標準である CIS、特に CIS Control 7 「継続的脆弱性管理」を見てみましょう。CIS コントロール 7、つまり継続的な脆弱性管理は、組織に以下を要求しています。

- 7.1 脆弱性管理プロセスを確立し、維持する

- 7.2 改善プロセスの確立と維持

- 7.3 自動化されたオペレーティングシステムのパッチ管理の実施

- 7.4. 自動化されたアプリケーションのパッチ管理を行う

- 7.5. 内部企業資産の自動脆弱性スキャンの実施

- 7.6. 外部に公開された企業資産の自動脆弱性スキャンを実施する

- 7.7. 検出された脆弱性を修正する

この管理策は、組織が脆弱性管理機能を論理的に実装し、攻撃の試み中に敵対者に悪用されないようにするための指針として、非常に優れた役割を果たします。このコントロールが議論していないことに注意してください。CISの管理策7やその他の管理策の実施によるサイバーリスクの低減をどのように評価しますか。成功をどのように定義し、どのようにそれを測定するのでしょうか。

この問題は、サイバーセキュリティの旅路における次の段階、すなわち測定と証明の段階に進むためのものです。CIS のようなフレームワークは、サイバーセキュリティの分野で素晴らしいスタートを切るために必要な体制やガイドラインを整える上で、非常に有効な手段です。これらのフレームワークは、ステークホルダーに対して正当化できるレベルを持つために必要なものを教えてくれます。しかし、重要なのは、CISのようなものを導入した後、それを理解する前に侵害が発生することを最も避けなければならないことです。"私のサイバーセキュリティはうまく機能しているのか?"その答えは、多くの場合、"NO!"なのです。

私たちが望むのは、侵害される前に、正当で測定可能な効果的でバランスの取れた管理ができているかどうかを把握し、インシデントが発生する前にサイバーセキュリティツールとプロセスにおいて修正措置を講じる機会を持つことです。ですから、私たちは、CIS(およびその他の優れたモデルやフレームワーク)に従うべきではないと言っているのではなく、次のステップを踏み出す必要があると言っているのです。

さて、あなたがCEOだとします。自分に問いかけてみてください。「サイバーリスクを管理するために、私はどんなビジネスツールを使っているだろうか?もしあなたの答えが、「うーん、何も思いつかない」なら、ぜひ読み進めてください。私たちは、今、サイバーリスク管理の責任を問われている相当数のCEOにインタビューしてきました。問題は、その中で「良い方法がある」と言った人すらいないことです。

これは、ビジネス上の意思決定と、サイバーセキュリティとビジネスの遂行との間のバランスを見つけることに関する基礎的な原則を作成する機会を提供するものです。ビジネスとセキュリティの間には、明らかに動的な緊張関係があります。一例を挙げましょう。今朝、ビデオ会議に参加しようとしたら、ノートパソコンから「パスワードを再入力してから、携帯電話で多要素認証を行う必要があります」と言われました。あらら。携帯は1階にあるので、1階から探し出してロックを解除し(やばい!電池が切れそう!)、プラグを差し込んでから、携帯に指紋をつけた。そのせいで電話に2分ほど遅れてしまった。そう、ビジネスを成功させることと、優れたサイバーセキュリティの間には、摩擦があるのです。

さて、サイバーセキュリティとビジネスのバランスをどのようにとるか、その戦略に戻りましょう。その際、それが組織全体にとって有効かどうか、また従業員、規制当局、投資家、株主などの利害関係者の目から見て正当なものかどうかを測定・分析できるようにします。

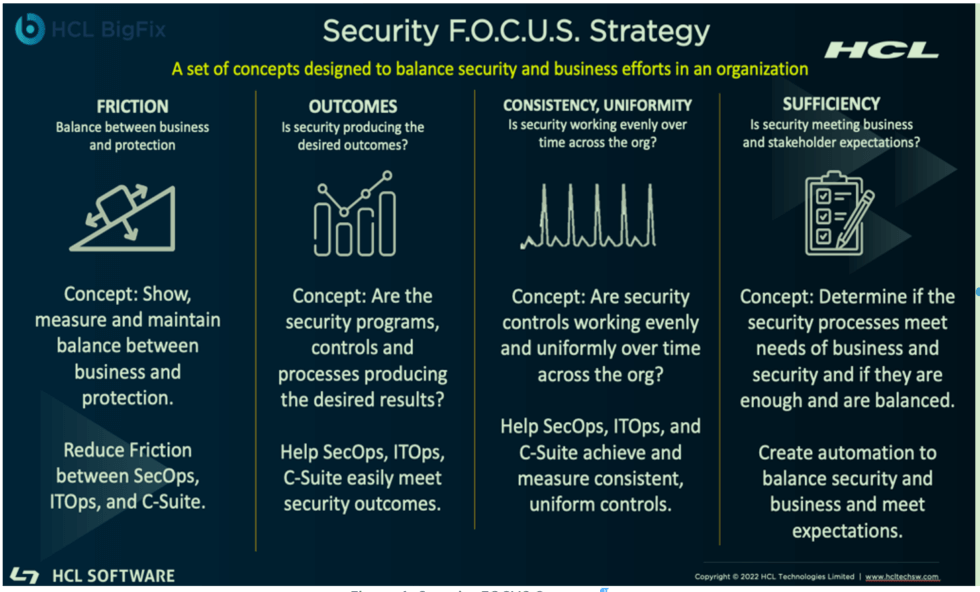

私たちは、今後のサイバーセキュリティへの取り組み方を分析するために、4つの基本的な概念を定義しました。これらをSecurity F.O.C.U.S.のコンセプトと呼んでいます。

BigFixでは、ビジネスとサイバーセキュリティの間に存在する動的な緊張について考え、解決する方法を与えてくれるため、サイバーセキュリティ製品を設計する際にこれらの概念を使用して基本原則を設定しています。この原則は、セキュリティとビジネスを管理する主要なステークホルダーが、両者を結びつける共通言語を持つために役立つものであるため、ここで共有することにしました。この原則は、皆さんにとっても価値があると思います。

FOCUS の概念を使用して、組織がサイバーセキュリティについてどのように戦略を立てるかを導くことで、ビジネスとセキュリティのニーズのバランスを同時に取る制御を見つけ出し、実施することができるようになります。さらに、SecOps や ITOps のような高度に技術的なチームが、CEO、ビジネスユニットのリーダー、デバイス所有者のような非技術的なステークホルダーと実りある議論や戦略セッションを行うことができるようになるのです。

これはブログなので、FOCUSの各コンセプトを簡単に定義して、終わりにしたいと思います。それぞれはそれぞれのブログで紹介する価値がありますが、とりあえずは以下の内容を参考にしてください。

F = Friction(摩擦):ビジネスと保護のバランス

-

このコンセプトは、ビジネスとサイバーセキュリティの保護とのバランスを示し、測定し、維持することです。どの程度の摩擦が存在するのか?摩擦が大きすぎて、ビジネスの速度が低下していませんか?面倒な要素よりも利点の方が勝っていますか?それを測定し、バランスが取れていることを確認する方法はありますか?

-

また、サイバーセキュリティに関わる主要なステークホルダー間の摩擦を減らすことも目標です。具体的には、各ステークホルダーがそれぞれのミッションを追求する中で、セキュリティ管理者、IT管理者、Cスイート、デバイス所有者間の摩擦を減らすことが挙げられます。

O = Outcomes(成果):望ましいサイバーセキュリティの成果を得ていますか?

-

このコンセプトは、セキュリティ・プログラム、ツール、およびプロセスが、望ましいセキュリティとビジネスの成果を生み出しているかどうかを定義し、測定し、管理することです。サイバーリスクを定量的に低減できているか?どうやって知っているのですか?どのように測定しているのですか?

-

また、SecOps、ITOps、C-Suite、デバイスオーナーが共にセキュリティ成果を容易に目標設定し達成できるようにし、それが起きたことを測定し証明できるようにすることが目標である。

C, U = Consistency and Uniformity(一貫性と均一性):サイバーセキュリティは、組織全体で長期間にわたって均等に機能していますか?

-

この概念は、これらの特性を示すべきシステム全体にサイバーセキュリティを適用している場合に適用されます。例えば、何千台もの同じラップトップがある場合、これらのラップトップ全体のサイバーセキュリティ評価は一様で、似ていて、多様性に欠けるものでしょうか?評価は一貫しており、時間の経過とともに変化していないでしょうか?特定のデバイスや担当者が「コンプライアンス違反」を繰り返していないか?これを知ることで、介入が必要な問題箇所を発見することができます。

-

また、SecOps、ITOps、C-Suite、デバイス所有者などの関係者が、全体として一貫性のある、均一な経験を達成できるようにすることが目標です。

S = Sufficiency(十分性):セキュリティはビジネスとステークホルダーの期待に応えていますか?

-

このコンセプトは、セキュリティプロセスがビジネスANDサイバーセキュリティのニーズを満たし、十分であるか、バランスが取れているかを判断することです。サイバーセキュリティの成果が得られているというだけでは十分ではありません。サイバーリスクが全体として許容できるレベルにあると言えるほど、適切な場所で十分な成果を得ているのでしょうか?組織ごとにリスクに対する許容度は異なるので、その点も考慮する必要があります。ある組織にとって十分であっても、すべての組織にとって十分ではありません。

-

また、期待に応えるために十分なセキュリティを確保し、保護とビジネスのバランスをとるための自動化とプロセスを構築することが目標です。利害関係者がサイバーセキュリティとビジネスにおける目標を達成するために必要なものを十分に確保すること。 以上、Security FOCUSのコンセプトの概要を簡単にご紹介しました。ITOps、SecOps、C-Suite、およびDevice Ownersを統合し、連携させるソリューションをリリースしているため、これらのコンセプトが当社の製品全体に反映されていることがおわかりいただけると思います。このレベルの戦略的思考は、サイバーセキュリティ能力の存在を示すチェックリストから、サイバーリスクの実用的なビジネス管理へと私たち全員を移行させるのに役立つでしょう。

BigFixの詳細については、www.BigFix.com をご覧いただくか、お問い合わせください。

HCL BigFix CyberFOCUS Analytics 1.0 のプリビュー

2022/11/10 - 読み終える時間: 2 分

Preview of BigFix CyberFOCUS Analytics 1.0 の翻訳版です。

HCL BigFix CyberFOCUS Analytics 1.0 のプリビュー

2022年11月7日

著者: Robert Leong / Senior Director and Head of Product Management

HCLは、BigFix Remediate、BigFix Lifecycle、BigFix Compliance向けのBigFix CyberFOCUS Analytics 1.0のプレビュー版を提供することをお知らせします。

BigFix CyberFOCUS Analyticsはどのような問題を対象にしていますか?

BigFix CyberFOCUS Analyticsソリューションは、SecOps、ITOps、C-Suiteが交わる大きな未解決の問題に影響を与えるように設計されています。

- CEOはサイバーリスクを管理する責任がありますが、ビジネス上の意思決定を行うことでどのようにそれを行うのでしょうか?

- SecOpsは組織を狙う新たな脅威について常に学んでいますが、脅威を阻止するためにITOpsと連携することは困難です。

- ITOpsはSecOpsが優先順位をたくさん持っていることを知っていますが、現状を簡単に分析したり、進捗を追跡したり、SecOpsと提携したりすることはできません。

BigFix CyberFOCUS Analyticsとは何ですか?

SecOpsとITOpsがチームを組んで、より効率的に脆弱性を修正できるようにするものです。

BigFix CyberFOCUS Analyticsソリューションは、BigFix脆弱性修正ソリューションに組み込まれた統一された分析セットで、BigFix独自の情報やデータ(セキュリティパッチが適用されたかどうか、パッチコンテンツがあるかどうかなど)を脅威情報と組み合わせ、敵対する脅威からプロアクティブに保護する際に、SecOpsとITOpsが協力し連携する新しい方法を提供するものです。これは、BigFixだけが知っている情報に基づいて、時間的緊急性の高い脅威に対する質問に答えることで、SecOpsとITOpsが両チーム間の摩擦を減らすことができるように設計されています。

例えば、CyberFOCUS AnalyticsのCVE Remediation Simulatorは、ある脅威に対してパッチを適用するために「Critical」とされるCVE群を修正する際の労力に対して、どのCVEが最も価値が高く、ビジネス上の損失が最小になるかを教えてくれます。 これは、SecOpsとITOpsが敵対的な脅威に対するゲームプランでチームを組むのに役立ちます。

これは、SecOpsとITOps、そしてCEOがチームを組んで、ビジネス上の意思決定に基づくサイバーリスクを管理するための方法です。

BigFix CyberFOCUS Analyticsソリューションは、SecOpsとITOpsが協力して、収益フローと運用の回復力を維持し、CEOと取締役会が定義した保護のためのサイバーリスク許容範囲内に収まるようにすることも可能にします。また、保護レベル合意書も提供します。

- ビジネスゴールとサイバーリスクを関連付け、悪用可能な脆弱性のエクスポージャーの時間に基づいて測定します。

- 修正プロセスとBigFixの自動化によって制御可能なツールとプロセスに基づいています。

- 自動化された高品質なメトリクスと分析を提供し、トレンドの把握が可能です。

BigFix CyberFOCUS Analyticsは何で構成されていますか?

3つの新しい分析セットで構成されています。

-

Advanced Persistent Threat CVE Analyzerは、BigFixがCVEにパッチを適用したかどうかに基づいて、MITRE ATT&CKグループが使用することが知られているCVEへの優先的なエクスポージャを確認します。CVE Remediation Simulatorは、脆弱性攻撃表面の変化を即時にリアルタイムで「もしも」の事態を分析し、最小限の努力で最大の保護力を持つ修復を処方することができます。

-

CISA KEVs Exposure Analyzerは、CISAのKnown Exploited Vulnerabilities CatalogのCVEsに対する優先エクスポージャを、BigFixによるCVEsのパッチ適用有無に基づいて確認し、お客様の環境とCISAの指示するCVEsの期限およびその期限に対するパフォーマンスを比較し、エクスポージャされたデバイス数およびデバイスの脆弱性密度に関する情報を提供し、当該CVEsについて必要なBigFixパッチコンテンツとパッチ適用済みデバイスを相互に関連付けします。

-

Protection Level Agreement Analyzerは、悪用可能な脆弱性のエクスポージャーの時間を短縮するための測定可能なサイバーリスクコントロールポイントに対するパフォーマンスを確認し、ビジネスゴールと明確にリンクさせます。 BigFix CyberFOCUS Analyticsはどのように入手できますか? BigFix CyberFOCUS Analyticsソリューションは、BigFix Remediate、BigFix Lifecycle、BigFix Complianceのエンタイトルメントをお持ちのすべてのお客様が利用でき、2022年12月に一般提供される予定です。

詳細情報を入手するにはどうすればよいですか?

詳しくは、https://www.hcltechsw.com/bigfix/products/cyberfocus をご覧ください。

Search

Categories

- Aftermarket Cloud (2)

- AppScan (183)

- BigFix (200)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (2)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (21)

- Z (48)