HCL BigFix が Common Criteria 認証を取得!

2021/5月/20 - 読み終える時間: ~1 分

BigFix achieves Common Criteria certification! の翻訳版です。

HCL BigFix が Common Criteria 認証を取得!

2021年5月20日

著者: Dan Wolff / Director of Product Management and Marketing for BigFix

Common Criteria for Information Technology Security Evaluation(略称:コモンクライテリア、CC)は、コンピュータ・セキュリティ認証の国際規格です。セキュリティ製品の仕様、実装、評価のプロセスが、対象となる使用環境に対応した厳格で標準的かつ反復可能な方法で実施されたことを保証するものです。

HCL BigFixは、コモンクライテリアの評価に従って認証を取得し、悪用可能な脆弱性は発見されなかったと報告されました。OSCI(Organismo di Certificazione della Sicurezza Informatica)は、ITセキュリティシステムおよび製品の評価と認証を管理しています。 OSCI の証明書と完全なレポートをこちらからダウンロード できます。

HCL BigFix: 電力管理の重要性

2021/5月/18 - 読み終える時間: 2 分

Power Management is Still Relevant の翻訳版です。

HCL BigFix: 電力管理の重要性

2019年9月18日

著者: Dennis Jensen / Director of BigFix Competitive Insights 編集: Cy Englert / BigFix Marketing.

![]()

電力管理は、多くのITおよびセキュリティ企業にとって新たな関心事となっています。その理由は、 (1) 電力を節約することで運用コストを大幅に削減できること、 (2) セキュリティ・インシデントや侵害のリスクを低減できること、 (3) パッチの初回適用率を向上できること、などが挙げられます。これらの3つの目的は、BigFix Lifecycle に含まれる機能である BigFix Power Management によって実現できます。

電力コストの削減

かつて電源管理は、かなりの量の電力を消費していたため、電力、冷却要件、二酸化炭素排出量の削減などの節約が目的でした。これらのデスクトップ・コンピュータは、日中、夜間、週末のいずれもユーザーがログインしていない状態であることが多く、企業にとっては、コンピュータ1台あたり年間 100ドル以上の余分なコストがかかっていました。しかし、ノートパソコンが登場したことで、消費電力がノートパソコンの設計に不可欠な要素となり、この状況が一変しました。低消費電力の CPU、LCD ディスプレイ、ソリッドステートハードドライブ、強力なバッテリーにより、消費電力が大幅に削減されました。

しかし、オフィスでノート PC を使用する際には、高効率モードで動作させたり、外部モニターを接続したりすることが多く、これらは予想以上に多くの電力を消費します。さらに、68%の企業が、従業員の主要なコンピューティングデバイスは依然としてデスクトップであると報告しています (*1)。従業員が自発的に節電の習慣を身につけることを期待しても、通常は効果がありません。組織は、ラップトップとデスクトップの両方に節電ポリシーを適用し、ユーザーが設定を変更できないようにすることで、大幅な電力削減を実現できます。

BigFix の電源管理には、すべてのワークステーションの電力を節約するための多くの戦略が含まれています。一般的な節電対策は以下の通りです。

-

モニターのスタンバイを有効にする モニターは、デスクトップやラップトップの電力使用量のかなりの部分を占めています。ほとんどのモニターは低電力モードからすぐに回復するため、モニターのスタンバイを有効にしてもエンドユーザーへの影響は最小限に抑えられます。モニタースタンバイは、以下のシステムスタンバイまたは電源オフ戦略と簡単に組み合わせることができます。

-

システムスタンバイを有効にする コンピュータの待機時の消費電力は非常に少ないため、システムスタンバイは電力管理のための最良の方法と考えられます。ユーザーは、コンピュータを使用する前に、マウスのクリックやキーボードの打鍵によってコンピュータを起動する必要がありますが、ほとんどのコンピュータは10秒以内にスタンバイ状態から復帰します。

-

コンピュータの電源を切る あらかじめ設定された時間にコンピュータの電源を切ることで電力を節約することができますが、ユーザーへの影響が最も大きくなります。

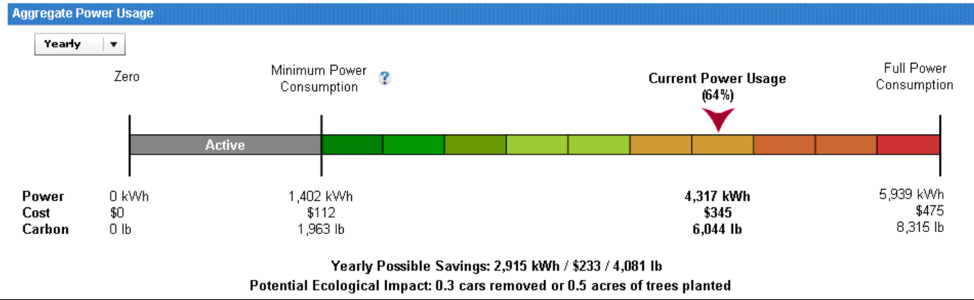

BigFix Power Management のもう1つの特長は、さまざまな電力プロファイルをモデル化し、節約量を推定できることです。BigFix Power Management が導入されると、現在の電力消費に関するベースラインデータが収集されます。数日後、BigFix は年間の節約可能量を推定することができます。下図に示すように、BigFix は現在の電力使用量、可能な最小限の電力消費量、そしてデバイス1台あたり 233ドルの年間節約額を推定しています。したがって、10,000台のワークステーションを持つ組織では、年間推定 230万米ドルの節約が可能です。

セキュリティリスクの低減

企業の資産は、これまでの境界線の防御メカニズムであるファイアウォールでは、もはや完全には防御できません。仮想化、新しい管理対象デバイス、自宅や公共の場所で働く遠隔地の従業員の増加により、IT およびセキュリティ組織が境界線を定義して保護することは困難になっています。エンドポイントが新たな境界線となり、エンドポイントを保護することがセキュリティインシデントを防ぐための鍵となります。

エンドポイントに継続的にパッチを適用するだけでなく、アイドル状態のエンドポイントをオフにすることで、特に非業務時間帯の不正アクセスを最小限に抑えることができます。これまでは、エンドユーザへの影響を考えると、マシンを強制的にサスペンドモードやハイバネーションモードにすることは政治的に難しいとされてきました。しかし、セキュリティ・インシデントやデータ・ブリーチの増加に伴い、非業務時間中にシステムを自動的にオフにすることは、セキュリティ・リスクの低減に効果的であり、トレードオフの価値があります。BigFix Power Managementは、設定可能なアイドル時間の後にワークステーションの電源を落としたり、サスペンドしたり、休止させたりして、攻撃対象を縮小します。

パッチ有効性の向上

ネットワーク上にあっても電源が切れているワークステーションにはパッチを当てることができません。BigFix の電源管理機能は WoL (Wake-on-LAN) を可能にし、電源がオフのシステムを起動してパッチや修復アクションを実行できるようにすることで、ファーストパスパッチの成功率を高めます。パッチや修復作業が完了すると、BigFix Power Managementはシステムの電源を切ります。また、ウェイクオン LAN により、エンドユーザーへの影響を軽減し、通常の業務時間外にパッチ適用を行うことができます。BigFixのポリシーは非常に柔軟性に富んでおり、企業はほとんどすべてのビジネスニーズを満たすために、さまざまなワークステーショングループに対して包括的な電源管理ポリシーを策定し、実施することができます。

BigFix Power Management は、BigFix Lifecycle の機能です。詳細については、http://www.BigFix.com/ まで、デモの予約や資料の請求ができます。

BigFix と Verve が重要インフラの攻撃対象を減らし、セキュリティコンプライアンスを強化

2021/5月/14 - 読み終える時間: ~1 分

BigFix and Verve Reduce Attack Surface, Increase Security Compliance in Critical Infrastructure の翻訳版です。

BigFix と Verve が重要インフラの攻撃対象を減らし、セキュリティコンプライアンスを強化

2021年5月13日

著者: Dan Wolff / Director of Product Management and Marketing for BigFix

Colonial Pipeline 社へのサイバー攻撃は、エネルギーシステムの可視化と修復の重要性を強調しています。

Colonial Pipeline へのランサムウェア攻撃は、IT および輸送業界のセキュリティに対する懸念を高めています。先週、Colonial Pipeline 社のコンピュータシステムがランサムウェアに感染し、同社は感染したシステムが修復されてシステムが復旧するまでパイプラインの操業を停止しました。今回のサイバー攻撃の被害は、コロニアル社、パイプラインで輸送される燃料に依存している企業、そしてガソリン価格の上昇を目の当たりにしている市民にとって、大きな損害となることは間違いありません。

今回のサイバー攻撃により、セキュリティ管理の重要性が浮き彫りになりました。BigFix のビジネスパートナーである Verve Industrial 社は、先日、ブログ Colonial Pipeline Attack: Lessons Learned for Ransomware Protection を公開し、何が起きたのか、何を学ぶべきなのかを明らかにしました。Verve 社はこのブログの中で、適切に管理されたセキュリティが産業保護の鍵であることを強調しています。

Verve 社では、運用技術(OT)のエンドポイント管理に BigFix を活用し、パッチ適用、設定、ソフトウェア管理を支援しています。 これにより、お客様は、OT と IT の両方の資産に効果的にパッチを適用することで、脆弱性を修正することができます。

Verve 社のソリューションについての詳細は、https://verveindustrial.com/ をご覧ください。

BigFix がどのようにお客様のセキュリティ対策を支援するかについては、bigfix.com をご覧ください。私たちがお手伝いします。

HCL BigFix メディアページに BigFix 1分エピソード その2を公開しました

2021/5月/11 - 読み終える時間: ~1 分

HCL BigFix を知っていただくためのショートムービー「BigFix 1分エピソード」を掲載しました。シリーズもので、今回は「その2: 「無償」というコストの罠」です。不定期に追加していきます。

HCL BigFix メディアページに BigFix 1分エピソード その1を公開しました

2021/4/21 - 読み終える時間: ~1 分

HCL BigFix を知っていただくためのショートムービー「BigFix 1分エピソード」を掲載しました。シリーズもので、今回は「その1: 企業の合併・統合」です。不定期に追加していきます。

2021年4月6日、BigFix と Tenable は、セキュリティと IT オペレーションの間のギャップを解消

2021/4/7 - 読み終える時間: 4 分

On April 6th, BigFix and Tenable Crushed the Gap Between Security and IT Operations の翻訳版です。

2021年4月6日、BigFix と Tenable は、セキュリティと IT オペレーションの間のギャップを解消

2021年4月6日

著者: Dan Wolff / Director of Product Management and Marketing for BigFix

本記事は、HCL BigFix 製品管理および製品マーケティング担当ディレクター、Dan Wolff によるものです。

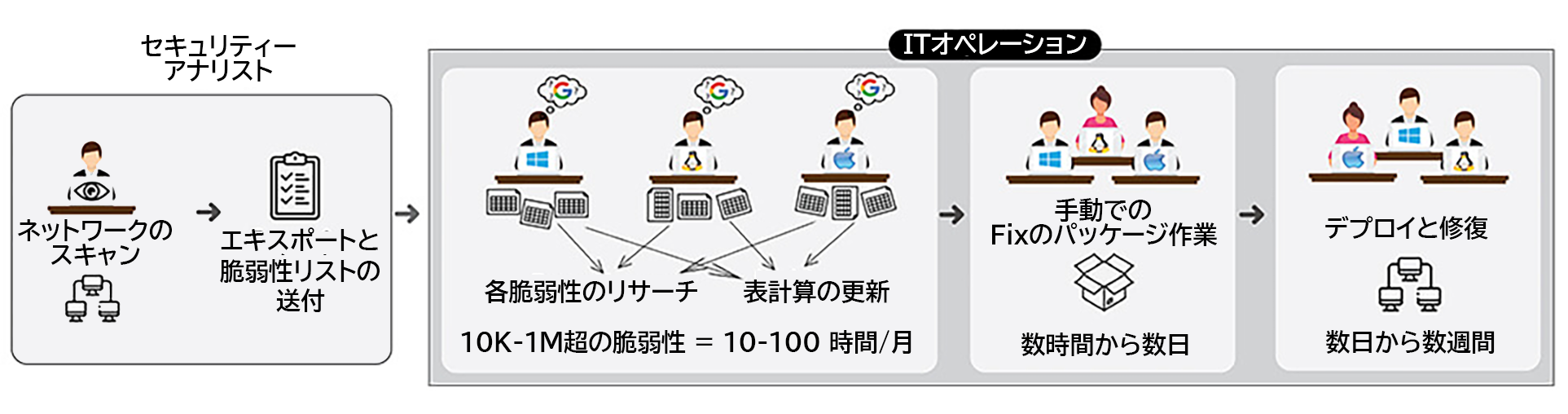

皆さん、問題が発生しています! 検出された企業の脆弱性の約3分の1は、1年経っても未解決のままであり、4分の1は一度も修正されていません (*1) 。このため、企業のネットワークは、外部からの悪意のある攻撃や、内部の脅威にさらされています。

脆弱性の修復ギャップは世界共通の課題です。

なぜこのようなことが起こるのでしょうか。なぜ企業はこの問題に効果的に対処できないのでしょうか?いくつかの理由が思い浮かびます。

-

報告される脆弱性の数が非常に多いこと。大規模な組織では、常時、数万件の脆弱性が報告されています。登るのが大変な山です。

-

優先順位付けのスキームの欠如。この問題に対処する一般的な方法は、どの脆弱性が最も緊急性が高いかを判断し、それらを最初に処理することです。しかし、効果的な優先順位付けのための選択肢が限られているため、言うは易く行うは難しです。

-

パッチを当てることで、システムが破壊されたり、混乱したりする可能性があります。ビジネスに不可欠なサービスの所有者に、パッチ適用のためにサーバを停止しなければならないと伝えることを想像してみてください。また、エンドユーザはシステムを再起動する必要があります。復旧作業にも支障をきたす可能性があります。

-

ITオペレーション (パッチ適用) は通常、別のチームが担当します。脆弱性スキャナーを使用しているセキュリティチームは、通常、ITオペレーションとは別個に運営されており、異なる言語を使用し、異なる目標を持っています。

-

適切なエンドポイントで適切なソフトウェアに適切なパッチを見つけるのは難しい:ソフトウェア、OS、場所などを整合させるために必要な相関関係は簡単ではなく、エラーが発生しやすい。

-

...だけでなく、リソースの制約もあります。ビジネス要件を実行するのに十分な人材がいない。期間です。

脆弱性の修復ギャップは大惨事を引き起こす可能性があります。

2017年の夏、トップ3の信用格付け企業のセキュリティチームは、パッチが適用されていない、誤った設定のサーバーがあることに気づきました。優先順位をつけて対処していなかったため、パッチの適用に2ヶ月間のギャップが生じ、143Mの顧客記録 (米国市民の40%) が流出しました。その結果、C-Suite全員が解雇され、14億ドルの修復費用と13億ドルの消費者請求の解決費用が計上されました。

なぜこれほど難しいのか?

通常、熟練したITオペレーションやセキュリティの専門家は、それぞれの脆弱性に対する適切な改善策を調べるのに少なくとも2〜3分を費やします。何百、何千もの可能性がある場合、それはフルタイムの仕事になります。

これは実際にはどのような意味を持つのでしょうか。実行中の脆弱性が1,000件ある組織では、利用可能な修正策を調査し、適切な資産に関連付けるために、スキャンサイクルごとに最大50人時間を費やすことになります。

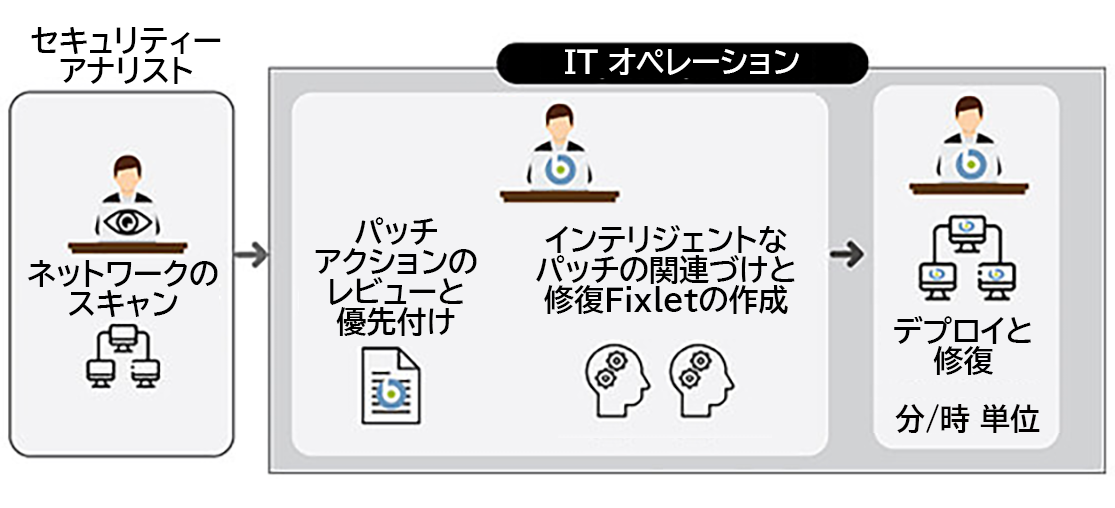

4月6日、HCL BigFix は Insights for Vulnerability Remediation を発表しました。

BigFix Insights for Vulnerability Remediation は、BigFix Lifecycle と BigFix Compliance に含まれるアプリケーションです。この新技術は、Tenable.sc などと統合することで、脆弱性是正のギャップを解消し、セキュリティチームと運用チームを連携させ、企業の攻撃対象をこれまで以上に迅速に劇的に削減します。

BigFix Insights for Vulnerability Remediation は、Tenable 社の Vulnerability Priority Rating (VPR) を活用しています。VPR は、Tenable 社が収集した脆弱性データとサードパーティの脆弱性・脅威データを組み合わせ、独自のデータサイエンス・アルゴリズムを用いて、近い将来に悪用される可能性が高い上位3%の脆弱性に顧客を絞り込みます。

BigFix Insights for Vulnerability Remediation は、以下の 4つの相関エンジンにより、脆弱性の修正プロセスを自動化します。

-

エンドポイント ID を Tenable 社のエンドポイントIDと相関させる。

-

発見された脆弱性を Fixlet に相関させる

-

置き換えられた (最新の) 修復方法を特定して割り当てる

-

BigFix のエンドポイントと最新の Fixlet を相関させる

BigFix Insights for Vulnerability Remediation により、1,000件の脆弱性を持つ組織は、手動プロセスを自動化し、エラーや関連する再作業を減らすことで、2時間以内に再修正できるようになりました。現在、このIT組織は修正プログラムを迅速に実施し、監査人や経営陣の利害関係者に対してコンプライアンスを効果的に証明することができます。BigFix Insights for Vulnerability Remediation により、ITセキュリティ・チームとITオペレーション・チームが効果的に連携して、Tenable 社が発見した脆弱性を迅速に修正することが可能になり、CIOやCISOに業務上および組織上の大きな価値を提供することができます。その価値は以下によって実現されます。

- インテリジェントな自動化により、セキュリティチームとオペレーションチームを連携させる。

- セキュリティ脆弱性の修正にかかる時間を1桁短縮。

- 企業のセキュリティリスクの低減。

これらすべてが、エージェントの追加やパフォーマンスへの影響なしに実現されます。さらに、BigFix は 12種類以上の OS と 90種類以上のバリエーションを持つお客様の環境全体をカバーします。

最後に

従来の脆弱性管理プロセスでは、クラウド、モバイル、Web、IoT、OT などの資産を含む今日の複雑なIT環境には対応できません。従来の脆弱性管理プロセスでは、最も重要なこと、つまりギャップを見つけたらすぐに修正することができません。今こそ、会話を変える時です。

HCL BigFix はそのお手伝いをします。

詳細はこちら

- BigFix Insights for Vulnerability Remediation の詳細: https://www.hcltechsw.com/wps/portal/products/bigfix/ivr-home

- Tenable社のサイトはこちら: https://www.tenable.com/hcl

- BigFix のお問い合わせ

*1: Persistent Vulnerabilities, Their Causes and the Path Forward, Tenable Research, June 2020.

BigFix 事例: HCL 社内事例

2021/3/15 - 読み終える時間: ~1 分

HCL BigFix のお客様事例の 7 つ目は、HCL での社内利用です。当然ながら HCL では自社製品を「ドッグフードとして食べる」ことを行っています。実際に、BigFix を使用して全世界の端末を管理して、セキュリティーを維持しています。

BigFix 用の Aruba ClearPass 拡張機能が認証ポリシーを拡張

2021/3/10 - 読み終える時間: 2 分

Aruba ClearPass Extension for BigFix Expands Authentication Policies - HCL SW Blogs (hcltechsw.com) の翻訳版です。

BigFix 用の Aruba ClearPass 拡張機能が認証ポリシーを拡張

2021年3月10日

著者: Cyril Englert / Solution Architect

BigFixは、エンドポイントにパッチが適用され、継続的に準拠していることを保証することで、エンドポイントを保護します。ハッカーは既知の脆弱性を探しているため、パッチが適用されていないシステムは、組織にとって大きな脅威となります。ハッカーは既知の脆弱性を探しています。これらの脆弱性は、組織にとって無視できないほど大きなセキュリティ・リスクになります。その結果、多くの企業はこれらのシステムを隔離し、パッチが適用されてコンプライアンスに準拠するまでネットワークに接続できないようにしたいと考えています。

AurbaのClearPass Policy ManagerとBigFixを統合することで、ArubaはBigFixエージェントが収集したBigFixの豊富なデバイス属性を活用して、例えばエンドポイントがBigFixによって管理されているかどうか、最後に更新された時刻などを判断することができます。Aruba ClearPass Policy Managerは、ロールおよびデバイスベースの安全なネットワーク・アクセス制御を提供するため、BigFix用のClearPass Extensionを使用することで、パッチが適用されていないエンドポイントや非準拠のエンドポイントを自動的に隔離し、コンプライアンスを遵守しながら貴重な資産へのアクセスを防止することができます。

ハイライト

- BigFixのほぼリアルタイムのエンドポイント・データを使用して、Arubaのポリシー・マネジャ ーの豊富な機能を補完し、セキュリティ・リスクを軽減する強力なセキュリティ・ポリシーを作成します。

- Arubaは、BigFixエージェントが収集したデータを活用し、BigFixの公開APIからアクセスします。

3月18日(木)に開催されるウェビナーでは、Aruba NetworksとBigFixは、BigFix向けのAruba ClearPass Extensionの詳細と、世界中のクライアントが継続的なコンプライアンスの課題に対応するためにどのようにこのソリューションを活用しているかについて説明します。

Aruba Networksの詳細については、www.arubanetworks.com を参照し、『[Aruba ClearPassとBigFixの統合ガイド](https://support.hpe.com/hpesc/public/docDisplay?docLocale=en_US&docId=emr_na-a00091132en_us)』を参照してください。

BigFixの詳細については、BigFix.comをご覧ください。

Search

Categories

- Aftermarket Cloud (2)

- AppScan (183)

- BigFix (202)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (2)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (21)

- Z (48)