BigFix が Gartner Peer Insights (エンタープライズ IT ソフトウェアレビュー) で首位の評価を獲得

2020/12/23 - 読み終える時間: ~1 分

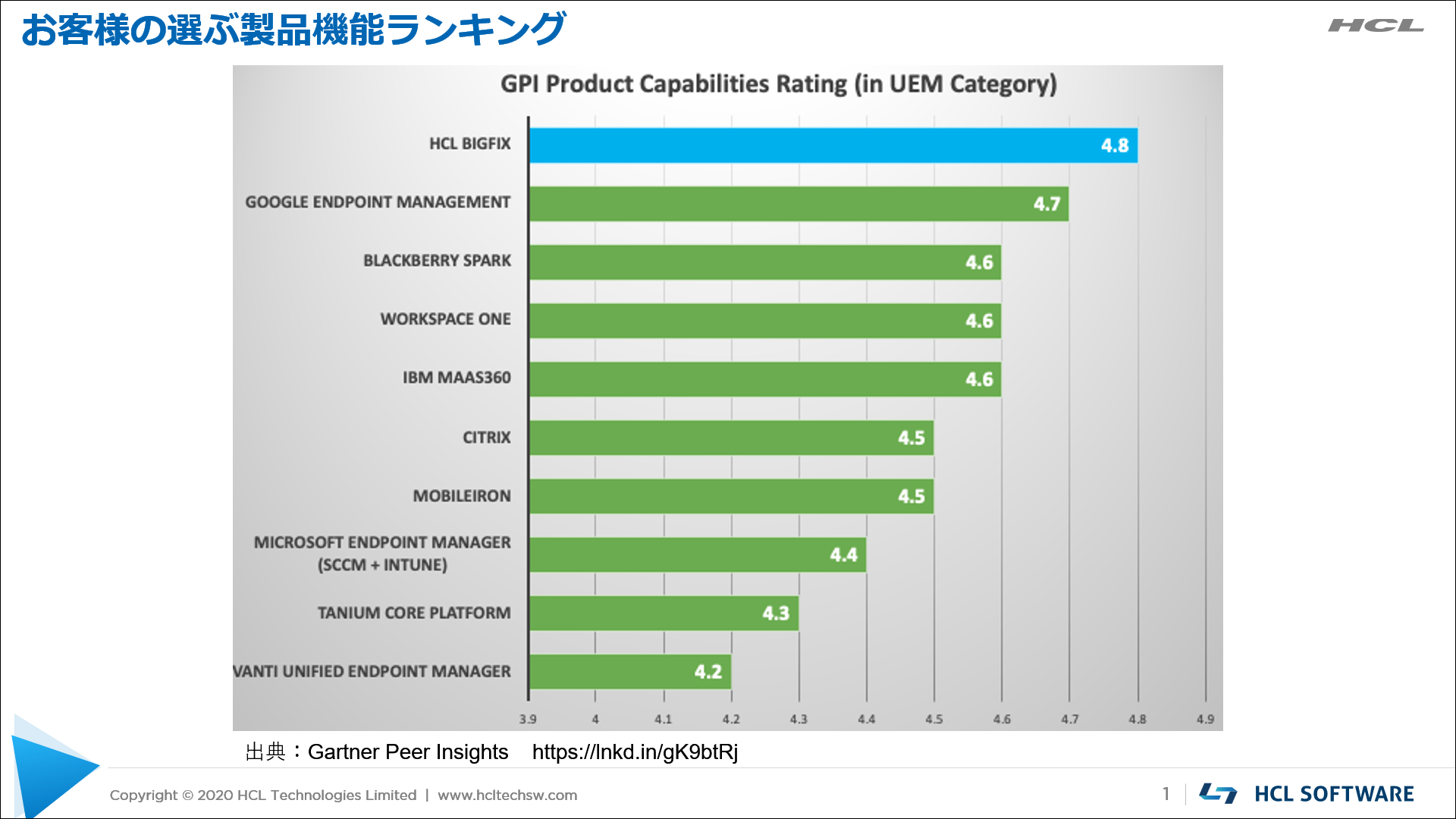

Gartner 社が運営している Gartner Peer Insights で、HCL のエンドポイント管理ソリューションの HCL BigFix が首位の評価を獲得しました。対象となる24の製品の中で最高の機能評価である5点満点中4.8点を獲得したことを発表しました。これはお客様からの評価によるものであると同時に、購入決定時に重要な役割を果たしています。詳細は以下の記事をご覧ください。

-

資産管理、パッチ適用など、エンドポイント管理を全面的にカバーする HCL BigFix の詳細は製品ページをご覧ください。

-

英語記事: BigFix Lands Top Rating on Gartner Peer Insights for Unified Endpoint Management Capabilities

上記グラフは2020年12月初旬における状況を示したものです。投票状況により絶えず変化することをお含みおきください。

HCL BigFixのヘルスチェック

2020/12/23 - 読み終える時間: ~1 分

BigFix Health Checks の翻訳版です。

HCL BigFixのヘルスチェック

2020年12月16日

著者: Daniel Paquette / Senior Manager

HCL BigFix は、エンドポイント管理、セキュリティ、迅速な対応、および継続的な実施のための非常に効果的でミッションクリティカルなアプリケーションです。BigFixは、他の管理アプリケーションと同様に、ベストプラクティス、メンテナンス・ルーチン、ベンダーからの専門的な指導を利用することで利益を得ることができます。

HCLがBigFix環境のヘルスチェックを提供していることをご存知ですか?HCLでは、2種類のヘルスチェックを提供しています。 テクニカル・アドバイザーによる健康診断とプロフェッショナル・サービスによる健康診断です。

テクニカル・アドバイザーによるヘルス・チェックは、当社の熟練したテクニカル・アドバイザーとの1対1の旅です。BigFixテクニカル・アドバイザーは、HCLの貴重な人材であり、長年BigFixを使用してきた経験を持ち、多くの場合、顧客として大規模な環境でBigFixを運用してきた経験を持っています。テクニカルアドバイザー主導のヘルスチェックでは、数時間の時間とレビューが必要となります。

- 自分の知識とベストプラクティスをどのようにBigFix環境に適用しているか

- 決められた間隔で重要なメンテナンス作業を行っているかどうか

- 行動履歴、行動の種類と環境への影響

- DMZリレーを含むリレーの設定

- 環境の変化を推奨

- ライセンスを取得していても、まだ実装されていない関数

- 働きかけるのに役立ちそうな追加のHCLリソース、および

- アップグレードのアドバイス。

プロフェッショナル・サービスが主導するヘルス・チェックは、主要なパフォーマンス・メトリクスとBigFix環境の構成をより詳しく、より詳細に調べるものです。このタイプのヘルスチェックには20~40時間が必要で、BigFixプラットフォームのアップグレードや移行の前後にお勧めします。 プロフェッショナル・サービス主導のヘルス・チェックでは、以下の点を確認します。

- BigFixサーバとデータベースのハードウェア、構成、設定のレビュー

- BigFixコンソールとBigFixエージェントのためのBigFixベストプラクティスを含む、実装、使用方法、構成、および設定の全体像

- BigFix サーバーの挿入率、BigFix コンソールのリフレッシュ率、BigFix エージェントの応答性、および必要に応じてその他のテストのパフォーマンステストの結果。

- BigFixリレーの実装の詳細、構成、帯域幅スロットリング、および

- BigFixの健全性とパフォーマンスを向上させるための推奨される変更。

多くのお客様は、テクニカル・アドバイザーによる年1回の無料のヘルスチェックをご利用いただいていますが、中には、複数のBigFix環境/配備をレビューして修正するためにカスタマイズされたプロフェッショナル・サービスによる年1回のヘルスチェックをご希望されるお客様もいらっしゃいます。

BigFixのテクニカル・アドバイザーに連絡して、今すぐヘルスチェックの相談をしてください。

ニュース: SolarWinds 社 Orion Platform を利用した攻撃に対する BigFix の対応

2020/12/22 - 読み終える時間: ~1 分

SolarWinds 社の Orion Platform に仕掛けられたバックドアによる攻撃が発生していると報道されていますが、本件について HCL BigFix チームの声明が発表されました。

ニュース: 2020年12月21日: SolarWinds 社Orion Platform を利用した攻撃に対する BigFix の対応

最新の攻撃に対する BigFix の対応

2020/12/18 - 読み終える時間: 2 分

The BigFix response to the latest attack の翻訳版です。

最新の攻撃に対する BigFix の対応

2020年12月17日

著者: Dan Wolff / BigFix製品管理・マーケティング担当ディレクター

概要

SolarWinds社の月曜日の発表で、我々のコミュニティは、同社のOrionソフトウェアが国際的なサイバースパイ活動のためのルートとして知らず知らずのうちに機能していたことを知りました。SolarWindsは、ハッカーがOrionソフトウェアの更新プログラムに悪意のあるコードを挿入したと報告していますが、これは早ければ2020年春に開始された可能性があり、約18,000人の顧客に送付されました。被害の全容はまだ明らかになっていませんが、侵害が報告されています。

緊急対応が必要です

SolarWindsは全世界で30万人以上の顧客を抱えており、これは極めて広範な脅威であると考えています。この事象に関連して、SolarWinds、FireEye、SANS、US-CERT、および国土安全保障省(DHS)のCybersecurity and Infrastructure Security Agency(CISA)から、商業および政府機関向けのアラートが発行されています。

DHSのCISAは、最新の緊急指令でSolarWinds Orion製品(バージョン2019.4~2020.2.1 HF1)に関連する侵入を確認しています。これらのバージョンは現在、悪用されており、悪意のある攻撃者がネットワークトラフィック管理システムへのアクセスを可能にしています。緊急指令では、Orionソフトウェアを使用している政府機関が必要とする詳細なアクションが記載されています。

BigFixを使用するITおよびセキュリティチームは、どのシステムにOrionソフトウェアがインストールされているかを迅速に判断し、侵害されたバージョンのOrionが存在するかどうかを検出し、感染したシステムを隔離することができます。BigFixを使用して侵害の指標を検出する方法の詳細については、こちらを参照してください: https://forum.bigfix.com/t/dhs-emergency-directive-21-01-solarwinds-thread/36420。

感染したシステムが見つかった場合、DHS は、侵害が発生したかどうかの判断を含むフォレンジックが完了するまで、システムの電源を切ることを推奨しています。フォレンジックが完了したら、DHS は ISO イメージからシステムを再構築することを推奨しています。組織は、この作業に備えるか、BigFix Lifecycle などの確立されたツールを使用して新しいシステムのプロビジョニングを開始することができます。 繰り返しになりますが、DHS緊急指令を参照して、政府機関や部門が必要とするアクションを理解してください。商用のお客様は、Microsoft の「最近の国家レベルのサイバー攻撃に関するカスタマ・ガイダンス」も参照してください。

BigFixがこの脅威に対処するためにどのように役立っているか

グローバルなBigFixコミュニティは、この脅威へのアプローチを継続的に洗練させるために協力しています。https://forum.bigfix.com/t/dhs-emergency-directive-21-01-solarwinds-thread/36420 で最新情報をご覧ください。 このコミュニティは、業界を超えたセキュリティ専門家と協力して、BigFixを使用してSolarWindsのインストールや脆弱性のあるバージョンを報告し、この脆弱性に関連する悪意のあるIoC(Indicators of Compromise)を検出するための方法を急速に特定し、実証済みの方法を提供しています。状況の進展に応じて、新たな洞察とアプローチが盛り込まれています。

当社のクライアントは、HCL Softwareの環境にSolarWinds Orionの危殆化したバージョンが存在することはもちろん、HCLの請負業者やベンダーがSolarWinds Orionを使用していることも知らないため、安心してご利用いただけます。HCL BigFixで使用しているツールは、SolarWindsやFireEyeで報告された侵害の影響を受けていません。その結果、当社の大切なお客様に製品やサービスを提供する能力に影響はありませんでした。 当社は、データ・セキュリティの維持とシステムの安全性確保に引き続き注意を払っています。

毎日、BigFixは、潜在的な暴露やセキュリティ侵害についての深い洞察を提供しています

BigFixは、脆弱性や脅威に対するより深い洞察を提供し、ほぼリアルタイムで改善策を実施するために定期的に使用されています。 BigFixは、脆弱性がある可能性のあるシステムを即座に特定して検出する方法を提供し、システムを継続的に分析して新たに影響を受けたシステムを特定し、ソフトウェアのインストールと削除に関する履歴レポートを提供して、暴露されたウィンドウを特定するのに役立ちます。

BigFixの機能の詳細については、www.BigFix.com をご覧いただくか、HCLソフトウェア・スペシャリストまたはBigFixテクニカル・アドバイザーにお問い合わせください。

BigFix: 2021年の3つのテクノロジートレンド:BigFixで未来はここにある

2020/12/9 - 読み終える時間: 2 分

Three Technology Trends for 2021: the Future is Here with BigFix の翻訳版です。

2021年の3つのテクノロジートレンド:BigFixで未来はここにある

2020年12月2日

著者: Ben Dixon / CISSP, HCL

3つの用語でBigFixを説明します。リアルタイムの可視性、迅速な対応、および継続的な実施です。BigFixの管理者の話を聞いていると、最終的には「うまくいっているからだ!」という言葉にたどり着きます。資産の発見とパッチ管理から、ソフトウェアの配布、インベントリ、セキュリティコンプライアンス、および構成管理まで、BigFixはリアルタイムの可視性、迅速な対応、および継続的なコンプライアンスを提供します。

BigFix。まさに機能しています。

しかし、2021年に近づくにつれ、3つの新しい用語やトレンドがニュースになっています。それは、「ピープルセントリシティ」、「ロケーションの独立性」、「レジリエンスの高いデリバリー」である。ガートナー社が発表した「Top Strategic Technology Trends for 2021」という論文の中で、これらの用語が取り上げられている。この論文の中でブライアン・バーク氏は、2020年という特異な年に何を学んだか、そしてこれらのトレンドが今後数年間のビジネスのあり方をどのように形成していくのかを取り上げています。バーク氏は、「これらの戦略的テクノロジーのトレンドは、互いに独立して動作するのではなく、むしろ互いに積み重なって強化し合うものである。それらが一緒になって、次の5年間の組織を導くのに役立つ組織の可塑性を可能にする」と述べている。この可塑性とは、本来の姿を保ちながら、ビジネスの変化に対応して既存のビジネスプロセスをサポートできる柔軟性を持つことを意味します。2020年を通して、私たちは、非常に遠隔地の労働力環境では、使用しているツールが単にビジネスプロセスをサポートしていないことに気づいた組織の例を数え切れないほど目にしてきました。また、BigFixが過去23年間にわたってIT運用とセキュリティを支援してきたように、組織がリモートエンドポイントをピボットして効果的に管理するのを支援していることも目にしました。

ピープルセントリシティ。バーク氏は論文の中で、今年起こった変化の量にもかかわらず、「人がすべてのビジネスの中心にいることに変わりはなく、今日の環境で機能するためにはデジタル化されたプロセスを必要としている」と指摘しています。そう考えると、私たちはビジネスにおけるヒューマンファクターを考慮し、彼らに提供するツールやビジネスインフラを管理するために使用するツールに対して、彼らがどのように反応するか、あるいは反応するかを考慮しなければなりません。最近のポネモン・インスティテュートの調査によると、平均的な企業は、約47種類のサイバーセキュリティ・ツールを環境で使用しています。私たちは、これらのツールについてエンドユーザを教育するのに十分な仕事をしているでしょうか?エンドユーザは、コンピュータ上の「システムメッセージ」のようなものが表示されたときに、何が本当で何が本当でないのかを知っているでしょうか?私たちは、警戒とセキュリティについてユーザーを教育するのに非常に多くの時間を費やしていますが、その後、ユーザーがコンピュータのバックグラウンドで実行されている無数のソリューションやプロセスを信頼することを期待しています。バーク氏はまた、すべての関係者にとってより良い体験を創造するために異なる分野を組み合わせる「トータル・エクスペリエンス」の出現を指摘している。 BigFixを使用すると、企業は異なるベンダーのエンドポイント管理ツールを統合することができ、運用の観点から管理ツールの分散を減らし、セキュリティの観点から可視性を高め、エンドユーザーが対話しなければならないソリューションの数を減らすことができます。BigFixを使用することで、組織は管理するツールの数を減らし、エンドユーザーの混乱を減らし、全体的にユーザーエクスペリエンスを向上させることができます。

場所の独立性。この点は誰もが驚くべきことではないはずで、誰もが2020年の仕事の風景の変化に何らかの影響を受けている。 4月にはCSO誌が、分散型の「在宅ワーク」環境が500%近く増加したという数字を発表しました。 2021年には一部が正常な状態に戻るだろうが、多くの場合、分散型ワーク環境はここに留まることになるだろう。バーク氏は、企業が管理しなければならないさまざまなタイプのエコシステムや、シームレスでありながらも価値を提供しなければならないどこでも運用など、分散型クラウドを代表的な例として挙げている。バーク氏は、企業はこれらの変化に適応し、これらの分散環境を管理できるソリューションを実装しなければならないと述べています。

BigFixは、この分散管理機能を提供しており、これまでも常に提供してきました。BigFixは、地理的に分散された大規模な環境全体の可視性と制御を提供するために特別に設計されたものであり、特定の場所にあるコンピュータを単純に管理するためのツールではありません。本質的には、今年のビジネス・ランドスケープはこのようなものになっています。2020年以前は、私たちは分散環境を目の当たりにしていましたが、それは、コンピュータが1つのネットワークに接続された1つの建物だけではありませんでした。むしろ、さまざまなWAN接続や異なる接続速度で接続された遠隔地のオフィスが存在していました。エンドポイントも企業のオフィスだけでなく、ホームオフィス、コーヒーショップ、ホテル、空港、さらにはクラウドなど、さまざまなタイプのネットワークに接続されているものが一般的になってきています。BigFixプラットフォームは、ネットワークに接続されていないエンドポイントであっても、リアルタイムでエンドポイントを管理できるユニークな機能を提供してくれます。BigFixはドメインを認識していますが、ドメインに依存していないため、エンドポイントがセキュリティ・ポリシーを適用するためにドメイン・コントローラで認証する必要がありません。BigFixエージェントは多機能エージェントであり、管理されているエンドポイントのバックグラウンドで実行され、エンドポイントを継続的に照会してステータスを収集して維持し、指定した修正を適用して、エンドポイントに設置したポリシーを適用します。パッチ適用、ソフトウェア配布、構成管理、システムインベントリなど、実行しようとしているタスクに関係なく、1つのエージェントがこれらすべてのタスクを処理します。つまり、デプロイと保守が容易になり、エンドポイントでのリソース消費が少なくなり、信頼性と管理の柔軟性が向上します。

弾力的なデリバリー。Burke氏は、インテリジェントで構成可能なビジネスの必要性を指摘しています。これは、「情報へのより良いアクセスを可能にし、その情報を新たな洞察で補強することができ、構成可能でモジュール化されており、意思決定に応じてより迅速に変更して対応できるアーキテクチャ」と定義しています。

Burke氏は、AIエンジニアリングとHyperautomationが非常に重要になると指摘している。従来、AI開発はDevOps環境で行われており、従来のITエンドポイント管理ツールで管理することは一般的ではありませんでした。これは、環境の切り離された性質と、結局のところ、テスト型の環境から生まれたものであり、恒久的な本番環境ではないという事実によって、通常は緩和されるリスクの要素をもたらしていました。

AIエンジニアリングの構造の増加に伴い、DevOps環境は徐々に成長しており、その境界は使い切りの隔離された環境を超えて広がっており、保護されなければならない。しかし、与えられた保護が開発を阻害したり、プロセスを妨害したりしてはならない。

バークは、組織が「組織の負債」の問題を抱えていることを指摘しているが、これは彼が定義する「...多くの場合、最適化されていない、無駄のある、接続されていない、または一貫性のない技術のパッチワークによって支えられたビジネスプロセスの広範で高価なセット」である。要するに、ビジネスをサポートするツールは、プロセスを自動化できるほど柔軟性に欠けており、その結果、不要な手作業を生み出しているのです。

BigFixは、私がこれまで使った中で最も柔軟性の高いエンドポイント管理ツールであり、私は過去20年間、市場に出回っているあらゆるエンドポイント管理ツールの使用、管理、販売、学習に費やしてきました。 BigFixは、従来のエージェントベースのエンドポイント管理だけでなく、遠隔地に分散しているエンドポイントのためのエージェントレスの無線登録も提供します。BigFixのアーキテクチャは、接続タイプや速度に関係なく、どこでもエンドポイントを管理できるように構築されています。さらに、BigFixには、ほぼあらゆるタイプのシナリオに対応する数万のポリシー・テンプレートが用意されています。これらのテンプレートは、追加のニーズに対応するために変更したり、新しいテンプレートを作成したりすることもできます。 BigFixは、ビジネスを実行するために必要なプロセスを定義してサポートします。

2020年は多くの企業にとって予想外の課題が発生し、2021年には労働者中心の、ロケーションの独立性、レジリエンスの高いデリバリーをサポートするために変化が必要であることを、ほとんどの人が実感しています。もしかしたら2021年は、インフラストラクチャを思い通りに管理できるエンドポイント管理プラットフォームに目を向ける年なのかもしれません。2021年はBigFixに注目する年になるかもしれません。

BigFixの詳細については、BigFix.comをご覧になるか、HCLソフトウェアのセールス・スペシャリストにお問い合わせください。

BigFix、RHEL 版の Fixlet をサポート終了時に提供

2020/11/11 - 読み終える時間: 2 分

BigFix offers Fixlets for RHEL versions at End of Support の翻訳版です。

BigFix、RHEL版のFixletをサポート終了時に提供

2020年11月10日

著者: Cyril Englert / Solution Architect

2020年11月、Red Hat Linux 6 はメインストリームのサポート終了を迎えます。現在のユーザーは、サポートされている Red Hat Enterprise Linux (RHEL) バージョンに移行するか、Red Hat から拡張サポートを取得することをお勧めします。拡張サポートを取得した場合は、HCL から以下の製品のいずれか 1つまたは両方を購入できます。

- RHEL 5 と 6 用 BigFix 拡張パッチ (現行サポートリリース用と、入手可能な RHEL 5 と 6 の ELS 拡張サポートリリース用)

- RHEL 用 BigFix 拡張パッチ (RHEL 5、6、7、8を含む、現在利用可能なすべての RHEL ELS および EUS 拡張サポート・リリース用)

どちらの製品も、IBM Z を除くすべての RHEL プラットフォームに継続的なコンテンツ配信を提供します。 RHEL 向け BigFix Extended Patch for RHEL 製品は、顧客が拡張サポートコンテンツを手動で発見し、キュレーションし、テストし、パッケージ化する必要性が不要になります。

前提条件: 11 月 13 日に提供されるこれらの新製品には、以下の BigFix および Red Hat 製品が必要です。

- RHEL Extended Lifecycle Support (ELS) および RHEL Extended Update Support (EUS)

- BigFix Patch、BigFix Compliance、または BigFix Lifecycle

詳細は、こちらの記事を参照してください。

詳細については、Red Hat カスタマーポータルの最近の記事を参照してください。新しい HCL オファリングの詳細については、BigFix Extended Patch for RHEL データシートをダウンロードしてください。

www.BigFix.com にアクセスするか、BigFix のセールススペシャリストまたはビジネスパートナーにお問い合わせください。

TrickBot や Ryuk の攻撃が心配? HCL BigFix は重要な防衛と修復機能を提供

2020/11/4 - 読み終える時間: 3 分

TrickBot や Ryuk の攻撃が心配? HCL BigFix は重要な防衛と修復機能を提供

2020年11月3日

著者: Ben Dixon / HCL BigFix Technical Marketing Manager & BigFix Evangelist

今年に入り、多くの金融機関や医療機関で Ryuk ランサムウェアの攻撃が大幅に増加しています。Ryuk は実は多段階攻撃の最終段階で、EternalBlue の脆弱性を利用して企業のネットワークを介して拡散する TrickBot トロイの木馬に先行しています。Ryuk は、攻撃の最終段階でシステムを暗号化して身の代金を要求する「ビジネス」ペイロードです。

攻撃のプロセスは、悪意のあるリンクを含むフィッシングメールから始まる。Trustwave SpiderLabs Digital Forensics and Incident Response のディレクターである Shawn Kanady 氏によると、攻撃者の 90%はフィッシングメールから攻撃キャンペーンを開始するそうです [1]。その理由は?簡単で低コストの配信方法であり、最近のフィッシングメールはユーザーをターゲットにしており、非常に説得力のあるものになっています。マルウェアは感染したシステムに組み込まれ、駆除するのは困難です。

BigFixユーザーのための推奨事項

パッチ:CVE-2017-0144 ((Eternal Blue)の脆弱性に対応) を確認します。

- 無効化: ネットワーク内のSMBvlを無効化し、最低でもSMBv2を必要とします。

- 検出: ネットワークスキャンを検出し、承認されていないホストを可能な限り迅速に封じ込め/無効化します。

- 回避: 感染したシステムへの管理者アカウントでのログインを避けます。

- 検討: 漏洩したクレデンシャルをフラッシュするために、ネットワーク全体のパスワードリセットを検討してください。

- 継続: 重要なエンドポイントのすべてにおいて、BigFixの高度な可視性と継続的なコンプライアンスを第一の予防策として活用し、攻撃の表面を減らして将来の攻撃を阻止します。

防衛の奥深さ

システムへのマルウェアの感染を防ぐツールは 1つではありませんが、この2つのアイテムがなければ、他の何をするにしても「モグラたたき」のようなものであることは確かです。これらの最前線の防御策を確立することで、これらの防御策が破られたときに存在する危険性に焦点を当てることができます。悪い役者は頭が良く、教育やフィルターに対抗する方法を考え出します。このような理由から、私たちには詳細な防御が必要であり、BigFix はシステム上のマルウェアとの戦いを支援することができます。ここでは、3つの防御領域を見てみましょう。BigFix が提供するリアルタイムの可視性、迅速な対応、継続的な実施が、これらの攻撃との戦いにどのように役立つかを見てみましょう。

システムへのパッチ適用

TrickBot/Ryukの対処法

Crowdstrike では、エンドポイントからTrickBotマルウェアを手動で削除するための3つのステップを推奨しています。これらのステップはBigFixで簡単に自動化することができます。

Crowdstrikeによると、TrickBot マルウェアによるシステムへの影響を防ぐための対策の 1つとして、CVE-2017-0144(Eternal Blue)の脆弱性に確実に対処すること [2]、つまり Microsoft MS17-010 Security Update を適用することが挙げられています。このパッチは 2017年3月に公開されてから 1200日以上が経過していますが、今でもインストールを勧められています。パッチ適用がそんなに重要なら、もっと真剣に取り組んでみてはどうだろうか。今日この脆弱性に対処していないシステムは、Ryuk ランサムウェアの配信を容易にする TrickBot トロイの木馬の脆弱性を持つ可能性があります。

ほとんどの企業では、パッチ管理プログラムを導入していますが、パッチ適用プロセスに追いつくことが不可能だと感じています。その理由の 1つは、エンドポイントのコンプライアンス状態を可視化できていないことです。BigFix を使用することで、エンドポイントの状態をリアルタイムで可視化することができます。また、自動化されたパッチポリシーを実装して、新しいパッチ、更新されたパッチ、および置き換えられたパッチを自動的にチェックし、システムが最新のパッチリリースに準拠した状態を維持できるようにすることもできます。これにより、毎月脆弱性から保護され、2017年や他の年にリリースされたパッチを気にする必要がなくなります。

セキュリティ構成の強制

セキュリティ設定項目を実装し、実施する。パッチ対応と同様に、ネットワークやそれにアクセスするシステムのセキュリティ設定にも気を配る必要があります。また、ハードニングとも呼ばれるシステム設定の実施に関しても、積極的に対応しなければなりません。

TrickBot や Ryuk は、SMBv1 のようないくつかの誤設定を悪用しています。BigFix は、Center for Internet Security (CIS) BenchmarksやDISA (Defense Information Systems Agency) Security Technical Implementation Guidelines (STIGs) などのセキュリティ設定を強化するためのお手伝いをします。BigFix を使用して、これらのチェックリストを環境に適用し、推奨される構成と設定値を強制します。また、BigFix はポリシーを使用して環境内のシステムにこれらの構成設定を強制し、悪質な行為者による脅威に対する継続的なコンプライアンスを保証します。

BigFix を使用して、侵入の痕跡を特定し、修復します

防御のオーケストレーション

BigFixは、場所や接続タイプに関係なく、すべてのエンドポイントで環境の継続的なコンプライアンスを維持するためのポリシー施行を提供します。

BigFix はフル機能のEDRソリューションではありませんが、管理しているすべてのエンドポイント上の既知の脅威指標を検出し、指定した条件や指標を通知することができます。Ryuk と TrickBot は、分析するのに十分な期間が経過しており、インストールフォルダー、ファイル名とハッシュ、レジストリ設定、実行中のプロセスなど、それぞれの構成要素は、マルウェアのリリース間に多少変化しても既知です。

Crowdstrike では、エンドポイントから TrickBot マルウェアを手動で削除するための3ステップのプロセスを推奨しています [3] が、これらのプロセスは BigFix を使用して自動化することができます。

- ステップ1. 悪意のあるプロセス(注入された svchost)を殺す。BigFix は実行中のプロセスの存在を監視し、特定された場合はプロセスを停止させることができます。このプロセスは、必要に応じて何度でも自動的に実施することができます。

- ステップ2. 永続性メカニズム(スケジュールされたタスク、サービスなど)を見つけて削除する。BigFix は、実行中のサービスの存在を監視して停止するだけでなく、状態を変更してサービスを削除することができます。また、BigFix はスケジュールされたタスクを判断して削除することもできます。

- ステップ3. ディスクアーティファクト(バイナリやディレクトリなど)の削除 プロセスやサービスを停止して排除した後、BigFix を使用して、ファイルやフォルダー、レジストリエントリなどの存在を発見し、これらのアーティファクトの存在を管理者に通知することもできます。

WannaCry ランサムウェア攻撃と同様に、BigFix は暗号化されたファイル(Ryuk の場合は拡張子が「.ryk」のファイル)の存在を警告し、他の人に影響を与えないようにシステムを隔離するなどの措置を取ることができます。

教育と認識

エンドユーザーを教育することも、TrickBot や Ryuk の予防と軽減のための重要なステップです。ユーザーがメールのリンクをクリックしないことを知っていれば、フィッシング攻撃が成功する確率は大幅に低下します。サイバー教育ですべての攻撃を止めることはできませんが、適切な教育を行うことで差をつけることができます。 その他の仕事に役立つツール

教育に加えて、受信メールをフィルタリングするためのメールゲートウェイなど、具体的にメールの問題に対処するためのツールを導入する必要があります。メールがユーザーに届かないようにしたり、不審なリンクや添付ファイルを取り除くことができれば、攻撃が成功する可能性はさらに低くなります。

警戒!

BigFix は、エンドポイントを保護する作業をより管理しやすくしますが、セキュリティを認識するプロセスでは、警戒心を持つ必要があります。悪質な行為者は、あなたと同じくらい脆弱性について知っており、パッチが適用されていないシステムでは 1日1日が経過するごとに、その脆弱性を悪用しようとする可能性があることを覚えておいてください。

BigFix は、脆弱性の可視性、脆弱性に対応するために必要なツール、およびロケーションや接続タイプに関係なく、すべてのエンドポイントの環境で継続的なコンプライアンスを維持するためのポリシーの実施を提供することで、防御のオーケストレーションを支援することができます。

現在 BigFix のお客様ではない場合は、BigFix が提供する機能とメリットのデモンストレーションをご希望の方は、こちらまでご連絡ください。システムにマルウェアが侵入しないようにするためのお手伝いをさせていただきます。

[1] Colon, Marcus, Analysis, Advice and Predictions from a Ransomware First Responder, August 27, 2019, (https://www.trustwave.com/en-us/resources/blogs/trustwave-blog/analysis-advice-and-predictions-from-a-ransomware-first-responder/)

[2] Hanel, Alexander, Big Game Hunting with Ryuk: Another Lucrative Targeted Ransomware, January 10, 2019, (https://www.crowdstrike.com/blog/big-game-hunting-with-ryuk-another-lucrative-targeted-ransomware/)

[3] Campbell, Ryan and Cargill, Devin, Automating Remote Remediation of TrickBot via Falcon’s Real Time Response API: Part 1, July 7, 2020, (https://www.crowdstrike.com/blog/automating-remote-remediation-of-trickbot-part-1/)

BigFix のモダンなクライアント管理に新たな機能が追加されました

2020/11/3 - 読み終える時間: 2 分

BigFix Modern Client Management Delivers New Capabilities の翻訳版です。

BigFix のモダンなクライアント管理に新たな機能が追加されました

2020年11月3日

著者: Marcus Hayden / HCL BigFix Technical Advisor

MCM とは?

BigFix モダンクライアント管理は、BigFix V10 の一部としてプラットフォームに導入された新機能です。MCM は、Windows 10 と macOS (10.15以降) に固有のモバイルデバイス管理 (MDM) 技術を活用し、BigFix エージェントをインストールすることなく、これらのデバイスの登録と管理を支援します。

MCM for BigFix

BigFixは、さまざまなバックグラウンド (Windows、Linux、物理、仮想、オンプレミス、クラウド) からエンドポイントを管理できるため、常に人気を博してきました。Windows 10 および macOS デバイスの MDM 技術を活用することで、BigFix愛好家はBigFixウェブポータルにアクセスし (企業ネットワーク上または企業ネットワーク外から)、企業の認証情報を使用してデバイスを BigFix 管理用に登録することができます。デバイスが登録され、BigFix にレポートされると、エンドポイントのネイティブ MDM 機能を介してデバイスの管理を継続するか、エンドポイントがそれぞれのオペレーティング・システムがネイティブに提供している以上の管理を必要とする場合は、BigFix WebUI から BigFix エージェントをシームレスに展開することができます。

BigFix MCM ではどのような機能が利用できますか?

デバイスが MCM に登録されると、デバイスのコレクションを管理するためのポリシーを定義したり、単一のエンドポイントまたはエンドポイントのセットに一般的に使用されるアクションを発行したりすることができます。BigFix MCM は、登録済みの MCM デバイス上でパスコードポリシー、フルディスクアクセス、およびカーネル拡張を管理する機能を提供します。BYOD (Bring Your Own Device) デバイスで強力なパスコードを確保するために、文字の長さ、ロックアウト間隔、ログインの最大試行回数などの設定を使用して、BigFix WebUI 内でパスコードポリシーを設定できます。

BYOD 戦略を有効にするには、組織は従業員を BigFix MCM ポータルに誘導して登録させることができます。登録されると、その従業員の個人的なラップトップは前述のポリシーに加入し、従業員のマシンに最大長などに適合したパスコードがあることを確認します。

BigFixの有名人のように、すぐに使えるポリシー以上のことをする必要がある場合、BigFix MCM ではカスタムポリシーを作成するオプションを提供しています。

カスタム MCM ポリシー

Windows 10 と macOS には、かなりの量の固有の MDM 機能があります。BigFix MCM を介してこれらのデバイスを管理している場合、BigFixのカスタムポリシー機能を活用することで、これらすべての機能を利用することができます。

BigFixを使用している多くの組織で特に共感を得ているユースケースの1つは、危殆化していると考えられるエンドポイントの処理方法です。例えば、リモートの Windows 10 ラップトップで不審なアクティビティが発生しているとします。BigFix MCMのカスタムポリシーを活用して、アクションを定義することができます。このアクションを展開すると、エンドポイントが Windows Defender Offline に再起動するように指示することができます。これは、BigFix MCM が Windows 10 および macOS 内のネイティブ MCM 機能とカスタムポリシーをペアリングすることで、管理者が活用できるようになった多くのユースケースの一例に過ぎません。

エンドポイント管理の進化に合わせて BigFix が適応

エンドポイント管理の分野が拡大するにつれ、BigFix の機能も成長しています。モダン・クライアント管理機能は、絶えず変化する環境をサポートするために顧客が必要とする機能を提供するためのBigFixの最新の取り組みであり、エンドポイント環境の管理方法を変更するための汎用性を提供します。BigFix MCMは、BYOD ポリシーを実装し、リモート・ワーカーをサポートするための信頼性の高い実証済みのアプローチを求める組織にとって不可欠なものです。

詳細については、BigFix Modern Client Management のデータシートをダウンロードしてください。BigFix の詳細については、製品ページをご覧いただくか、BigFix スペシャリストにお問い合わせください。

Search

Categories

- Aftermarket Cloud (2)

- AppScan (183)

- BigFix (202)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (2)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (21)

- Z (48)