BigFix のモダンなクライアント管理に新たな機能が追加されました

2020/11/3 - 読み終える時間: 2 分

BigFix Modern Client Management Delivers New Capabilities の翻訳版です。

BigFix のモダンなクライアント管理に新たな機能が追加されました

2020年11月3日

著者: Marcus Hayden / HCL BigFix Technical Advisor

MCM とは?

BigFix モダンクライアント管理は、BigFix V10 の一部としてプラットフォームに導入された新機能です。MCM は、Windows 10 と macOS (10.15以降) に固有のモバイルデバイス管理 (MDM) 技術を活用し、BigFix エージェントをインストールすることなく、これらのデバイスの登録と管理を支援します。

MCM for BigFix

BigFixは、さまざまなバックグラウンド (Windows、Linux、物理、仮想、オンプレミス、クラウド) からエンドポイントを管理できるため、常に人気を博してきました。Windows 10 および macOS デバイスの MDM 技術を活用することで、BigFix愛好家はBigFixウェブポータルにアクセスし (企業ネットワーク上または企業ネットワーク外から)、企業の認証情報を使用してデバイスを BigFix 管理用に登録することができます。デバイスが登録され、BigFix にレポートされると、エンドポイントのネイティブ MDM 機能を介してデバイスの管理を継続するか、エンドポイントがそれぞれのオペレーティング・システムがネイティブに提供している以上の管理を必要とする場合は、BigFix WebUI から BigFix エージェントをシームレスに展開することができます。

BigFix MCM ではどのような機能が利用できますか?

デバイスが MCM に登録されると、デバイスのコレクションを管理するためのポリシーを定義したり、単一のエンドポイントまたはエンドポイントのセットに一般的に使用されるアクションを発行したりすることができます。BigFix MCM は、登録済みの MCM デバイス上でパスコードポリシー、フルディスクアクセス、およびカーネル拡張を管理する機能を提供します。BYOD (Bring Your Own Device) デバイスで強力なパスコードを確保するために、文字の長さ、ロックアウト間隔、ログインの最大試行回数などの設定を使用して、BigFix WebUI 内でパスコードポリシーを設定できます。

BYOD 戦略を有効にするには、組織は従業員を BigFix MCM ポータルに誘導して登録させることができます。登録されると、その従業員の個人的なラップトップは前述のポリシーに加入し、従業員のマシンに最大長などに適合したパスコードがあることを確認します。

BigFixの有名人のように、すぐに使えるポリシー以上のことをする必要がある場合、BigFix MCM ではカスタムポリシーを作成するオプションを提供しています。

カスタム MCM ポリシー

Windows 10 と macOS には、かなりの量の固有の MDM 機能があります。BigFix MCM を介してこれらのデバイスを管理している場合、BigFixのカスタムポリシー機能を活用することで、これらすべての機能を利用することができます。

BigFixを使用している多くの組織で特に共感を得ているユースケースの1つは、危殆化していると考えられるエンドポイントの処理方法です。例えば、リモートの Windows 10 ラップトップで不審なアクティビティが発生しているとします。BigFix MCMのカスタムポリシーを活用して、アクションを定義することができます。このアクションを展開すると、エンドポイントが Windows Defender Offline に再起動するように指示することができます。これは、BigFix MCM が Windows 10 および macOS 内のネイティブ MCM 機能とカスタムポリシーをペアリングすることで、管理者が活用できるようになった多くのユースケースの一例に過ぎません。

エンドポイント管理の進化に合わせて BigFix が適応

エンドポイント管理の分野が拡大するにつれ、BigFix の機能も成長しています。モダン・クライアント管理機能は、絶えず変化する環境をサポートするために顧客が必要とする機能を提供するためのBigFixの最新の取り組みであり、エンドポイント環境の管理方法を変更するための汎用性を提供します。BigFix MCMは、BYOD ポリシーを実装し、リモート・ワーカーをサポートするための信頼性の高い実証済みのアプローチを求める組織にとって不可欠なものです。

詳細については、BigFix Modern Client Management のデータシートをダウンロードしてください。BigFix の詳細については、製品ページをご覧いただくか、BigFix スペシャリストにお問い合わせください。

HCL BigFix Days バーチャルユーザーカンファレンスを開催します

2020/11/2 - 読み終える時間: ~1 分

BigFix Days Virtual User Conference の翻訳版です。

HCL BigFix Days バーチャルユーザーカンファレンスを開催します

2020年11月2日

著者: Ben Dixon / HCL

HCL BigFix は、11月10日と11日にバーチャルユーザーカンファレンスを開催します。

2日間で 14のセッションが行われる BigFix Daysバーチャル・ユーザー・カンファレンスは、BigFix ユーザーの皆様に、活発でインタラクティブな環境 でHCL BigFixチームとつながる機会を提供します。新機能、プラットフォーム構成のヒントやテクニック、BigFix のベスト・プラクティス・コンテンツを共有するために、私たちのホーム・オフィスからあなたのオフィスまで、ライブであなたのところにお邪魔します。

カンファレンス全体に参加するもよし、半日参加するもよし、興味のあるセッションだけ参加するもよし。いずれにしても、皆様のご参加をお待ちしております。コラボレーション、情報やアイデアの共有、新しい人脈作り、新しい学びの場として、ぜひご参加ください。

日時

カンファレンスは以下の時間帯に実施されます。

- 2020年11月11日(水) 03:30 - 07:30 (日本時間)

- 2020年11月12日(水) 03:30 - 07:30 (日本時間)

詳細

イベントのアジェンダと登録リンクについては、www.hcltechsw.com/wps/portal/products/bigfix/events/bigfix-days をご覧ください。

HCL BigFix の HCL Ambassador プログラムが始動し、ノミネートが開始されました

2020/11/2 - 読み終える時間: 3 分

HCL Ambassadors Program for BigFix is live and nominations are now OPEN! の翻訳版

HCL BigFix の HCL Ambassador プログラムが始動し、ノミネートが開始されました

2020年10月30日

著者: Lisa Towles / BigFix Client Advocacy Manager

共著: Rhonda Studnick Kaiser / Director - Customer Experience BigFix

HCL Ambassador とは?

HCL Ambassador プログラムとは、HCL Software 製品のプロモーション、コミュニティーへの参加、そして他の人々を支援するために、その枠を超えた活動を行っているお客様やパートナーを表彰するプログラムです。HCL Ambassador に推薦することで、これらの方々を表彰し、促進することができます。

ノミネーション

このプログラムへのアクセスは、毎年、公募推薦、HCL審査、選考プロセスを経て決定されます。推薦は 2020年11月26日まで公募され、その後、社内選考が行われます。BigFix の新しい HCL Ambassador は 12月に発表され、任期は 2021年1月1日から開始されます。

ユーザーグループのイベントを企画したり、ブログ記事やフォーラムの記事を書いたり、トレーニングを作成したり、他のお客様が BigFix を最適に利用できるようサポートしたりした BigFix のお客様やパートナーをご存知ですか? 私たちは幸運にも、外部の顧客エコシステムの中に素晴らしい BigFix エバンジェリストがいます。そして今、あなたには、現在の役割を超えて他のお客様を支援・サポートしている個人を認識し、促進する力があります。

是非、BigFix の HCL Ambassador に推薦してください。BigFix ユーザーは、自薦もできます。

詳細はこちら

詳しくは、HCL Ambassador プログラムの Web サイトをご覧ください。

よくある質問

- HCL Ambassador とは?

HCL Ambassador とは、企業ではなく個人を表彰するプログラムで、HCL 製品の販売促進、地域社会との連携、他者への支援など、HCL の活動に貢献した人を表彰するものです。

-

Ambassador になれるのは誰ですか?

BigFix の顧客またはパートナーです。

-

どのようにして候補者を推薦するのですか?

お客様やパートナーの方は、ご自身で推薦することも、他の方を推薦することもできます。

-

このプログラムは北米のみを対象としていますか、それとも全世界を対象としていますか?

ワールドワイドが対象です。

-

Ambassador プログラムの期間は?

2021年1月1日~12月31日

-

指名プロセスとは何ですか?

オンラインのノミネーションフォームを使用して、推薦する個人についての情報を入力し、過去12ヶ月間にどのように HCL BigFix を広報しているかを示す3つの「証拠」を提出してください。

-

Ambassador になると、どのようなメリットがありますか?

- 招待制のベータプログラムやイベントへのアクセス

- 上級管理職との年 2回の電話会議

- サポートチケットの迅速なエスカレーションをサブジェクトマターエキスパートエンジニアへ

- HCL Software 製品の無償使用許諾

- HCL Ambassador ブログへのシンジケーションを通じて、公開されたコンテンツの露出度を高める

- HCL Ambassador ブランドのグッズを最大 200ドル分プレゼント

- 3月~11月の間、HCL Ambassador グッズショップをご利用いただけます。

-

HCL Ambassador として認められることは、技術的な証明になるのでしょうか?

HCL Ambassador プログラムは、技術的な認定ではなく、営業やマーケティングのツールではなく、過去 12ヶ月間に「本業以上の仕事をしてくれた人」にお返しをするための表彰プログラムであり、地域社会の発展のためのものです。

-

HCL Ambassador になると、毎年表彰されるのですか?

HCL Ambassador には 2つのタイプがあります。

- HCL Ambassador - 前年の功績に対して毎年表彰されます。

- HCL Lifetime Ambassador - 継続的に優れた業績をあげた人に贈られる、より名誉ある賞です。これは終身雇用であり、毎年の再応募は必要ありません。

さらなる詳細、ご不明点は BigFix チームの以下のメンバーにお問い合わせください。

Lisa Towles: Lisa.Towles@hcl.com Rhonda Studnick Kaiser: Rhonda.Studn@hcl.com

BigFix Compliance が CIS Benchmarks CIS Security Software Certification を取得

2020/10/21 - 読み終える時間: 2 分

BigFix Compliance awarded CIS Security Software Certification for CIS Benchmarks の翻訳版です。

BigFix Compliance が CIS Benchmarks CIS Security Software Certification を取得

2020年10月21日

著者: Cyril Englert / Solution Architect

多くの組織が BigFix Compliance を活用して、Center of Internet Services が発行するベンチマークを迅速に導入し、継続的なコンプライアンスを維持しています。CIS Benchmarks は、サイバー攻撃に対する設定関連の脆弱性を排除するために、OS やソフトウェアを安全に保護するためのベストプラクティスとして提供されています。OSやアプリケーションごとに個別のベンチマークが用意されています。BigFix Compliance は、これらの CIS Benchmarks に基づいた、すぐに使えるチェックリストを多数提供しています。組織は、これらのチェックリストをすべてのエンドポイントに適用して、CIS が推奨するベストプラクティスを一貫して効果的に適用することができます。

実際、BigFix Compliance V10は、CIS Benchmarks の CIS セキュリティーソフトウェア認証を取得した最新の製品です。詳細は CIS の Web サイト(https://www.cisecurity.org/partner/hcl/) をご覧ください。

HCL BigFix Compliance 担当プロダクトマネージャーである I-Lung Kao は、「HCL BigFix チームは、セキュリティー構成を迅速に評価し、構成の逸脱を自動的かつ継続的に修正することができる、非常に多くのすぐに使えるチェックリストを提供してきました。チェックリストは、BigFixチームによって継続的に更新され、最新のCIS Benchmarks をサポートしています。セキュリティー上の脅威の状況は常に変化しており、新しい脆弱性は常に発見されています。Windowsのような一般的な OS プラットフォームでは、CIS Benchmarks は頻繁に、四半期ごとに更新されることが多いため、BigFix Compliance の最新のチェックリストを導入して、最新の CIS Benchmarks を適用することが重要です。"

BigFix Compliance は、CIS、DISA STIG、USGCB、PCI DSS などの業界標準のセキュリティー・ベンチマークに沿った数千のすぐに使えるセキュリティー・チェックを備えた構成コンプライアンスの実装と継続的な実施に不可欠なツールとして長年にわたって確立されてきました。BigFix は、場所や接続性に関係なく、オンプレミスであろうとクラウドであろうと、IT 運用チームとセキュリティーチームがエンドポイントを完全に自動化、発見、管理、修正できる唯一のエンドポイント管理プラットフォームです。エンドポイントの限られた部分をカバーし、修復に数日から数週間を要する複雑なツールとは異なり、BigFix は他のどのソリューションよりも迅速にすべてのエンドポイントを発見し、修復することができます。

コンプライアンスの課題に対するソリューションをお探しの読者の方は、I-Lung Kao が執筆したガイド Selecting an Endpoint Compliance Solution to Improve your Security Posture (エンドポイント・コンプライアンス・ソリューションを選択してセキュリティー姿勢を改善する) をダウンロードしてください。

BigFixの詳細やデモのスケジュールについては、www.BigFix.com をご覧ください。

セキュリティー構成管理に BigFix を使用する

2020/10/14 - 読み終える時間: 4 分

Using BigFix for Security Configuration Management の翻訳版です。

セキュリティー構成管理に BigFix を使用する

2020年10月14日

著者: Ben Dixon / HCL

構成管理 (Configuration Management) は 1991年に、特にソフトウェアエンジニアリングの分野における変更の管理として定義されました。2011年までに、米国国立標準技術研究所 (NIST) は、「セキュリティーに焦点を当てた構成管理 (Security-focused Configuration Management,)」という用語を使用しており、ITセキュリティーの必須要素とみなされていました (1)。

セキュリティー構成管理とは、現在では、管理されている項目の機能的、物理的、または状態の変化を識別、制御、監視するための方法とツールを持つ正式な規律となります (2)。

セキュリティー構成管理の目標は、誤った構成を特定し、それを修正し、変更されないように監視することで、システムの攻撃面を減らすことである。その結果、ベースライン構成が組織のセキュリティー標準として施行されます。これにより、時間の経過とともに変更が加えられても、システムが期待通りに動作することを確認できます。構成設定を効果的に管理することで、変化を管理し、変化に管理されないようにします。

BigFix 構成管理を使用することで、組織は、脆弱性に対する継続的な可視性をITセキュリティー・オペレーションに提供し、その脆弱性に対応するために必要なツールをITオペレーションに提供する一連のツールを手に入れることができます。BigFix は、企業レベルだけでなく、すべてのエンドポイントで継続的なコンプライアンスを維持する能力を組織に提供します。

このブログは、システム・セキュリティーの必要性、システムを保護するために取るべき行動、およびこの保護を実施するために利用可能なツールとリソースに対処することを目的としています。その目的は、システムセキュリティーの姿勢を強化し、継続的なコンプライアンスを確保するために役立つ情報を提供することです。

リモートワークがセキュリティーリスクを悪化させる

そう遠くない昔、ほとんどの従業員はオフィスで働き、オフィスのドアはロックとネットワークファイアウォールで保護されていました。毎日のように、悪者がファイアウォールを突破しようとしていましたが、うまくいけば成功することはありませんでした。

今日では、リモートワーカーが使用するすべてのエンドポイントがターゲットになっているため、企業内にはさらに多くのドアがあります。これらのモバイル・エンドポイントは、企業のネットワーク・ファイアウォールでは保護されておらず、常に攻撃を受けています。「モバイルワーカー」は新しい概念ではありませんが、世界的なパンデミックの影響でワーカーが自宅に留まることを余儀なくされているため、2020年の間に大きく成長します。CSO Magazineが実施した調査によると、2020年の初めには、従業員の16.5%が大部分の時間を在宅で仕事をしていました。3月末にはその数は77.7%にまで上昇している (3)。悪質な行為者は悪用から休むことなく、おそらくパンデミックの間に攻撃をステップアップさせ、あらゆる角度から悪用してきたのでしょう。

重要なのは、リモートワークはそれ自体が悪いことではなく、本質的に安全ではないということです。最大の問題は、ホームネットワーク上の時代遅れの機器や設定にあるようです。多くのホームネットワークでは、ISPから提供されたモデムやルーターを使用しており、それらを設定したり更新したりする方法についてほとんど知識がありません。他のホームネットワークでは、一度インストールされても更新されていないコンシューマーレベルの機器を使用していますが、その中には、検索して悪用するのが簡単なデフォルトパスワードも含まれています。日常的に使用されているネットワークの安全性を考えると、それに接続されているシステムを安全なものにすることがより重要になります。

幸いなことに、エンドポイントを安全に保つ方法についての貴重なガイダンスがあります。Center for Internet Security は、コミュニティー主導の非営利団体であり、IT システムとデータの安全性を確保するための世界的に認知されたベストプラクティスである Controls and Benchmarks の発行を担当しています。

CIS コントロールとは?

CIS コントロールとは、組織内での優れたセキュリティー衛生を特定、優先順位付け、実装、および維持するのに役立つ一連のサイバーセキュリティーのベストプラクティスです。コントロールは3つのグループに分けられます。基本的なもの、基盤的なもの、組織的なものです。Center for Internet Securityの調査によると、基本的なコントロールのうち最初の5つだけを導入するだけで、全サイバー攻撃の85%から組織を守ることができるという結果が出ています。

CIS ベンチマークとは?

CIS 統制がベストプラクティスであるのに対し、CIS ベンチマークは、脆弱性をどのように保護するかについての具体的なガイドラインです。ベンチマークの中には、規制上の義務化されたものもあります。各ベンチマークは、パスワードの長さ、ポートアクセス、プロトコルの設定など、悪用されやすい項目について、アプリケーションやOSに特有の一連のチェックを含んだチェックリストです。これらのベンチマークを適用することで、組織は自社環境の脆弱性を特定できます。

基本的な CIS 対策の概要

前述したように、最初の数回のバック・コントロールを実施するだけで、大多数のサイバー攻撃から組織を守ることができる。ここでは、エンドポイントの安全性を確保するための取り組みにおいて、ほとんどの組織にとって重要な基本的な CIS 対策 (最初の 6 つの対策) を列挙する。

CIS Control Number 1

この管理は、ハードウェア資産のインベントリーと管理を扱う。この管理では、ネットワーク上にどのようなシステムがあるかを組織が把握する必要があります。簡単に言えば、組織は、そこにいるはずのない人がネットワーク (有線または無線) にアクセスすることを望まないということです。ネットワーク上の誰かが、ネットワーク上のすべてにアクセスできる可能性があります。組織は、誰がアクセスできるのか、何にアクセスできるのか、そして何ができるのかを管理しなければなりません。

また、コントロールナンバー1では、組織はネットワーク上のハードウェア資産の構成設定をコントロールできるようにすべきだと述べています。この可視性がなければ、組織内のエンドポイントのセキュリティー確保に着手することすら本当にできません。これが、コントロールナンバー1である理由です。

CIS Control Number 2

この制御は、ソフトウェア資産のインベントリーと制御を扱い、「ネットワーク上のすべてのソフトウェアを積極的に管理 (インベントリー、追跡、修正) し、許可されたソフトウェアのみがインストールされて実行できるようにし、許可されていないソフトウェアや管理されていないソフトウェアを発見してインストールや実行ができないようにする」能力を必要としています。

ソフトウェア資産にはお金がかかります。そのため、ソフトウェアライセンスのインベントリーを作成し、使用状況に関する情報を収集しています。しかし、不正なソフトウェアや組織にセキュリティーリスクをもたらすソフトウェアを特定するために、ソフトウェア資産の棚卸しも行っています。ソフトウェアのインベントリーを作成して、何がインストールされているかを確認し、承認されたソフトウェアと承認されていないソフトウェアを識別することができるようにしたいのです。ソフトウェアをホワイトリスト化できれば、それに越したことはありません。ホワイトリストは承認されたもののリストであり、リストにないものは承認されていないということを覚えておいてください。ソフトウェアは、リスクがあるからといって、リスクがあるわけではありません。

CIS Control Number 3

このコントロールは、継続的な脆弱性管理を管理します。これは、脆弱性を特定し、修正し、攻撃者の機会を最小化するために、新しい情報を継続的に取得し、評価し、対策を講じる能力のことです。

第一の要件は、容易に悪用される可能性のある既知のソフトウェアの脆弱性を修正するために、できれば定期的なスケジュールで、オペレーティング・システムとアプリケーションの自動パッチ適用を行うことです。また、同管理では、自動化された脆弱性スキャンツールの使用、脆弱性修正の優先順位をつけるためのリスク評価プロセス、スキャン結果の経時的な比較を推奨しています。

脆弱性管理とは、発見だけではなく、発見と改善を意味するものであることに言及しておくことが重要です。単に脆弱性を発見して優先順位をつけることは、脆弱性評価として知られており、セキュリティー構成管理の貴重な要素ではあるが、継続的な脆弱性管理のすべての要件を満たすものではありません。

CIS Control Number 4

このコントロールは、管理者権限の制御された使用をカバーし、コンピュータ、ネットワーク、およびアプリケーション上の管理者権限の使用、割り当て、および設定を追跡、制御、防止、および/または修正するために使用されるプロセスとツールを含みます。

システム管理者は、時間とエネルギーを節約するために近道をすることがよくあります。なぜシステム管理者は、管理者アカウントに既にログインしているのに、ユーザーアカウントでログインしなければならないのでしょうか?なぜシステム管理者は、何もできないときに私に連絡してくることを知っていながら、ユーザーのアクセスを制限しなければならないのでしょうか?そして、セキュリティーの暴露を引き起こすショートカットのリストは、まだまだ続きます。

管理者は企業内で起こるすべてのことをコントロールできないので、組織が管理者権限の使用をコントロールし、それらを使用する人の行動を監査することが重要です。今日のオペレーティング・システムは、セキュリティーではなく、使いやすさを目的として構築されているため、組織は、管理者権限を持つ者を制限し、どのような行動を取るかを監査することによって、オペレーティング・システムを安全にしなければならない。

CIS Control Number 5

この管理では、モバイルデバイス、ラップトップ、ワークステーション、およびサーバー上のハードウェアとソフトウェアの安全な構成を対象としています。この管理の最初の部分では、構成管理を制御するための変更管理プロセスの実装を義務づけており、次の部分では、攻撃者が脆弱なサービスや設定を悪用することを防ぐためのこのプロセスの実施について説明しています。

最初にプロセスを実装してから、そのプロセスをサポートするツールを見つけてください。システムにパッチを当てたり、ソフトウェアを提供したりするために使用するツールのように、ツールを中心にプロセスを構築すると、ツールの能力を超えてプロセスを調整することができません。

我々のプロセスはビジネスをサポートすべきであり、ツールはプロセスをサポートする能力を持つべきです。

CIS Control Number 6

この管理は、監査ログの維持、監視、および分析に焦点を当てています。組織は、攻撃を検知し、理解し、または攻撃から回復するために、イベントログを収集、管理、分析しなければなりません。

私たちの組織が最初の5つのコントロールを実施している完璧な世界では、監査ログをチェックする理由はありません。しかし、世の中は完璧ではないので、組織は定期的にログを監視し、分析する必要があります。そうしないと、重要なイベントや変更を見逃す可能性があり、組織は同じ問題に繰り返し対応することになる運命にあります。

覚えておくべきことがいくつかあります。第一に、ログはオンにしておく必要があります。第二に、ログのタイムスタンプが一貫しているように、同期化された登米ソースを使用してください。次に、ログを保存するシステムに十分なスペースがあることを確認してください。最後に、定期的にログをレビューして異常を探し、環境で何が通常発生しているかを理解する。この点では、SIEM (System Information & Event Management) やログ解析ソフトが役立ちます。

BigFix によるセキュリティー構成管理

BigFix は、エンドポイントを常にコンプライアンスの状態に保つことで、エンドポイントの保護において、反応しないのではなく、プロアクティブな対応ができるようにします。BigFix は、ITセキュリティー・マネージャが脆弱性を継続的に可視化し、IT運用チームが脆弱性に対応するために必要なツールを提供するソリューションを提供します。BigFix を使用すると、企業ネットワークから外れたエンドポイントであっても、環境内のすべてのエンドポイントに適切な CIS チェックリストを実装できます。これにより、BigFix は、企業レベルだけでなく、すべてのエンドポイントで継続的なコンプライアンスを維持できます。以下に、BigFix がどのようにしてそれを達成するかを示します。

脆弱性評価

BigFix には、CIS ベンチマークを含む数千もの事前設定済みのすぐに使えるチェックが含まれています。チェックが管理されているエンドポイントに適用されると、エンドポイントのコンプライアンス状態を可視化できます。BigFix は、エンドポイントのコンプライアンス状態を継続的に評価し、その状態を BigFix サーバに報告するインテリジェントなエージェントを利用して、環境の脆弱性の可視性を提供します。

脆弱性の修復

すべてのエンドポイントにすべてのパッチを適用することで、すべての脆弱性が確実に対処されていることを確認するというのは、簡単な解決策のように思えるかもしれません。問題は、エンドポイントが脆弱性を抱えているかどうかがわからなければ、それがいつ、あるいはいつ修正されるかわからないということです。それは、薬が対処してくれる症状が出たときのために、必要のない薬を毎日飲んでいるようなものです。第二に、パッチのインストールの中には、その内容が適用されない場合に失敗するものがあります。パッチが適用できなかったから失敗したのか、それとも他の理由で失敗したのか?さらに、パッチや設定の中には、適用できなくても適用できるものがあり、何かを壊す可能性があります。幸いなことに、パッチや関連性や適用可能性の条件は BigFix のコンテンツに組み込まれているため、必要な場所にのみパッチがインストールされることを保証します。

組織は、脆弱性評価と脆弱性修正のために異なるツールを使用する可能性がありますが、BigFix にこれら2つの機能を統合することで、企業全体の脆弱性管理を合理化し、ITセキュリティーチームと運用チームの両方の労力を削減することができます。

継続的な実施

脆弱性を特定して修復した後、組織はコンプライアンスを維持するために、その状態を維持することを保証しなければなりません。評価と修復プロセスを達成するために脆弱性のスキャンとレポートを繰り返す必要がある他のツールとは異なり、BigFix はエンフォースメントを統合しているため、エンドポイントが継続的にコンプライアンスを遵守することができます。

BigFix エージェントは、管理されているエンドポイントのバックグラウンドで継続的に実行され、パッチの状態や構成設定 ( CIS チェックリストに記載されているような設定) を分析します。設定が指定したものと異なる場合は、システム上の設定を指定した値に変更します。構成が設定されるかパッチが適用されると、BigFix はシステムを監視して、その構成項目の値が変わらないことを確認します。また、何らかの理由で設定が変更された場合は、BigFix がチェックリストで指定した設定に戻します。

BigFix コンプライアンスは、可視性、レスポンス、およびエンフォースメントを統合

市場には、1つ以上の関連するITプロセスをサポートするコンプライアンス管理製品が数多く存在します。BigFix は、可視性、対応、実施を提供する唯一のソリューションであり、継続的なコンプライアンスの特定、修正、維持を可能にします。BigFix は、環境に対する継続的な可視性を提供するソリューションであり、組織は脆弱性を発見するだけでなく、脆弱性に対応することができます。また、同様に重要なこととして、BigFix を使用することで、組織はどこにいても、すべてのエンドポイントで継続的なコンプライアンスを維持できます。

エンドポイントのパッチ適用とコンプライアンスの維持についての詳細は、www.BigFix.com をご覧ください。

(1) Jackson, W. (2011, August 16). NIST offers tips on security configuration management. Retrieved from Government Computer News: https://gcn.com/articles/2011/08/16/nist-configuration-security-rules.aspx

(2) Johnson, A., Dempsey, K., Ross, R., Gupta, S., & Bailey, D. (2011 (Updated 10-10-2019)). NIST Special Publication 800-128: Guide for Security-Focused Configuration Management of Information Systems. US Department of Commerce.

(3) Bragdon, B. (2020, April 1). Pandemic impact report: Security leaders weigh in. Retrieved from CSO: https://www.csoonline.com/article/3535195/pandemic-impact-report-security-leaders-weigh-in.html

BigFix: COVID-19 のロックダウンが延長される中でのサイバーセキュリティーの問題

2020/10/6 - 読み終える時間: 2 分

Cybersecurity Issues Amid an Extended COVID-19 Lockdown の翻訳版です。

COVID-19 のロックダウンが延長される中でのサイバーセキュリティーの問題

2020年10月5日

著者: Jeremy McNeive / Public Relations Manager

先週、HCL BigFix のジェネラル・マネージャー兼副社長である Kristin Hazlewood は、CyberTheory が主催するサイバーセキュリティー・リーダーシップ・パネルに参加しました。以下は、「サイバーセキュリティ・リーダーシップ」をテーマにした「COVID-19のロックダウンが延長された中での継続的な問題」のトピックについてHazlewood が語ったコメントです。

質問: デバイスやユーザーをプロキシとして利用して企業ネットワーク内のより価値の高い資産に到達する、より複雑なマルウェアの新たな波は、今回のロックダウン中の最大の潜在的な脅威の一部です。この新しい現実の中で、新しい脅威に対応するために新しいテクノロジーに頼ることができるのか、また、それらを十分に迅速に実装することができるのでしょうか。

Hazlewood: エンドポイントの継続的なコンプライアンスの維持を支援するために、インフラストラクチャー内にそれらのセーフティネットを持つことで簡単に対処できる基本的なことを忘れないようにしましょう。自宅で仕事をしているときに、子供がノートパソコンをちょっと貸してくれと言って、その後帰ってきて驚いたことに、自分のシステムに何かが起きてしまったということは、とても簡単なことなのです。

質問: ここ数ヶ月の間、サイバーセキュリティー・コミュニティーは、COVID-19のテーマを囮として、あるいは悪意のある活動を識別や検出から隠す方法として使用する多数の攻撃ベクターを観察してきました。北朝鮮の国営ハッカーは、COVID-19 をテーマにしたフィッシングメールをシンガポール、日本、米国、韓国、インド、英国の 500 万人以上の企業や個人に送信し、個人情報や金融データを盗み出そうとしました。このような新しいメールフィッシングの手法を跳ね返すために、私たちは何をしているのでしょうか?また、それは純粋に人間の問題なのか、それともテクノロジーによる解決策はあるのでしょうか?

Hazlewood: トレーニングとテクノロジーの組み合わせです。今日のリモートワーカーは IT の専門家ばかりではないことを心に留めておかなければなりません。さらに、COVID-19 に対する感情の高まりも加わり、人々はフィッシング攻撃の影響をさらに受けやすくなっています。これらの攻撃に対抗するために、適切なITとセキュリティーのインフラを整備することが、今ではさらに重要になっています。教育は重要ですが、私たちは人間性に注意を払わなければなりません。何度か失敗することもあるでしょう。最終的には、フィッシング攻撃は環境に潜む脆弱性を突くことができて初めて可能になるので、組織が脆弱性を可視化してリスクのある場所を理解し、対策を講じることができるようにするためのツールを持つことが絶対に重要です。

質問: クラウド・コンピューティングへの依存度が高まっている中で、サイバーセキュリティーの観点から最も重要なのはどのような問題でしょうか?エンドユーザーのための過大な依存やプロバイダーと不十分なデリジェンス、第三者による報告のギャップ(SOC2は誰が行っているのか)、MFAや構成管理のような技術的な制限でしょうか?

Hazlewood: ステップ 1 は可視性を持つことです。自分たちのチームがクラウドで何を実行しているのかを知らない組織がたくさんあります。わからないとコントロールも保護もできません。より多くのツールと教育が必要で、より多くの構成とリスクがあることを理解している組織が増えてきています。それは、組織自身とクラウド・プロバイダーが何をもたらすかという責任の共有モデルです。

質問: リモートワークの増加により、2020年には仮想プライベートネットワーク(VPN)とクラウドサービスに攻撃者が集中しますが、昨年のペネトレーションテストのデータによると、クラウドインフラへのアクセスを得るための最良の方法として、多くの侵害がすでにクレデンシャルに焦点を当てていました。パスワードスプレーは、外部からの攻撃者のトップテクニックであることが続いていました。また、WMI と RDP のエクスポージャに対するパッチ適用は依然として課題となっています。リモートワークへの依存度が高まっている世界で、この脅威に対抗するための最も効果的なアプローチは何だと思いますか?

Hazlewood: パスワードがなくなるわけではありませんが、私たちはパスワードから離れたいと思っています。しかし、安全で強制力のあるパスワードポリシー、行動分析の多要素レイヤリング、最小特権の原則を確認することです。これが最初の防御線です。次に、対応について議論し、これらの攻撃が起きているのを見たときに対応する方法があるかどうかを確認してください。どのようにシステムを隔離しますか?どのようにして組織をまとめて対応しますか?

質問: 2021年のサイバーセキュリティーロードマップで最も重要な要素は何でしょうか?

Hazlewood: 「セキュリティーチームと IT チームの連携」です。 多くの場合、セキュリティーチームは知識とツールを持っていますが、IT チームは実装と実施のための人手を持っています。多くの組織では、異なるツールを使用していたり、異なる言語を使用していたり、優先順位が異なっていたりと、このような断絶を目の当たりにし続けています。残念ながら、多くの侵害は、2つのチームが思うように連携していないことが原因となっています。

リーダーシップパネルの詳細はこちらをご覧ください。

HCL BigFix は IBM License Metric Tool (ILMT) として利用可能です

2020/10/5 - 読み終える時間: 2 分

BigFix Inventory V10 Validated Equivalence to IBM License Metric Tool (ILMT) の翻訳版です。

BigFix Inventory V10 は IBM License Metric Tool (ILMT) との同等性の検証を完了

2020年10月5日

著者: Cyril Englert / Solution Architect

HCL BigFix Inventory を使用すると、インフラストラクチャにインストールされているソフトウェア資産の最新のインベントリを維持し、ハードウェアに関する情報を収集し、企業のライセンス・コンプライアンスを確保することができます。BigFix Inventory を使用すれば、どのようなソフトウェアがあり、どこに配備され、どのように使用されているかを常に把握できます。

IBMとHCLは、IBM Virtualization Capacity レポートのための IBM License Metric Tool (ILMT) の代替ソリューションとして BigFix Inventory を継続的に受け入れるための協業契約を締結しました。新しいリリース/アップデートが IBM によって検証された場合、お客様は BigFix Inventory を IBM 仮想化キャパシティーレポート用に使用できるようになります。BigFix Inventory V10.0.0 および V10.0.1 は IBM によって検証されており、BigFix Inventory を使用する組織は IBM Virtualization Capacity ライセンスの要件を満たすことができます。詳細は PDF をご覧ください (英語版、日本語版)

BigFix Inventory のシニア開発マネージャーである Malgorzata Jablonska 氏は、「サブキャパシティのお客様が環境をアップグレードする前に、IBMによるBigFix Inventoryの最新リリースの検証を必要としていることを理解しており、今後もIBMと協力して BigFix Inventory の将来のリリースの検証を行っていきます」と強調しています。

HCL は、以下のような BigFix Inventory の付加的な利点をすべて提供しながら、ILMT に代わる検証済みのインベントリーを提供することに専念しています。

- IBM のソフトウェアだけでなく、Windows、UNIX、Linux、macOS をサポートするソフトウェア・インベントリー・ツール

- ホスト名、DNS名、OS、ネットワークの詳細、CPU の詳細、ディスクの詳細、RAM、ベンダー、シリアル番号を収集するハードウェア・インベントリーツール

- ソフトウェアが使用されているかどうか、どのくらいの頻度で使用されているかを組織が判断するのに役立つソフトウェア測定機能

- ベンダー監査に迅速に対応できるため、組織はソフトウェアライセンスのコンプライアンスを維持し、ソフトウェアの総支出を削減し、コンプライアンス違反の罰金やペナルティーのリスクを排除できます

- ServiceNow© ServiceGraph Connector for BigFix を使用して、エンタープライズ ServiceNow CMDB を最新の状態に保ちます。

BigFix Inventory は多くの組織で効果的な資産管理戦略の重要なコンポーネントです。デモを予約、BigFixスペシャリストにご相談ください。

詳細については、www.BigFix.com をご覧ください。

BigFix でパッチコンプライアンスを維持して危機を回避する

2020/9/24 - 読み終える時間: 2 分

Avoid a Crisis, Stay in Patch Compliance with BigFix ! の翻訳版です。

BigFix でパッチコンプライアンスを維持して危機を回避する

2020年9月23日

著者: Ben Dixon / HCL

9月18日に DHS が CVE-2020-1472 を対象とした緊急指令を発表したとき、多くの人々の注目を集めました - DHS が各機関に脆弱性のあるシステムへのパッチ適用を要求したのではなく、パッチ適用までの道のりが非常に短い(96 時間未満)ということです。実際、この脆弱性は1ヶ月以上前に発見され、マイクロソフトは 8月11日にパッチをリリースしました。では、なぜ 1ヶ月後に指令が出され、なぜエンドポイントがすでに CVE に対応していなかったのでしょうか?なぜなら、何ヶ月も、場合によっては何年もパッチが適用されないままになっているエンドポイントはたくさんあるからです(平均は 200日程度)。

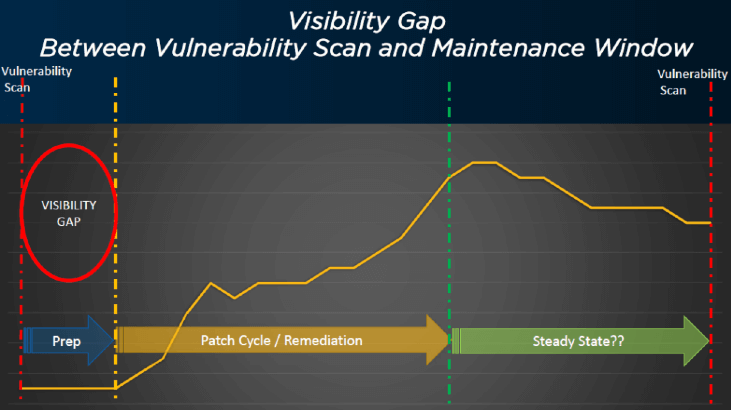

脆弱性のスキャン

ステップ 1 は、明白なものです:環境の脆弱性をスキャンし、脆弱性スキャナの結果に注意を払います。ほとんどの組織では、何らかのスキャナを採用しているので、スキャンを実行して結果を分析してください。しかし、スキャンはある時点で実行されるため、スキャン後に何が起こるかわからないということを覚えておいてください(毎月スキャンすると、CVE 2020-1472 のような脆弱性を見逃してしまうかもしれません!)。この問題を克服する方法について、もう少し詳しく説明します。

防衛の詳細

ステップ 2 は、おそらくかなり明白なことだと思いますが、仕事を確実にこなすために、複数のツールを持っていると良いこともあります。一見同じことをするように見えるツールを2つ持っていても何も問題はありませんが、それが異なる方法で行われている場合は特にそうです。例えば、月に一度は脆弱性スキャンを実行し、週に一度はパッチコンプライアンススキャンを実行するとします。いくつかの例外を除いては、ほとんど同じものを探していることになります。市場に出回っているすべてのセキュリティツールを購入する必要はありませんが、冗長性があることは悪いことではありません。

脆弱性への処方箋

これは簡単そうに見えても、実際には私たちを悩ませるものであり、CVE-2020-1472 に関する問題の核心をついています。DHS が CVE に準拠しているのであれば、適用されるすべてのエンドポイントにパッチが適用されていれば、DHS がこの指令を出すことはなかったでしょう。そして、これはセキュリティパッチであれ、設定項目であれ、何度もそうなっているようです。Microsoft や RedHat のようなベンダーがパッチを出してきたら、私たちはできるだけ早くパッチを適用する必要がありますが、その理由は次のとおりです:ソフトウェアベンダーは常に自社の欠陥を見つけられるわけではありません。そのため、パッチがリリースされたときには、すでに既知の脆弱性であり、脆弱性の説明も含まれており、しばしばエクスプロイトの説明も含まれていることがあります。それは、駐車したガレージで新車の鍵を失くしたようなものです。泥棒がしなければならないことは、フォブをクリックして少し歩き回り、車が「ここにいるよ!」と反応するのを聞くことです。

プロセス、変更管理、メンテナンスウィンドウなどがありますので、パッチを当てればいいという単純なものではありません。しかし、私たちはすでに知っている脆弱性を修復するために、より良い仕事をする必要があります。そして、一度脆弱性を修正したら、その脆弱性が修正された状態を維持するための仕組みが必要です。

では、手元にある脆弱性を確認し、脆弱性に対応し、その後も環境のコンプライアンスを維持するためには、他に何ができるでしょうか?

ツールセットに BigFix を追加する

そこで登場するのが BigFix です。BigFix は、IT セキュリティ・マネージャに脆弱性の継続的な可視性を提供し、IT オペレーション・チームが脆弱性に対応するために必要なツールを提供するセキュリティ・プラットフォームです。これにより、BigFix は、企業レベルだけでなく、すべてのエンドポイントで継続的なコンプライアンスを維持する能力を提供します。

BigFix は、パッチがインストールされているかどうかをチェックするだけでなく、脆弱性が存在するかどうかをチェックします。大規模な組織にパッチを適用するためにツールを使用したことがある人なら、すべてのパッチが最初から適用されるわけではないことを知っているでしょう。また、コンピュータの再起動が保留されている場合にパッチがインストールされない場合や、パッチがインストールされているように見えても実際にはインストールが成功していない場合もあります。BigFix を追加すると、パッチを展開するだけでなく、展開メカニズムの背後で脆弱性が本当に修正されたかどうかをチェックできます。

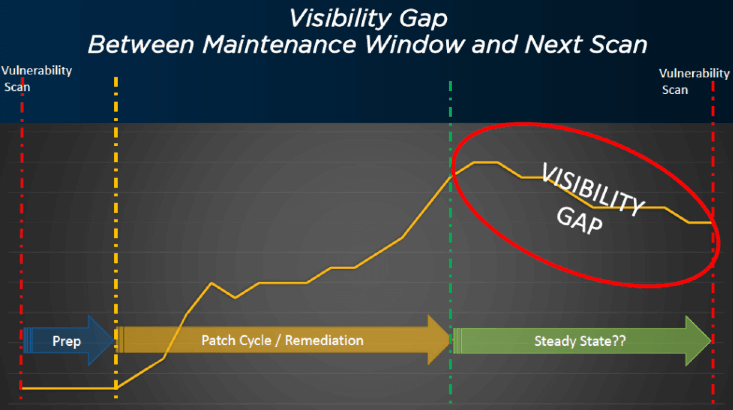

可視性のギャップに対処する

脆弱性対策の世界では、いくつかの可視性のギャップがあります。最初のものは、先ほども触れたように、脆弱性スキャンの直後に発生します。スキャン時に存在していた脆弱性を知ることはできますが、スキャンは時間のスナップショットであるため、その後に起こることは何もありません。

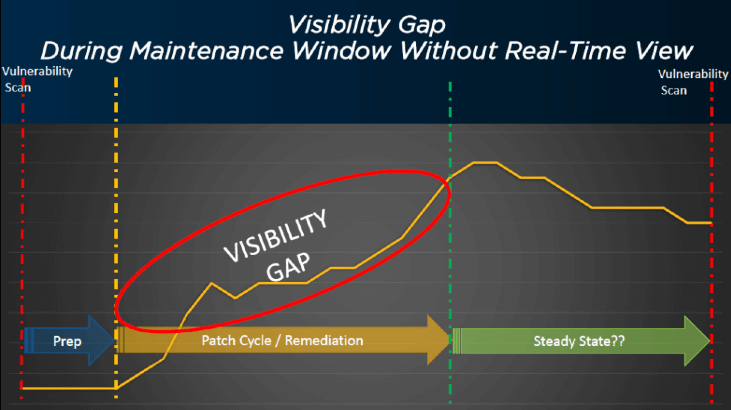

2番目の可視性のギャップは、運用チームが修復プロセスを実行している間に発生します。例えば、金曜日の夜にパッチ適用を開始し、日曜日の朝までにプロセスを完了させるとします。この間は目の前の仕事を達成することに集中し、進捗状況を評価するためにレポートを実行するために継続的に停止することはありません。

従来のポイント・イン・タイムのスキャン・ツールとは異なり、BigFix は、管理されているエンドポイント上でバックグラウンドで継続的に実行され、パッチを適用する際にステータスをレポートするスマート・エージェントに依存しています。BigFix は、メンテナンスウィンドウが終わるのを待ってレポートを実行し、どのような結果が得られたかを確認する必要はありません。

BigFix はまた、失敗したパッチを自動的に再試行したり、再起動が保留されているかどうかをチェックするパッチを適用するためにパッチサイクルの途中で再起動したりと、パッチ適用を細かく制御する機能も持っています。このようにして、BigFix は、何が起こっているのかを確認できるようにすることで、この可視性のギャップを埋め、改善プロセスの責任者を維持できます。

3番目の可視性のギャップは、メンテナンス・ウィンドウの終了から次の脆弱性スキャンまでの間に発生します。この間、通常、次回まで組織がコンプライアンスを維持するための仕組みはありません。これは、エンドポイントが非準拠になる原因となるようなことが起こるからです。ソフトウェアをインストールしたり、アプリケーションの設定を変更したり、設定項目を操作したりすることもあります。しかし、エンドユーザへの通知を行うか、次のメンテナンス・ウィンドウまで待つ以外には、通常、脆弱性に対処するメカニズムはありません。

BigFix は、パッチ、設定項目、あるいはソフトウェアやアプリケーションの設定であっても、あなたが行った設定を強制する機能を持っています。エージェントは管理されているエンドポイントのバックグラウンドで動作するため、変更したくない設定を自動的に自律的に強制できます。そのため、誰かが想定外の設定を変更した場合でも、BigFix はそれを元に戻して変更します。誰かが必要なソフトウェアをアンインストールした場合は、BigFix が再インストールします。また、エンドポイントに何かが起きて、すでにパッチを当てているかもしれない脆弱性が再導入された場合、BigFix はその脆弱性が存在することを警告します。エンドポイントに再びパッチが適用されるようになった場合、BigFix を使ってパッチを再適用できます。あるいは、次のメンテナンス・ウィンドウや別の適切な時期まで待つこともできます。しかし、ここで重要なのは、あなたはそのことを知っているということです。次にスキャンしてレポートを実行したときに、驚くことはありません。BigFix があれば、それがわかるのです。

BigFix の動作

では、CVE-2020-1472をもう一度見て、この問題やその他の脆弱性の問題を BigFix がどのように解決できたかを見てみましょう。先に述べたように、これはDHSに対する攻撃ではありません。BigFix が環境にインストールされていれば、いつでも脆弱性を明確に把握できます。この情報がわかれば、BigFix やお好みのパッチ展開ツールを使って、脆弱性を修正するためのパッチをインストールして行動を起こすことができます。修正の進捗状況をリアルタイムで一目で確認できるため、プロセスの責任者としての役割を果たすことができます。また、パッチが配布されて適用された後は、修正された構成を強制的に適用できるので、環境をそのままにしておくことができます。やり直しや後戻りはありません。

エンドポイント管理ツールが機能しているように見える環境でも、先に説明した可視性のギャップを発見した場合でも、BigFix がツールセットに追加して、正しいセキュリティ姿勢を維持するのに役立つものを見てみませんか。可視性、レスポンス、およびエンフォースメント - コンプライアンスの姿勢を強化するための3つの優れたツール。環境に変更を加えるのはあなただけだからです。 BigFix の詳細については BigFix の Web ページをご覧ください。

Search

Categories

- Aftermarket Cloud (2)

- AppScan (183)

- BigFix (203)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (2)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (21)

- Z (48)