Actionable Insights が HCL Digital Experience の一部に

2021/3/31 - 読み終える時間: 2 分

Actionable Insights Now Part of HCL Digital Experience の翻訳版です。

Actionable Insights が HCL Digital Experience の一部に

2021年3月30日

著者: Demetrios Nerris / Product Marketing Manager for HCL Digital Experience

HCL Digital Experience は、世界中の企業から信頼されている実績のあるプラットフォームであり、企業のビジネスに不可欠なデジタル・エクスペリエンスの厳しいニーズに対応します。このようなことを行い、提供するのは複雑ですが、HCL Digital Experienceはそれを支援します。

その複雑さの一因は、デジタル資産に誰がいて、そこで何をしているのか、そして、どのようにしたら、今あるデータを使って、より良く、より速く、よりパーソナライズされた体験を提供できるのかを理解することにあります。Unica Discover や Google Analytics などの強力な分析機能とシームレスに統合することで、企業はすべてのオーディエンスに対してより適切な体験を提供できるようになり、コンバージョン率を85%向上させることができます。 さらに、HCL Commerce との統合が強化されたことで、カスタマージャーニー全体にわたる完全なソリューションが提供され、ログインの背後にある豊富なインサイトを得られます。

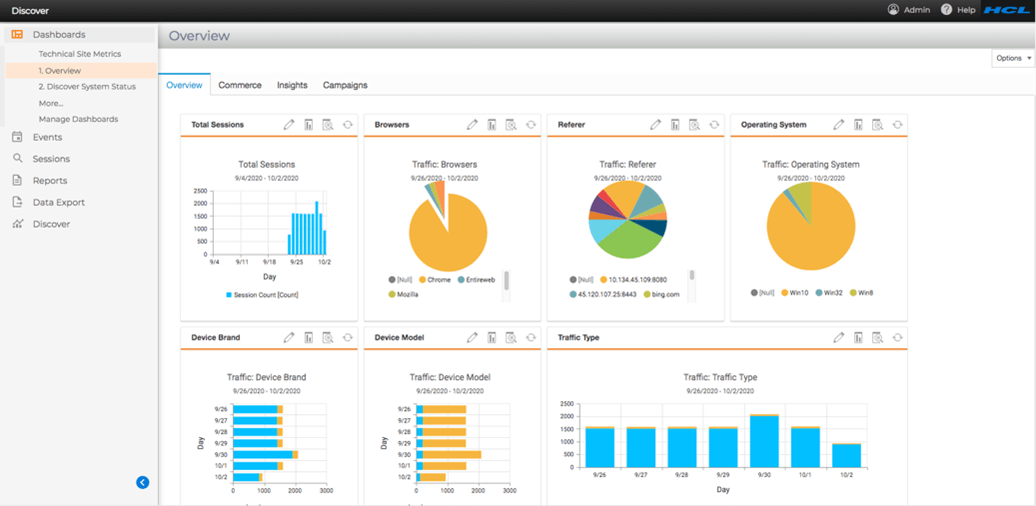

HCL Unica Discover

HCL Unica Discover は、マーケティング担当者が個々のオンラインユーザーの体験を捉え、再生し、視覚化することで、デジタル体験をどのように改善すべきかをより明確にすることができる分析プラットフォームです。Unica Discover の以下の機能により、HCL Digital Experience のカスタマージャーニーを簡単に分析、最適化できます。

- Struggle Resolution: セッションリプレイを使って、ユーザーの問題をリアルタイムに検出して対処します。

- Behavior Insights: ユーザーの行動データを収集・分析し、ユーザーエクスペリエンスを向上させます。

- Business Impact Analytics: ビジネスへの影響や改善の機会をより明確に把握できます。

これにより、すべてのデジタルチャネルにおけるカスタマージャーニーをより完全かつ実用的に把握できます。これにより、常に一貫した体験を提供することができ、コンバージョン率、顧客満足度、顧客維持率の向上につながります。

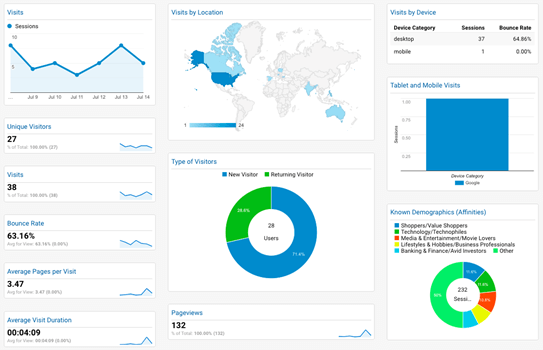

Google Analytics

Google Analytics (GA) は、マーケティング担当者がWebサイトの訪問者に関する詳細な情報を追跡、報告、分析するためのWeb分析サービスです。HCL DXは、時間と開発リソースを節約するために、GAの設定を合理化しました。これにより、マーケティング担当者は、より良い意思決定を行うために必要なインサイトをDXインスタンスに組み込むことができ、適切なコンテンツを適切なオーディエンスと共有することで、顧客体験を向上させることができます。

HCL Commerce

HCL Digital Experience は、Unica Discover だけでなく、HCL Commerce ともシームレスに統合されています。これらのサービスを組み合わせることで、e コマースやその他のデジタル・エクスペリエンスにおけるカスタマージャーニー全体を把握できます。Unica Discover を使用することで、購買ファネルを含む両方のプラットフォーム間の体験を追跡し、すべてのデジタル資産で機能しているコンテンツと機能していないコンテンツをより適切に特定できます。

すべてのインサイト、複雑な作業は不要

HCL Digital Experience では、これらの分析結果に合理的にアクセスできるため、お客様は必要な情報を迅速に入手し、オーディエンスに最適な体験を提供できます。これらの新しい分析機能は、この夏にリリースされた直感的なコンテンツ作成ツールと相まって、市場投入までの時間を劇的に改善します。より良いインサイト。豊かなツール。驚くべき結果をもたらします。

HCL AppScan: モバイルアプリ: デバイス上で動作しているものよりもより深く

2021/3/25 - 読み終える時間: ~1 分

Mobile Applications: Much More Than What Runs on Your Device の翻訳版です。

モバイルアプリ: デバイス上で動作しているものよりもより深く

2021年3月23日

著者: Eitan Worcel / Product Lead, AppScan、Nabeel Jaitapker 共著: Product Marketing Lead, HCL Software

モバイルアプリケーションは、ビジネスの拡大や潜在的な顧客へのアプローチを可能にするものであることは誰もが知っています。

しかし、モバイルは、セキュリティの脆弱性を利用して利益を得ようとする悪意のある行為者にとって、脅威のベクトルを拡大しています。

悪意のあるハッカーとの戦いにおいて、企業は、モバイル操作に起因する脅威からしっかりと保護されていることを確認する必要があります。しかし、忘れがちなのは、モバイルからの脅威は、ユーザーがプロバイダーのアプリストアからダウンロードして自分の端末にインストールするクライアント側のモバイルアプリケーションの脆弱性に限らないということです。より大きなリスクは、バックエンドで実行され、クライアント側のアプリケーションからのリクエストを処理するサービスにあります。

HCL AppScan は、クライアント側のモバイル・アプリケーションとサーバー側の Web サービスの両方を、アプリケーション・セキュリティのテスト技術を組み合わせてスキャンすることをサポートしているため、モバイル・アプリケーションのランドスケープを適切にテストするための完全な技術セットを提供できる唯一のソリューションです。

例えば、開発者は、SAST (Static Analysis Security Testing) を使って自分のコードにセキュリティ上の脆弱性がないかどうかを簡単に調べることができますし、SCA (Software Composition Analysis) を使って自分のアプリケーションにインポートするサードパーティーのコンポーネントに既知の脆弱性がないかどうかを評価できます。

サーバーサイドでは、SAST と SCA に加えて、AppScan では Dynamic Analysis Security Testing (DAST) を使ってバックエンドサービスをスキャンできます。この DAST は、悪意のあるハッカーが使用するのと同じアクションを模倣します。また、インタラクティブ・アナリシス・セキュリティ・テスト (IAST) では、アプリケーションが操作されているときの動作を監視することができ、外部に露出しにくい脆弱性を検出することができる、別の層のテストが可能です。

ここ数年の AppScan を追っている人は、クライアント側のモバイルアプリケーションをスキャンする HCL AppScan on CloudのMobile Analyzer にも精通していることでしょう。Mobile Analyzerは IAST 技術に依存していますが、ここ数ヶ月の間に、上述の SAST によるモバイル言語のサポートを導入したことで、この技術からの移行を開始しました。

SAST のメリット

パッシブ IAST は、ゼロタイムでセキュリティ分析を行います。その利点は、パイプラインの一部として実行し、QA チームがすでに実行している機能テストを活用する場合です。これは、Web アプリケーションや Web サービスでは非常に有効ですが、クライアントサイドのモバイルアプリケーションではあまり有効ではありません。このような制限を克服するために、AppScan では独自のクローラーを実装し、アプリケーションと自動的に対話するようにしました。この方法では、アプリケーションのスキャンに成功しましたが、当社の SAST スキャンがわずか数分またはそれ以下で完了するのに対し、スキャン時間は平均して1時間以上かかりました。

当社の IAST ソリューションでは、Swift、Objective-C、Android Java、Kotlin で書かれたiOSおよびAndroidアプリケーションしかスキャンできず、一般的なデバイス上で動作するアプリケーションに限られます。特定のAndroidメーカー向けに書かれたアプリケーションには対応していません。HCL の SAST ソリューションでは、上記の4つに加えて、ionic、React Native、Xamarin に対応しており、今後も言語やフレームワークの追加を予定しています。SAST では、デバイスにとらわれないため、どのデバイスであってもコードをスキャンできます。

前述のように、IAST はアプリケーションが操作されているときにそれを監視しますが、モバイル向けのIASTソリューションには実際のモバイルデバイスを使用する必要があります。そのため、Mobile Analyzerは当社のクラウドソリューションでしか利用できませんでしたが、SASTによるモバイルサポートを追加することで、HCL AppScan Sourceでも利用できるようになりました。

IAST や DAST のようなアプリケーション・セキュリティ・テストでは、実行中のアプリケーションをテストしますが、これは一面では SAST よりも正確ですが、他面ではスキャンが困難です。SAST のスキャンを成功させるために必要なのは、アプリケーションコードだけです。バックエンドサーバーをインストールする必要はなく、スキャナがバックエンドに到達できるようにしたり、ログイン認証情報を提供したりする必要もありません。実際には、アプリケーションをコンパイルする能力さえ必要ありません。

HCL Software では、HCL AppScan on Cloud を使用したモバイルアプリケーションの価値が非常に高まっていることを実感しています。是非、デモをご利用ください。

AppScan on Cloud: 新しくなったユーザーエクスペリエンスについての解説動画公開

2021/3/24 - 読み終える時間: ~1 分

AppScan on Cloud は、クラウドサービスのため、機能改善を継続的に行っていますが、今回、機能向上を含め、より使いやすく改善されました。これを説明した5分の動画を作成しました。

HCL AppScan: 「継続的なセキュリティを包括的に提供」の解説記事掲載

2021/3/23 - 読み終える時間: ~1 分

HCL AppScan を開発プロセスに組み込み、継続的なセキュリティを維持していくには、プロセスのデザインやプランニングが重要です。この記事は、HCL AppScan の CTO である Collin Bell による、継続的なセキュリティを実現するために必要な考慮事項の解説記事です。

AppScan 事例: DevOps に AppScan を組み込み、セキュアなコードを繰り返し迅速なリリースを実現

2021/3/23 - 読み終える時間: ~1 分

HCL AppScan をインタラクティブ・アプリケーション・セキュリティ・テスティング (IAST) として、既存のQAプロセスに統合し、自動テスト、手動テスト、サニティ・テストを活用することで、アプリケーション・セキュリティ・テスト (AST) の適用範囲を拡大し、DevOps を DevSecOps に変革することに成功した事例です。

HCL AppScan on Cloud の新しい外観について

2021/3/23 - 読み終える時間: 2 分

Presenting a New Look for HCL AppScan on Cloud の翻訳版です。

HCL AppScan on Cloud の新しい外観について

2021年3月22日

著者: Julie Reed / Senior Product Manager

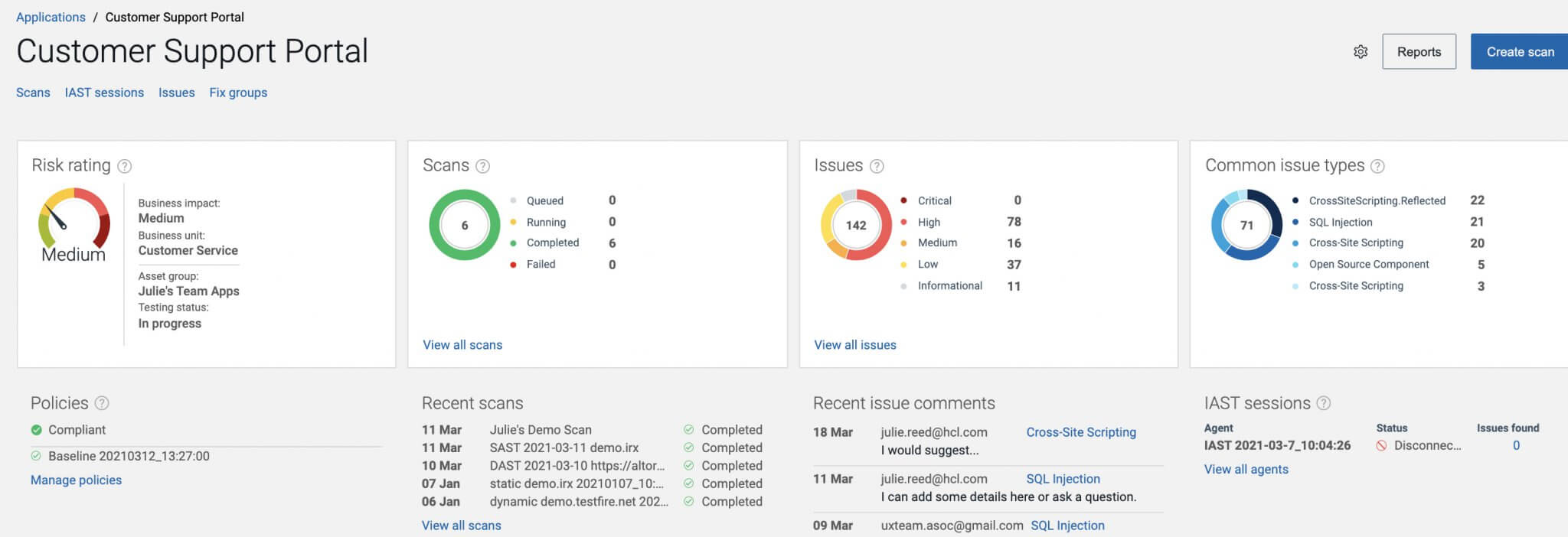

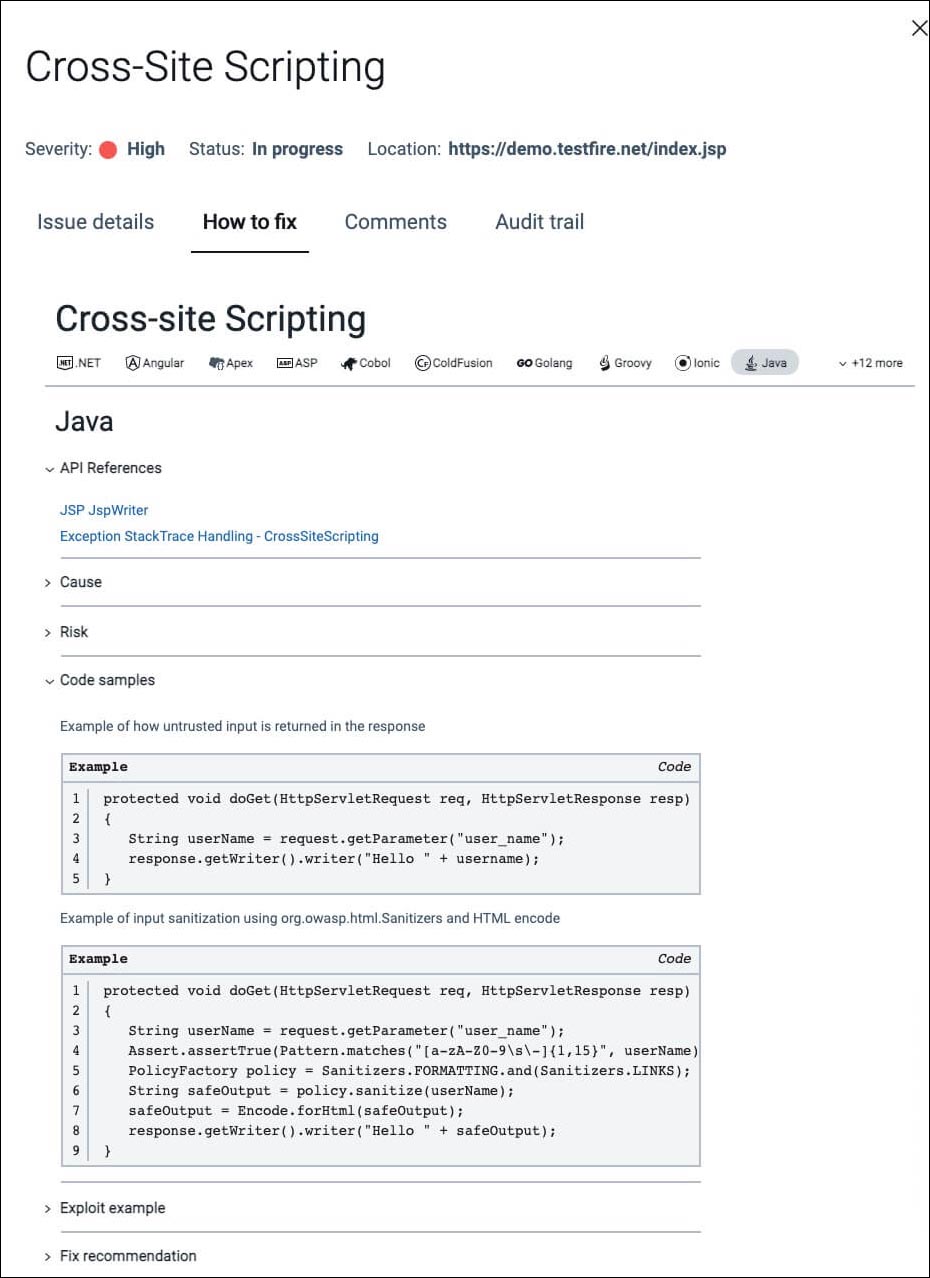

AppScan on Cloud の Web エクスペリエンスにはいくつかの大きな改善点があります。それは、サービスのさまざまな領域にきれいで一貫したインターフェースをもたらすだけでなく、より重要なこととして、より良い可視性、使いやすさ、そして修正するためのサンプルコードを含む開発者中心の新しいアドバイザリーを提供します。

新しい折りたたみ式のサイドメニューを導入し、どのページからでも簡単に移動できるようになりました。全体を通して、ユーザーは新しい情報のグリッド (表) を見ることができ、自分の好みに合わせて列を追加したり削除したりできます。また、アプリケーションリストや課題ビューなど、表示可能な各列はソート可能です。

ユーザーは、ページ上部のパンくずを使ってすべての異なるビュー間を移動することができ、ページへの直接のリンクを許可されたユーザーと共有できます。例えば、メールやチャットで特定の課題へのリンクを直接、他のチームメンバーに送れます。

単一のアプリケーションページには、現在のリスク評価、スキャン状況、課題、共通の課題タイプなど、大量の情報を一目で確認できるダッシュボードが用意されています。最近のスキャン結果やチームメンバーのコメントを確認し、問題に直接アクセスして対策を講じることができます。

ダッシュボードのグラフでは、基本的なデータを簡単に掘り下げられます。おなじみの「すべての問題」、「修正グループ」、「スキャン」、「IAST」タブは、ダッシュボードの上部にあるリンクに置き換えられました。

スキャン作成ウィザードが更新され、アップロードされた設定を使用して DAST スキャンを作成するための新しいフローが追加されました。 スキャンウィザードとレポートウィザードはすべて整理され、異なるタイプ間で類似した情報を簡素化しました。

ポリシー管理は再設計され、可視性が向上し、カスタムポリシーの作成や異なるアプリケーションとのポリシーの関連付けが容易になりました。AppScan on Cloud には、アプリケーションのコンプライアンスを監視するために使用できる、業界や規制に関する追加のポリシーが含まれるようになりました。

ベースラインポリシーはアプリケーションのページに移動し、チームがそのアプリケーションに必要なベースラインを簡単に設定または更新できるようになりました。 トリアージの管理にベースラインポリシーを使用していない場合は、検討してみてはいかがでしょうか。

これらのハイライトに加えて、課題の詳細表示が強化され、ユーザーは課題のリストを移動する際に開いたままの右側のペインで課題情報を確認できるようになりました。アドバイザリーと改善策のコンテンツはすべて新しく、開発者を中心とした内容になっています。また、「修正方法」のセクションには、開発者が必要とするすべての情報が含まれているほか、さまざまなプログラミング言語の情報やサンプルコードを見ることができるオプションもあります。

これらの新しいユーザー体験は、毎月改善されていくことが何よりのニュースです。

そしていつものように、HCL AppScan チームは皆さんからのフィードバックやアイデアをお待ちしています。

また、新しいUXのショートプレビューご覧ください。

AppScan: 安全なコードをより頻繁に提供する方法

2021/3/23 - 読み終える時間: 6 分

How to deliver secure code more frequently の翻訳版です。

安全なコードをより頻繁に提供する方法

2021年3月22日

著者: HCL Software / A division of HCL Technologies (HCL)

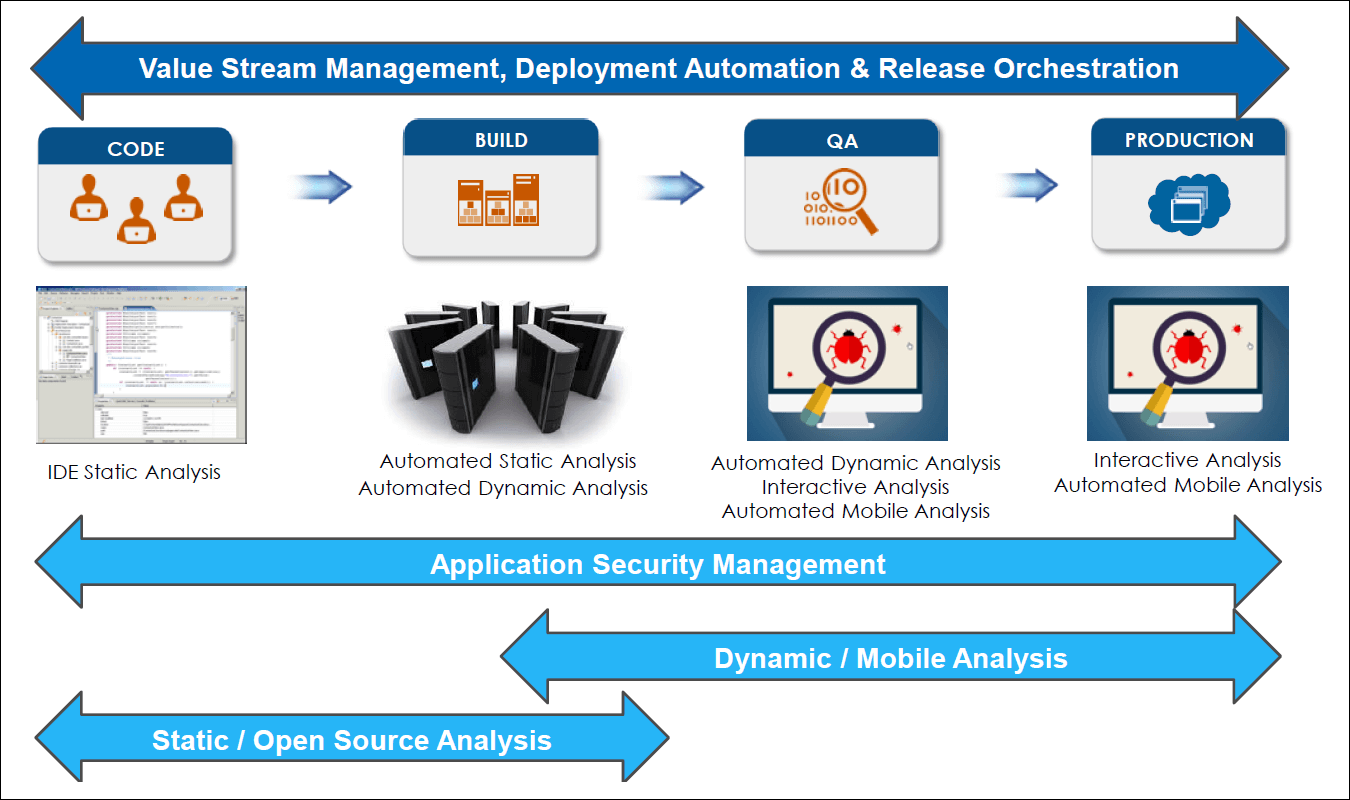

ソフトウェア・デリバリー・パイプラインにおいて、セキュリティは全員の責任です。アプリケーション・セキュリティと継続的デリバリーを組み合わせて、全体的にセキュアな DevOps ソリューションを構築する必要があります。ここでは、その方法を説明します。まず、同じページにたどり着くための定義を説明します。

継続的インテグレーション/継続的デプロイメント (CI/CD) パイプライン

CI/CD とは、コードの変更をより頻繁に、より確実に行うための手法の集合体です。CI/CD パイプラインは、HCL Launch のようなツールを使ってこれらのプラクティスを自動化します。

継続的インテグレーションとは、複数の開発者が同一機能のために開発したコードを頻繁に統合し、エラーを早期に発見するための開発手法です。このプロセスには次のようなステップがあります。

- 開発者は、開発ボックスにコードを記述

- 開発者はコードをバージョンコントロールリポジトリにプッシュする

- 自動化サーバーは、チェックインを確認するためのビルドを実行し、すべてのユニットテストと統合テストを実行

- 自動化サーバーは、ビルドとテストの結果を開発チームと共有

- 障害が発生した場合、チームはその修正に取り組む

継続的デプロイメントとは、以下の条件が満たされた場合、準備ができ次第、すべての良いビルドをユーザーにリリースすることです。

- ビルドとユニットテスト、統合テストが成功した場合、そのビルドは UAT サーバーにデプロイされます

- UAT が成功した場合、ビルドは本番サーバーにデプロイされます

AppSec

AppSec (Application Security) とは、ソフトウェアの開発サイクルの中で、セキュリティの脆弱性を発見し、修正し、防止するプロセスのことです。セキュリティインシデントの85%はアプリケーション層で観測されており、また、脅威の数は毎年着実に増加しているため、ソフトウェア開発ライフサイクルの中で AppSec を持つことは重要である。アプリケーション・セキュリティ対策は、SDLCの初期段階でセキュリティ問題を特定して修正し、全体的な開発コストを削減し、安全なコードを提供するために実施されます。広く使用されているアプリケーション・セキュリティ・テスト方法論は以下の通りです。

-

Static Analysis Security Testing (SAST) - ホワイトボックステストで、ソースコードを内部から分析し、セキュリティの脆弱性を検出して報告します。問題点は、開発段階で発見することができるので、開発者にすぐにフィードバックできます。ツールやIDEプラグインが存在し、非実行状態やコードが実行されていない状態のソースやコンパイルされたバージョンのコードのセキュリティの欠陥を特定します。SAST レポートには、ファイル名、問題を修正するための行番号、偽陽性の特定など、必要な詳細情報がすべて含まれています。一般的で人気のある SAST ツールには、HCL AppScan Source、HCL AppScan on Cloud、Veracode、Checkmarx、SonarQubeなどがあります。SAST ツールは、開発者が問題を修正するために必要な情報を含むレポートを生成します。

-

Software Composition Analysis (SCA) - アプリケーションにバンドルされている安全でないオープンソース・ライブラリーを特定し、これらのライブラリーが基本的なセキュリティ基準を満たし、組織にリスクをもたらさないことを確認するメカニズムです。SCAツールは、ソフトウェアライセンスや非推奨の依存関係も検出できます。一般的な SAC ソリューションとしては、HCL AppScan On Cloud、BlackDuck、Veracode、CheckMarx、WhiteSourceなどがあります。

-

Dynamic Application Security Testing (DAST) - アプリケーションを外部からテストするブラックボックス・テストです。アプリケーションの実行中に外部からの攻撃をシミュレートすることで、セキュリティの脆弱性を探します。DAST は、アプリケーションの公開されたインターフェースに脆弱性や欠陥がないかをチェックすることで、外部からアプリケーションに侵入しようとします。いくつかの利点は、SAST では特定できないランタイムの問題を特定できること、技術に依存しないこと、偽陽性が少ないこと、サーバー構成の問題を特定できることです。利用可能な一般的な DAST ツールには、HCL AppScan Enterprise、HCL AppScan on Cloud、Veracode、Netsparker、Checkmarxなどがあります。

-

インタラクティブ・アプリケーション・セキュリティ・テスト (IAST) - アプリケーションの実行中にコードを計測することで、アプリケーション内から動作し、セキュリティの脆弱性を検出して報告します。IAST は一般的に、自動/手動の機能テストに使用される際にQA環境に展開されます。 IAST レポートは、行番号を含む詳細な情報を提供し、開発者が問題を容易に修正し、偽陽性を特定するのに役立ちます。利用可能な一般的な IAST ツールには、HCL AppScan Enterprise、HCL AppScan on Cloud、Synopsis、Contrast Assessなどがあります。

AppSec による CI/CD パイプライン

AppSec のパイプラインは、DevOps の原則に従っており、DevSecOpsと呼ばれることもあります。セキュリティプラクティスを CI/CD パイプラインに含めることで、安全なコードをより頻繁に提供できます。

AppSec による継続的インテグレーション (CI)

- 開発者は、開発ボックスにコードを記述

- 開発者は、SAST IDEプラグインを使用してセキュリティテストを実行

- 開発者は、コードをバージョンコントロールリポジトリにプッシュ

- 自動化サーバーがビルドを実行してチェックインを確認し、すべてのユニットテストと統合テストを実行

- 自動化サーバーが、静的解析セキュリティテストのジョブを実行 (自動化)

- オートメーションサーバーがSCAジョブを実行 (自動化)

- 統合テスト、単体テスト、セキュリティテストの結果を、自動化サーバーが開発チームと共有

- 障害が発生した場合、チームはその修正に取り組む

AppSec による継続的デプロイメント (CD)

- ビルドとテストが成功すれば、ビルドは UAT サーバーにデプロイ

- DAST や IAST の実行 (自動化)

- UAT テストが成功した場合、ビルドはプロダクションサーバーにデプロイ

AppSec を CI/CD パイプラインに統合する手順

SAST をパイプラインに組み込む - SAST スキャンを自動化して、チェックインごとに実行することをお勧めします。SAST ツールのインクリメンタル スキャン機能を活用して、スキャン時間を短縮できます。

アプリケーションのオンボーディングは、CI/CD パイプラインにアプリケーションをオンボーディングするために、セキュリティの専門家と開発チームが一度にまとめて行う作業です。手順は以下の通りです。

-

スキャン対象のファイル/パッケージをリストアップする。依存関係を省略もできます

-

SAST ツールが必要とする設定ファイルを作成する

-

スキャンを実行し、その結果をセントラル リポジトリにプッシュする

-

結果を中央リポジトリにプッシュするステップを自動化する

-

スキャン結果をトリアージし、リポジトリで偽陽性をマークする

-

スキャンのベースラインを設定します。その後のスキャンで新たな問題が発生すると、中央リポジトリでハイライトされます。これにより、解決されていない問題や再び現れた問題の再試行を避け、差分のみに集中できます。

-

ビルドゲーティング (指定された基準を満たさない場合にビルドを失敗させる) を適用する前に、すべてのスキャンの結果を中央リポジトリにプッシュするプロセスを導入し、課題リポジトリに課題のマージ機能を持たせることが重要です。

SAST スキャンで留意すべき重要な点は以下の通りです。

-

最も正確で実用的な結果を得るためには、アプリケーションに特化したスキャン・ルール/コンフィグレーションとフィルターを作成することが重要です。これは、関心のある問題のセット (例:OWASPトップ10) に依存し、搭載されたアプリケーションの知識と、SAST の結果からシンク、ソース、テイントを理解する能力が必要です。

-

SAST ツールは、コードが実行されるコンテキストを理解していないため、相対的に SAST はより多くの偽陽性を報告します。アプリケーションのコンテキスト、アプリケーションのユーザー、アプリケーションによって処理される情報、使用されている検証メカニズムを認識している人は、セキュリティ問題をトリアージし、偽陽性を識別してマークすることができるはずです。

-

スキャンの自動化は、スキャンのベースライン化、問題のトリアージ、偽陽性の特定に続くプロセスの最後になります。スキャンを自動化するには、コマンドラインオプションかプラグインをオートメーションサーバーで使用します。

-

スキャンが完了すると、欠陥追跡ツールにチケットを作成するプロセスが自動的に開始されます。fix-group (単一の修復タスクを必要とする問題) のような SAST ツールの機能を使用して、SAST 問題の束に対して単一のチケットを作成することが推奨されます。これにより、トリアージプロセスが簡素化され、迅速な修復が可能になります。

-

定義されたポリシーに応じて、ビルド/パイプラインを停止します。例: ((重要な問題の数 > 0) || (高い問題の数 > 5)) の場合、ビルドを停止する。

パイプラインへのDAST - コードのチェックインごとに、あるいは、1週間のうちの特定の日に、あるいは、アジャイル スプリントの特定のステージに到達したときに、DAST スキャンを実行したいと思うでしょう。DAST ツールのインクリメンタル スキャン機能を活用して、スキャン時間を短縮することをお勧めします。

DAST スキャンについて知っておくべき重要なこと

-

アプリケーションのオンボーディングは、アプリケーションの開始 URL を特定し、記録されたログインシーケンスを生成してスキャンに含め、精度と速度のためにスキャン構成を調整する必要がある1回限りのアクティビティです。これはアプリケーションによって異なるため、スキャンの設定を行う担当者は、アプリケーションのコンテキストを把握する必要があります。

-

Postman や SOAPUI などの API クライアントツールを使用した機能テストの際に、プロキシサーバー経由でキャプチャーされたトラフィックを含める必要がある Webサービス (例:REST API) をスキャンすることも同様に重要です。

-

パイプラインを実行するたびに、アプリケーションの開始 URL を変更しないことが重要です。パイプラインが実行されるたびに、オートメーションサーバーーがアプリケーションを同じボックスにデプロイする必要があります。そうしないと、実行のたびにログインシーケンスが再生成され、スキャンに追加されることになります。

-

不具合追跡ツールでチケットを作成するプロセスを、スキャン完了時に自動的に開始させる。

-

ポリシーに応じて、ビルド/パイプラインを停止する。

アプリケーションセキュリティを CI/CD パイプラインに適用することで、組織は以下のような一般的な問題を解決できます。

-

人的介入の削減 - 自動化により、退屈なプロセスから手作業を取り除くことでヒューマンエラーを削減します。

-

セキュリティ問題の早期発見 - SDLCの早い段階でセキュリティテストを導入することで、脅威や脆弱性をより早く発見し、対処できます。

-

継続的な脆弱性のトリアージ - 自動化されたスキャンとチケット作成により、セキュリティエンジニアと開発者は、どれが直ちに対処しなければならないか、誰がその問題を解決する責任があるかを決定できます。

-

責任の明確化 - 自動化は、ソフトウェアのデプロイメントにおけるセキュリティの不確実性を取り除きます。セキュリティを移行すると、誰が何に責任を負うのかが混乱しますが、自動化されたスキャンは、開発のその段階で責任を負う当事者のための修復オプションを提示できます。

HCL Software のセキュアな DevOps ソリューションの詳細については、HCL Software DevOps ポートフォリオをご覧ください。

HCL Domino V12: 待ちに待った4つの新セキュリティ機能

2021/3/22 - 読み終える時間: 6 分

HCL Domino v12: The 4 New Security Features You’ve Been Waiting for の翻訳版です。

HCL Domino V12: 待ちに待った4つの新セキュリティ機能

2021年3月16日

著者: Cormac McCarthy / HCL Ambassador, blogger, and senior consultant for Domino People

どんなプラットフォームもハッキングの可能性とは無縁ではありませんが、私が投げかける質問はこうです。お使いの Domino インフラストラクチャーがハッキングされたことはありますか? ないと思いましたか?最も直接的な答えは、HCL Domino はセキュリティがしっかりしている、というものです。正しく設定され、最適化されていれば、HCL Domino はその種のプラットフォームの中で最も安全なものです。 確かにそうですね。 信頼性と安全性は良いことです。非常に良いことだと思います。

HCL Domino v12 のベータ版が出ましたね。まだ試されていない方は、Domino のライセンスをお持ちのすべてのお客様に無料でご利用いただけます。HCL Software License Management Portal 上に用意されていますので、ぜひダウンロードしてお試しください。 この種のベータ版が存在するのは初めてで、複数のインタラクションがあります(現在はベータ2で、ベータ3は3月末に予定されています)。ベータ3のウェビナーに参加するには、ここに登録 してください。

私が本当に気に入っているのは、ベータフォーラムでの、開発担当者からのフィードバックがほぼ?瞬時に得られることです。Domino v12 は今年の第2四半期にフルリリースされる予定です。 現時点では 2021年6月の予定とされています。。

今後の予定概要についてはこちら をご覧ください。 翻訳者注: リンク先は 2021年1月現在の内容です。

Domino v12 に搭載される新しいネイティブ・セキュリティ機能の一覧です。

- 証明書管理の自動化

- 時間ベースのワンタイムパスワード (TOTP) 認証

- IP アドレスに基づくインターネットパスワードロックアウトの実施

- TLS 1.0 はデフォルトで無効化

- PEM フォーマットのTLSホストキーおよび証明書のサポート

- ECDHE を使用した TLS 1.2 の暗号に対して、2つの新しいカーブをサポート

- 2048 ビットの鍵を使用する新しいテンプレート署名ID

- NRPC ポートの暗号化は、X25519 を使用してフォワードシークレットをサポート

- サポートされていない重要な拡張子を含むインターネット証明書のインポート

- ID ボールトの同期中にキーロールオーバーアラートを抑制

- 新しい Query Vault コマンドオプション

- SameSite クッキーのサポート

また、DKIM のネイティブサポートは12.0.x のタイムラインで予定されています。また、12.0.x では DKIM のネイティブサポートが予定されています(ネイティブサポートといっても、サードパーティーのメールゲートウェイで DKIM を実現できます)。

ここでは、どれがベストでより重要かについて議論できますが、私は、すぐに実装したいと思うであろうDomino v12 の4つの新しいセキュリティ機能に集中するつもりです。

- 証明書管理の自動化

- 時間ベースのワンタイムパスワード (TOTP) 認証

- ECDHE を使用した TLS 1.2 の暗号に対応した2つの新しいカーブ

- X25519 を使用したNRPCポート暗号化によるフォワードシークレットのサポート

注:これらはすべてベータ2 の時点での計画に基づくものであり、ベータ3 や GA ではこれらの一部が(良い方向に)変更される可能性があります。

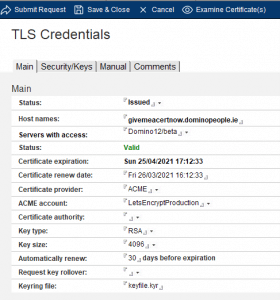

証明書管理の自動化

何をしてくれるのか?

このトピックは、非常に多くの内容を含んでいるため、おそらく4つのキラー新機能をひとつにまとめられます。

簡単に言うと、多くの管理者にとって頭痛の種だったものを、完全にシームレスで自動化してくれるということです。また、ECDSAのサポートも含まれており、最先端のセキュリティをサポートするという点で非常に先進的です(まだサポートしていないブラウザーもあります)。

ここでの背景を説明するためには、Dominoでの証明書管理に関する簡単な歴史のレッスンが必要でしょう。 SHA-2がサポートされる前は、DominoはDominoデータベースで証明書を管理していました。それは、缶に書いてあることをそのまま実行し、リリース時から実際には更新されませんでした。しかし、機能していました。データベースには4つのステップしか記載されていませんでした。お客様の中には、それが面倒だと感じる方もいらっしゃいました。

その後、Domino の SHA-2 サポートが登場し、管理者はこれが実装された方法を好まなかった。繰り返しになりますが、Domino なので安全で、うまくいきましたが、そのプロセスは頭の痛いものでした。正直に言うと、99%のお客様には、手間を省くために私が代わりにやっていたので、私も慣れました。しかし、kyrtool が必要で、Openssl をインストールする必要があり、様々なコマンドをコピー&ペーストし、親証明書や中間証明書をテキストファイルにコピーしなければなりませんでした。実装が面倒でした。

それがなくなったのです。

その代わりにあるのが、想像しうる最も簡単なソリューションです。

Let's Encryptは、サードパーティーのSSL証明書を無料で提供しています。 Let's Encryptは現在、世界で最も広く利用されている認証局で、すべての主要ブラウザーで動作します(一部のブラウザーではスポンサーになっています)。

現在、Let's Encryptの証明書をDominoで取得できるようになりました。 要するに、「私のWebサイトに証明書が欲しいです。 と言えばいいのです。 そうすると、すぐに証明書が発行されます。数秒後には、その証明書を使ってWebサーバーが稼働します。 CertMgrという新しいタスクがすべてを管理します。

"そんなに簡単にはいかないよ」という声が聞こえてきそうですね。 しかし、ほとんどのユースケースではその通りです。

ワイルドカード証明書は若干異なりますが、これもできる限り簡単です。 その他のサードパーティーの証明書も100%サポートされており、証明書ストアを使ってこれまで以上に簡単に導入できます。

この件で見逃しているかもしれないもうひとつポイントは、CertMgrがNIST P-256およびNIST P-384曲線を使用した楕円曲線デジタル署名アルゴリズム(ECDSA)をサポートしていることです。 まだすべてのブラウザーがサポートしているわけではありませんが(ほとんどのブラウザーはサポートしています)、要するに、より迅速で安全なTLS接続を実現する可能性を秘めており、HCLが最先端を走っていることを示しています #badnerdpun

どうやって実装するのか?

ここには多くのオプションがありますが、これがいかに簡単に実装できるかを強調してもし過ぎることはありません。

CertMgr はタスクとして動作します。最初にロードすると、バックエンドの Domino データベースを構築します。このデータベースは直感的なフォームを備えていますが、念のためドキュメントも用意されています。Let's Encrypt の無料アカウントは、データベース内で数回クリックするだけで作成できます。

しかし、Let's Encrypt があなたがドメインの所有者であることを確認する方法は 2つあり、HTTP レスポンス(最も簡単だと思いますが、サーバーが HTTPS リクエストを送信できることが必要です。たとえ、Lets Encrypt への一時的なリクエストであっても)または DNS レスポンスです。

特に、HTTP レスポンスは非常に簡単に設定できます。

サードパーティーの証明書はデータベースで管理されるので、openssl や kyrtool をいじる必要はありません。

ECDSAはより複雑な問題ですが、実装の手順は比較的簡単です。ここでの主な複雑な要因は、ブラウザーサポートの管理ですが、ベータ3ではこの点についてもっと詳しくなります。 これらのテーマに関するより詳細な情報はDanielのブログをご覧ください。

時間ベースのワンタイムパスワード(TOTP) 認証

これで何ができるのか?

第一に、ここでの明らかなポイントは、長い間 Domino で TOTP を行うことができましたが、それにはサードパーティーのソフトウェアやアプライアンスが必要でした。 ここでは、Domino の中でネイティブに TOTP を得られます。

TOTP とは何ですか?TOTP とは何でしょうか?

それは、変更される時間ベースのパスワードに基づく二要素認証です。 このアプリは、60秒ごとに変更される 6桁のピンを管理するもので、特定のアカウントに関連付けられています。

ここでは、いくつかのアプリを使って展開できます(私は数ヶ月間、Domino 12 で Google Authenticator と OpenATP を広範囲に使用しましたが、どちらも完璧に動作しました)。

どうやって実装するのか?

簡単です。

ID Vault と TOTP との信頼関係を構築します。

構成設定のドキュメントで有効にし、次に Web サイト、サーバー、仮想サーバーのドキュメントで有効にします。

ログイン・フォームに一度だけ設定をしなければなりません(ただし、テンプレートが用意されているので、開発者でなくても 2分程度の作業で済みます)。

Domino を再起動すれば、準備完了です。

各ユーザーは最初の接続時に自己登録プロセスを行いますが、これは直感的で、2~3分もかかりません。

この他にも、ディレクトリ・アシスタンスや複数のドメインを管理するための機能が用意されていますので、こちらもご期待ください。

ECDHE を使用した TLS 1.2 の暗号に対応した2つの新しい曲線です。

どのような効果がありますか?

Perfect Forward Secrecy のパフォーマンスが向上します。

Perfect Forward Secrecy は、Domino 9.0.1 FP3 IF2から利用可能です。 これにより、セッションキーが漏洩しないことが保証されます。

この新しい2つの楕円曲線のセットは、(前方秘匿が設定されると)より優れた性能を発揮します。 2つの新しい楕円曲線とは、X25519とX448です。

どうやって実装するのか?

何もしません。望まない場合は、notes.ini の設定で積極的にオフにする必要があります。Domino 12は、次の順序でサポートする曲線を使用しようとします。

- X25519

- NIST P-256

- X448

- X448 * NIST P-384

- NIST P-521

NRPC ポートの暗号化は、X25519 を使ったフォワードシークレットをサポート

これで何ができるのか?

これは前回のものと非常によく似ていますが、ここではさらに多くのことを解明しなければなりません。 これらは、ポート 1352 を介した Domino から Domino への接続、またはポート 1352 を介したNotesクライアントから Domino への接続のためのものです。

つまり、暗号化をオンにしてポートを使用している場合(最近では誰にでもお勧めしています)、Domino 12 では暗号化のレベルが次のように増加します。

-

ネットワーク暗号化および完全性保護のための128ビットAES-GCM および 128 ビット AES チケット

から以下へ

-

ネットワークの暗号化と完全性の保護のための256ビットのAES-GCM、前方機密のためのX25519、および128ビットのAESチケット。

基本的には、より強力な暗号化、フォワードシークレットによるセッションの保護、そして最高のパフォーマンスを発揮する曲線を採用しています。

どのように実装するのですか?

これは、Domino や Notes クライアントと他のテクノロジーとの間で異なる点のひとつです。例えば、Office 365 のハッキングは、Microsoft の認証方法の弱さが原因だと言われていますが、これとは対照的です。証明書は組み込まれています。基本的には、ポート暗号化をオンにしていれば、この機能はデフォルトでオンになります。 ポート暗号化をオンにしていない場合は、ポートの暗号化(サーバー間のすべてのトラフィック)を有効にし、Notesクライアントのポリシーを介して暗号化を行えます。

他の技術であれば、このようなことをするのは非常に複雑です。 接続を管理するために複数のデバイスが必要ですし、ポート番号を変更しなければならず、おそらくファイアウォールでそのポートを許可しなければならず、さらにサードパーティーとの間で証明書を管理する必要があるでしょう。NRPC では、すでに証明書を使って接続しているので、ポートを暗号化するというだけの話です。暗号化してもしなくても同じポート (1352) が使われるので、ネットワークやファイアウォールなどに変更を加える必要はありません。

ああ、これは Domino 12 の新機能とネイティブ機能だけですね。もうひとつ、Complete Collaboration Bundle (CCB) ライセンスをご利用のお客様には無料で提供される HCL SafeLinx について簡単に触れておきましょう。それは HCL SafeLinx で、すでに利用可能です。これはリバースプロキシとして、HTTP と Notes の両方のポート接続をサポートしています。すでに HCL Nomad をお使いの方はご存知かと思いますが。2021年の後半には HCL Nomad Web がリリースされるので、その時にはもっと詳しく調べてみてください。HCL Nomad Web は、Sametime、Traveler、Verse にも使用できます。 Domino のネイティブセキュリティの上に構築されており、特に外部からの接続に対して柔軟にセキュリティのレイヤーを追加できます。主な利点は、Domino の機能が組み込まれているため、基本的な設定を行うために車輪を再発明する必要がないことです。

私のHCLでの最初のブログを楽しんでいただけたなら幸いです。

何か面白いことがありましたら、いつものようにフィードバックをお願いします。

Cormac McCarthy - Domino People Ltd.

Search

Categories

- Aftermarket Cloud (2)

- AppScan (183)

- BigFix (202)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (2)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (21)

- Z (48)