HCL BigFix Foundation 101 (基礎講座) 開催のお知らせ (2022年1月24-27日)

2022/1/11 - 読み終える時間: ~1 分

HCL BigFix Foundatin 101 (基礎講座) が 2022年1月24日から27日の4日間の日程で日本語で開催されます。4日間で完結します。同一内容が4回の繰り返しではありません。

お申し込みは以下のページの Japan のコースを選択してください。

ウェビナー: Log4j 脆弱性対応の実例で知る「統合エンドポイント管理」HCL BigFix (ナノオプト・メディア オンライン)

2022/1/7 - 読み終える時間: ~1 分

HCL BigFix は、PC やモバイルデバイス以外にも、サーバーも管理できる、統合エンドポイント管理プラットフォームです。

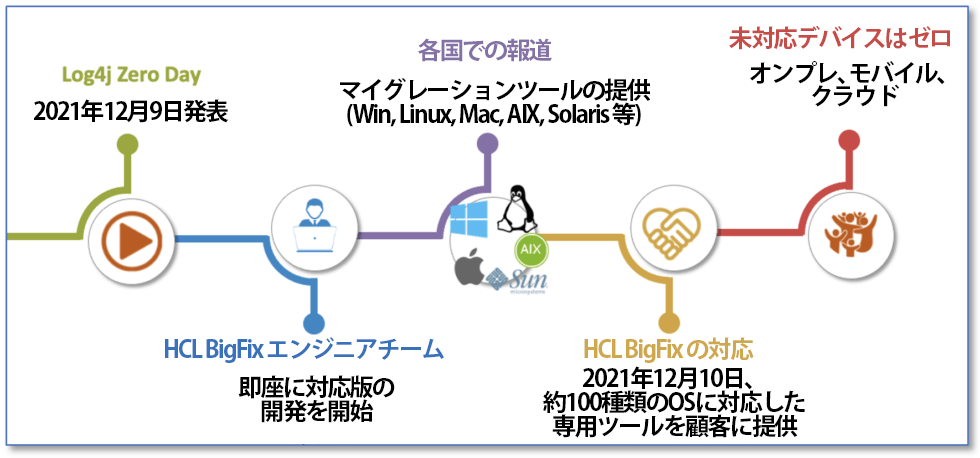

2021年末から大きな問題となっている Log4j についても、BigFix で管理された環境ではスムーズに対応ができています。この例を取り上げて、BigFix のメリットを解説するウェビナーが、2022年1月12日(水)10時から2月9日(水)17時まで配信されます。

- Log4j 脆弱性対応の実例で知る「統合エンドポイント管理」HCL BigFix (開催者: 株式会社ナノオプト・メディア)

HCL BigFix: NEW! 最適なエンドポイント管理ソリューションを選択するためのバイヤーズガイド

2021/12/18 - 読み終える時間: ~1 分

NEW! A Buyers Guide for Selecting the Best Endpoint Management Solution - HCL SW Blogs の翻訳版です。

NEW! 最適なエンドポイント管理ソリューションを選択するためのバイヤーズガイド

2021年12月15日

著者: Cyril Englert / Solution Architect

複数の断片的なテクノロジーやポイント・ソリューションに慣れた世界では、異機種間のデバイスやオペレーティング・システムでエンドポイントのセキュリティと管理をサポートする統一されたアプローチが必要とされています。また、クラウドとオンプレミスの両方において、迅速な導入と迅速な価値創造が求められています。また、大規模なプログラミングやスクリプトを必要とせず、企業固有のポリシーを実現するオープンで安全なアーキテクチャが必要です。また、環境がセキュリティの脅威にさらされた場合、俊敏でリアルタイムのエンドポイント可視化、保護、迅速な修復、レポート作成機能が必要とされます。

この新しいバイヤーズ・ガイドでは、効果的なエンドポイント管理プラットフォームを特徴付ける 175 以上の機能と性能を挙げています。また、特定のベンダーのソリューションが効果的に統合エンドポイント管理ソリューションを提供しているかどうかを評価するために、機能と属性のチェックリストを提供しています。

この新しいバイヤーズガイドは無料でダウンロードできます。

BigFix: Log4j:効果的な IT 運用をセンターステージに置く

2021/12/15 - 読み終える時間: 3 分

Log4j: Putting Effective IT Operations at Center Stage の翻訳版です。

Log4j:効果的な IT 運用をセンターステージに置く

2021年12月15日

著者: Dan Wolff / Director of Solutions and Product Marketing for BigFix

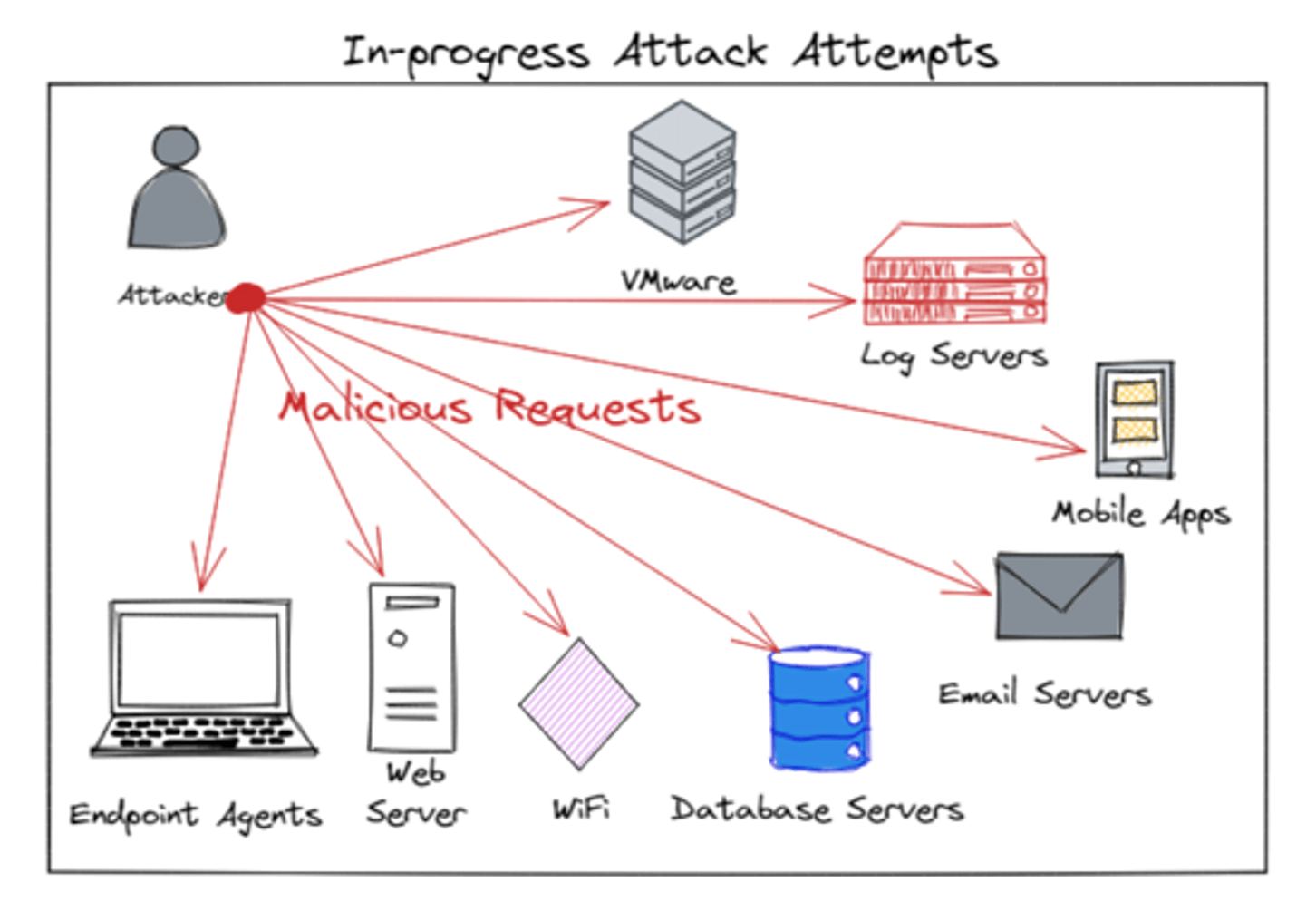

- 2021年12月9日、Apache Log4jの脆弱性悪用のニュースが飛び込んできて、ベンダーとユーザーの双方にとって、ソフトウェア界に恐怖を与えています。Log4jは、Githubで40万件以上ダウンロードされている最も人気のあるJavaログサービスです。Log4jは、Apple、Amazon、Cloudflare、Steam、Tesla、Twitterなど、世界中の企業の数百のインターネットサービスおよび製品に組み込まれています。

この脆弱性を悪用することは簡単で、脅威者は認証を回避し、多数のデバイスタイプ(図参照)を介してJavaベースのWebサーバーを制御し、リモートコード実行攻撃を仕掛けることができます。この脆弱性を悪用した新たな攻撃が、24時間以内に60件以上も報告されています。攻撃対象は、刻々と拡大しています。この攻撃は事前認証型であり、攻撃者は攻撃するためにウェブアプリケーションを認証する必要がないため、優れたクレデンシャル管理や高度な認証は役に立ちません。

ITオペレーションは、すべての企業をLog4jから保護するために最前線にいます

ステップ1.Log4jが存在する場所を探す

あなたが所有または使用しているインターネットを利用するアプリケーション、ウェブサイト、システムをすべて調査してください。これには、ベンダー製品のセルフホスティングインストールやクラウドベースのサービスも含まれます。特に、機密データを含むインターネットに接続されたシステムに重点を置いてください。ホストアプリケーションとベンダーシステムの評価が完了したら、WebEx、Minecraft、Citrix などの Java ベースのアプリケーションを含むエンドポイントアプリケーションに移動します。

BigFixは、12月10日(金)正午(日本時間)までに、約100種類のオペレーティング・システムのファイル・システムを含む環境内のあらゆる場所に存在するlog4jを検出するための専用ツールを顧客に提供しました。完全な可視化は、Log4jベースの脅威から完全に保護するための第一段階です。

ステップ2.パッチ、パッチ、パッチ。ステップ1と同じ順序でパッチを当てます。パッチや回避策がまだない場合は、アンインストールします

BigFixは、オンプレミス、モバイル、仮想、クラウドなど、OS、場所、接続に関係なく、すべてのエンドポイントの検出、管理、修復を自動化します。

パンデミックにより、多くのエンドポイントが自宅環境に置かれるようになり、エンドポイントにパッチを適用し、コンプライアンスを維持することが難しくなっています。運用チームは、たとえ明確な指示があったとしても、在宅勤務の従業員が自分のシステムにパッチを適用することを当てにすることはできません。そのため、BigFixのような継続的なコンプライアンスを実施するシステムを導入する必要があります。

このような状況を打破するためには、IT運用が不可欠です。BigFixはIT運用に欠かせないツールです

私たちは、この脆弱性はすぐにはなくならないと考えています。この脆弱性がどのように悪用されるのか、その一端を垣間見たに過ぎません。この脆弱性を利用した新たなランサムウェア攻撃はすでに始まっているのです。2021年の終わりから2022年にかけて、この脆弱性を利用した新たなランサムウェア攻撃が行われています。

詳細については、以下のリンクを参照してください。

• Log4j スキャンタスク

• Log4j 解析結果

• BigFix ナレッジベース記事

• ライブのフォーラムへの投稿

BigFixはどのように役立つのでしょうか?

BigFixは、オンプレミス、モバイル、仮想、クラウドなど、OS、場所、接続性に関係なく、すべてのエンドポイントの検出、管理、修復を自動化します。BigFix Insights for Vulnerability Remediationは、Tenableなどの主要な脆弱性管理ソリューションと統合し、Log4jなどの脆弱性を市場の他のどのソリューションよりも迅速に修正します。

BigFixを使用することで、現在および将来のあらゆるエンドポイントを管理することができます。

詳細については、www.bigfix.com / https://github.com/NCSC-NL/log4shell/tree/main/software をご覧ください。

パッチ・ポスチャー・レポーティングでセキュリティが大幅に向上

2021/12/2 - 読み終える時間: 3 分

Patch Posture Reporting Significantly Improves Security の翻訳版です。

パッチ・ポスチャー・レポーティングでセキュリティが大幅に向上

2021年11月30日

著者: I-Lung Kao / Product Manager

脆弱性の特定と修正は、安全な環境を維持する上で非常に重要です。今日、ほとんどの企業は、1つまたは複数の脆弱性スキャンツールを使用して、ビジネスに不可欠なサーバ、ラップトップ、デスクトップなどのエンドポイントの脆弱性を特定しています。また、プラットフォームやアプリケーション・ソフトウェアのベンダーが提供するセキュリティ・パッチを適用して脆弱性を修正するプロセスも導入されています。しかし、多くのセキュリティチームは、自社のITインフラが、新たに出現したマルウェアや悪用される可能性のあるベクターからの攻撃に対して、依然として脆弱であることを懸念しています。

では、現在の脆弱性の特定やパッチ適用のプロセスやツールには何が欠けているのでしょうか。私たちは、脆弱性とパッチ管理のプロセスを慎重に分析し、これらの分野に携わる複数のお客様のチームと交流して詳細を調べました。その結果、これらのプロセスやツールでは、パッチ状況の報告が不十分であったり、完全なデータが得られなかったり、運用が非効率であったりすることが、実際に各チームに大きな課題をもたらしていることがわかりました。また、このような課題があるために、多くの企業は、現在の脆弱性診断および修復機能を使用してITインフラおよび貴重なビジネス資産を保護することに、いまだ高い信頼性を確立できないでいることがわかりました。

以下は、主な調査結果の一部です。

パッチ/脆弱性対策が不足している

通常、セキュリティチームは、定期的に脆弱性スキャンを行い、主に脆弱性発見の観点から現在のセキュリティ体制を報告します。そして、IT運用チームは、特定された脆弱性に対処するために、すべてのビジネス・クリティカルなマシンにセキュリティ・パッチを適用する責任を負います。しかし、残念なことに、時間の経過とともに実行されたすべてのパッチ適用作業や、適用されたパッチによって脆弱性がどのように修正されたかを、包括的かつ累積的に把握できるデータは、通常ありません。お客様はHCLに対し、脆弱性の修正に焦点を当てたITインフラ全体の完全かつタイムリーなパッチ状況を把握できなければ、組織の全体的なリスクレベルやパッチ適用の効果を評価することは困難であると述べています。

脆弱性対策の優先順位が低い

HCLでは、セキュリティチームが作成した脆弱性データにIT部門がアクセスできないという話をよく聞きます。また、仮にアクセスできたとしても、発見された脆弱性を必要なセキュリティパッチに結びつけるためのデータがありません。このようなデータのギャップと、2つのチームが使用するツールの統合がなされていないため、IT運用部門がセキュリティパッチを適用しても、どのような脆弱性が修正されるのか、したがってパッチ適用が全体のセキュリティ態勢にどのような影響を与えるのか、正確に把握することができないのです。

今日のIT環境では、多数のマシンが存在し、各マシン上のソフトウェアスタック全体(仮想マシン、OS、ミドルウェア、アプリケーションなど)に適用すべきパッチが常に多数存在します。ITセキュリティチームと運用チームが協力して、「最も危険な」脆弱性(マルウェアに悪用された場合に最大の被害をもたらす可能性のある脆弱性)に優先的に対処することで、修復効果を最適化することがますます重要になっています。これにより、組織全体のセキュリティ態勢をタイムリーに高めることができ、コスト削減にもつながります。

コンプライアンスの証明が難しい

多くの法規制や企業のセキュリティポリシーでは、深刻度の高いセキュリティパッチを比較的短期間で適用することが求められています。例えば、PCI DSS(Payment Card Industry Data Security Standard)では、適用可能な重要なセキュリティパッチをリリースから1ヶ月以内にインストールすることが求められています。しかし、セキュリティパッチがいつリリースされたのか、そのパッチが各マシンにいつ適用されたのか、すべてのマシンにパッチが適用されたのかなど、必要な情報をすべて収集するのは、コンプライアンスチームにとって、通常、手作業で時間のかかる作業です。コンプライアンスチームは、規制や企業ポリシーの監査においてコンプライアンスをより効果的に証明するために、これらのデータをより自動的な方法で収集し、報告する必要があるとHCLに語っています。

パッチポスチャーレポートに求められるもの

これらの課題に対処するためには、独立したツールとして、または脆弱性管理、パッチ管理、コンプライアンスに焦点を当てた既存のソリューションの中に組み込まれた機能として、パッチポスチャーレポートを提供するソリューションを探します。パッチ状況報告の主な目的は、ITセキュリティチームとオペレーションチームが、脆弱性の特定、パッチ管理、およびコンプライアンスのタスクをより適切に実行できるようにすることです。 より具体的には、以下のような機能を提供する必要があります。

- セキュリティ管理者またはIT運用管理者 が、すべてのマシンに適用されるすべてのパッチの現在の状況と過去の傾向を把握し、いつでも完全なリスク状況を把握したり、パッチ作業の効率性を評価したりすることができること。

- IT運用担当者 は、適用可能なすべてのパッチを重大度や現在の修復状況に基づいてソート/フィルタリングし、パッチ適用の優先順位付けを行うことで、セキュリティ体制の改善に最大限の効果を発揮することができます。

- コンプライアンス担当者 は、セキュリティパッチがいつリリースされ、各マシンに適用されたかを追跡・報告することで、規制や組織のポリシーへの準拠をより効果的に示すことができます。

ここでは、パッチ・ポスチャー・レポート・ツールが提供すべき具体的な機能について詳しく見ていきましょう。

1. 包括的なパッチポスチャー評価

パッチポスチャーレポートは、ITオペレーションマネージャーがパッチ適用の効率性を評価し、セキュリティオペレーションセンター(SOC)マネージャーがパッチ適用によって関連する脆弱性がどのように修正されたかを評価するのに役立ちます。最新かつ包括的な情報を提供するためには、ほぼリアルタイムでパッチ適用状況のデータを入手できる必要があります。報告されるべき具体的なデータの種類は以下の通りです。

- 各パッチについて、修正されたすべてのマシン、(該当するすべてのマシンの中での)修正の割合、およびデータが時間の経過とともにどのように変化したか(過去の傾向)。

- 各マシンについて、適用されたすべてのパッチ、(適用されたすべてのパッチのうちの)修復率、およびデータが時間の経過とともにどのように変化したか(ヒストリカルトレンド)。

異なる責任を負う様々なチームに利益をもたらすために、姿勢データは以下のような複数のビューで表示する必要があります。

- 各マシンに適用可能なすべてのパッチを表示するマシン単位のビュー。

- 類似したマシンのグループに適用されるすべてのパッチを表示するマシングループごとのビュー(例:すべてのWindowsサーバー)。

- 特定のパッチが適用されるすべてのマシンを表示するパッチごとのビュー

- すべてのマシンに適用されるすべてのパッチを表示する「集約されたポスチャー」ビュー

このような包括的なパッチポスチャーデータがあれば、セキュリティ管理者やIT運用管理者は、次のようなよくある質問に素早く答えることができます。

- 特定のパッチがまだ適用されていないマシンは何か(例えば、WannaCryのような悪質なマルウェアに悪用される脆弱性を修正することができる重要なセキュリティパッチの場合など)。

- ビジネスに不可欠なサーバに適用されるすべてのパッチの現在の修正状況はどうなっているか?

- まだ適用されていないパッチの数が最も多いマシンの上位10台は何ですか?

2.修復タスクの優先順位付け

完全なパッチポスチャーに加えて、データのフィルタリングやソート機能を備えたツールがあれば、IT運用担当者は次の修復の優先順位を効率的に決定することができます。フィルタリングやソートが可能なデータには次のようなものがあります。

- パッチの深刻度(通常、深刻度の高いパッチを最初に適用する必要があります)。

- パッチがリリースされた時期(通常、特にコンプライアンス上、古いパッチを早く適用する必要があります。)

- パッチが優先されているかどうか(より新しい、優先されているパッチを適用することで、パッチ適用の総作業量を大幅に減らすことができます。)

- パッチを適用できるマシンの数(より広範囲に適用できるパッチを適用することで、全体のポスチャーに大きな影響を与えることができる

- 現在の修復状況(修復率が低いと、セキュリティへの影響が大きくなる可能性があります)。

パッチ管理には通常、マシンのオフライン保守(パッチ適用)が可能な時期などの追加要素を考慮する必要があり、マシンの所有者との調整が必要となります。しかしながら、完全なパッチポスチャーと効率的なフィルタリング/ソート機能により、ITセキュリティチームとオペレーションチームは、より多くの情報に基づいてパッチの優先順位を決定することができ、より効果的に脆弱性を修正することができます。

3.パッチコンプライアンスのデモ

前述したように、セキュリティパッチに関する規制や企業ポリシーに準拠するためには、通常、非常に面倒なデータの追跡が必要となります。というのも、コンプライアンスの専門家は通常、監査の際に以下の質問に答えられる必要があるからです。

- ベンダーがパッチをリリースしたのはいつですか?

- ベンダーからパッチがリリースされたのはいつですか?それは該当する各マシンにいつ適用されましたか?

- パッチがリリースされてから適用されるまでの経過時間は、規制やポリシーの要件を超えていたか?

このようなデータを自動的に追跡・保存し(パッチ管理ツールやパッチアクションログとの統合を意味する場合もあります)、コンプライアンス担当者が監査をパスするために活用できる関連レポートを作成できるツールの使用を検討してください。また、パッチ適用に関する過去の傾向データは、ITセキュリティおよび運用チームによる時系列での進捗状況を示すことができる点も重要です。場合によっては、100%のコンプライアンスが達成されていなくても、この過去のトレンドデータは、コンプライアンスの達成に向けた組織の継続的な進歩を示すのに役立つかもしれません(それによって、潜在的な罰金や影響を回避することができます)。

リスクを特定し、コストを削減し、コンプライアンスを実証するには、パッチポスチャーレポートが鍵となります。

要約すると、多くの組織は、パッチや脆弱性の状況を完全に把握し、脆弱性の修正を優先させ、コンプライアンスを効果的に実証することに依然として苦労しています。これは主に、既存の脆弱性発見ソリューションやパッチ管理ソリューションのデータ不足や機能不足が原因です。パッチ・ポスチャー・レポーティングは、このブログで紹介されている機能を必要としているITオペレーションチームやセキュリティチームに提供することで、これらのギャップを解消します。これにより、これらのチームや組織は、より効果的にセキュリティリスクを特定して軽減し、運用コストを削減し、ポリシーや規制に準拠していることを証明することができます。

詳細については、https://www.hcljapan.co.jp/software/products/bigfix/ をご覧いただくか、無料トライアルをお申し込みください。

[ ]()

]()

HCL BigFix は統合エンドポイント管理を再定義する

2021/11/26 - 読み終える時間: ~1 分

BigFix Redefines Unified Endpoint Management の翻訳版です。

HCL BigFix は統合エンドポイント管理を再定義する

2021年11月24日

著者: Dan Wolff / Director of Solutions and Product Marketing for BigFix

HCL BigFix の UEM への最初の参入は、アナリストの調査で認められ、サーバー、デスクトップ、モバイルの統合エンドポイント管理を提供する唯一のプロバイダーとして、このカテゴリーを再定義するものです。

複数の大手アナリスト企業が定義した統合エンドポイント管理カテゴリーは、モバイルデバイス管理、従業員エクスペリエンス、アプリケーションアクセス、通信サービスの実現、モバイルセキュリティなどの機能に焦点を当てています。このカテゴリーに属するUEMベンダーの大半は、10年以上前にモバイルデバイス管理(MDM)を開始し、その後、MacやWindows 10のラップトップをエージェントレスで管理する機能を追加しました。このように独自の機能を提供していたため、企業は、データセンター、デスクトップ、クラウドの運用とは別に、新たなプロセスやコスト、管理者のチームを導入したにもかかわらず、熱心に採用しました。

BigFixはエンドポイント管理のグローバルリーダーであり、世界中の企業が1億台以上のエンドポイントを管理しています。当社は2021年7月にBigFix Mobileを発表してUEM市場に参入しました。この製品は、従来のUEMモデルを覆すもので、BigFixを使用するIT運用チームが、新たな運用のサイロを作るのではなく、既存のツール、プロセス、人材を簡単に拡張してモバイルデバイスを管理できるようにします。

モバイルデバイスの管理に特化したベンダーは140社以上あります。UEM製品は便利ですが、ITオペレーションにとってはかなり狭い範囲の問題に焦点を当てていますが、BigFixはもっと幅広いシナリオを扱います。オリンピックで言えば、UEMが棒高跳びに特化しているのに対し、BigFixは十種競技のチャンピオンと言えるでしょう。

Forrester Research社は、iOS、Android、macOS、Windows 10を搭載したラップトップやモバイルデバイスを管理するUEMツールの最新評価を発表しました。BigFixは、この調査でランクインした11社のベンダーに含まれていることを嬉しく思います。 フォレスター社は、レポートの中で以下のように述べています。

BigFix は、UEM製品の顧客調査において、世界中のユーザーから人気の高い製品レビューサイトで最高の能力スコア(4.8)を獲得し、第1位のポジションを獲得しています。これは、サーバー管理、データセンターの運用、仮想マシン、脆弱性の修復、ソフトウェアのインベントリ、コンプライアンスなど、UEMのカテゴリーでは考慮されない、より広範なITユースケースをカバーしていることが大きく影響していると考えています。BigFix Mobileは、400人以上の企業管理者の意見を取り入れて設計されました。UEMの最初のリリースでは、お客様が実際に使用する最も重要な機能を提供しましたが、それだけではありません。

私たちは、インテリジェントな自動化、世界最速の脆弱性修復、ソフトウェアインベントリなどを備えた統合UEM、クライアント、サーバー、クラウド管理を提供する唯一のプロバイダーとしての地位を誇りに思っています。

BigFix Mobile および当社の UEM 機能セットの詳細については、www.hcltechsw.com/bigfix/offerings/mobile まで。

ITMedia 記事掲載: 永遠に適用されないセキュリティパッチに終止符を、テレワーク時代のPC管理術

2021/11/24 - 読み終える時間: ~1 分

PC をはじめとする端末のセキュリティー管理において最も重要なことは、確実かつ迅速なパッチ適用です。HCL BigFix は初回パッチ適用率98%の性能を持ち、企業におけるセキュリティー実現を下支えしています。

HCL BigFix の優位性について記した記事が公開されましたのでご覧いただけると幸いです。

- 永遠に適用されないセキュリティパッチに終止符を、テレワーク時代のPC管理術:パッチ適用率98%超のPC管理ツールとは (ITMedia Inc.)

ILMTからBigFix Inventoryにアップグレードする理由は?

2021/11/12 - 読み終える時間: 2 分

Why upgrade from ILMT to BigFix Inventory? - HCL SW Blogs の翻訳版です。

ILMTからBigFix Inventoryにアップグレードする理由は?

2021年11月9日

著者: Cyril Englert / Solution Architect

多くのIBMのお客様は、IBMのサブキャパシティ・ライセンスを利用するために、IBM License Metric Tool (ILMT)を導入しています。サブキャパシティ・ライセンスとは、対象となるソフトウェア製品のライセンスを、お客様のサーバーまたはサーバー群のフルキャパシティ以下で取得できるというものです。ILMTのユーザーは、定期的にツールを実行し、IBMが確認できるように記録を残す必要があります。多くのIBMのお客様は、BigFix InventoryがILMTの機能をすべて備えていること、そして IBM がサブキャパシティ・ライセンスにBigFix Inventoryを使用することを認めていることです 。ILMTユーザーは、自信を持ってBigFix Inventoryにアップグレードし、BigFix Inventoryが提供する追加の運用上および経済上のメリットを利用することができます。

なぜBigFix Inventoryにアップグレードするのか?

ILMTからBigFix Inventoryにアップグレードすることで、IBMソフトウェアだけでなく、お客様の環境にインストールされているすべてのソフトウェアを把握することによる経済的な節約効果を拡大することができます。多くのお客様が、BigFix Inventoryを使用することで以下のようなメリットを実感しています。

- 9,000以上のソフトウェア・タイトルを特定できる単一の管理ツールの提供する

- どのソフトウェアが導入されているかを正確に把握し、ベンダーとの交渉を最適化することで、ソフトウェアの総支出を削減する

- ソフトウェアの使用状況を調達部門に提供し、ソフトウェアの使用パターンや傾向を把握することで、計画、予算、ベンダーライセンスのコンプライアンスを向上させる

- 監査への対応とソフトウェアコンプライアンスの確保する

- ベンダーが課す過剰導入による罰金や罰則の可能性を低減する

- 未承認またはリスクのあるソフトウェアを特定し、最適な方法で削除することにより、セキュリティリスクを軽減する

- BigFixとServiceNowの統合により、企業の変更管理データベース(CMDB)を常に最新の状態に保つことができる

BigFix Inventoryの詳細を知り、評価するにはどうすればいいですか?

BigFix Inventoryは、企業のソフトウェア資産管理プロセスを簡素化し、IT運用コストとセキュリティ・リスクを低減します。BigFix Inventory の一般的な情報については、https://www.hcljapan.co.jp/software/products/bigfix/ をご覧いただくか、デモのご予約についてはお問い合わせください。

Search

Categories

- Aftermarket Cloud (2)

- AppScan (183)

- BigFix (202)

- Cloud (14)

- Cloud サービス (1)

- Collaboration (625)

- Commerce (23)

- Customer Data Platform (2)

- Data Management (3)

- DevOps (223)

- Discover (2)

- Domino (2)

- General (237)

- News (11)

- Others (4)

- SX (2)

- Total Experience (14)

- Unica (172)

- Volt MX (75)

- Workload Automation (21)

- Z (48)